Narwal es el líder mundial en aspiradoras de hogares inteligentes, y su rango bien considerado significa que hay un modelo perfecto para cada hogar. Amazon Prime Day no solo ofrece descuentos en la alineación completa, sino los precios más bajos jamás vistos en los limpiadores de robots de la compañía y la aspiradora inalámbrica inteligente. Los nuevos modelos para 2025 Narwal lanzaron dos modelos completamente nuevos este año, y ambos están incluidos en la venta. FREO Z10 El FREO Z10 es un nuevo modelo de robot premium, que combina un vacío y un trapeador de alto rendimiento. Esto ofrece un motor de hiperresucción de 15,000pa increíblemente potente, que las pruebas de laboratorio mostraron que entregó una tasa de eliminación de partículas inmejorable del 99% en los pisos de madera dura. Los pelos de las mascotas no son desafíos para el Z10 gracias al sistema único sin marco de doble flujo: una combinación de cepillos laterales y de rodillos específicamente diseñados para evitar que los pelos obstruyan el sistema. La tecnología Mopextend y Edgeswing significa que el MOP puede alcanzar debajo de las patadas para la limpieza verdadera de borde a borde. El mapeo 3D avanzado asegura que toda la casa se limpie de la manera más rápida y eficiente posible, y la estación base con AI es tan avanzada como el robot. Se vacía el robot después de cada ciclo de limpieza, usa agua caliente para lavar y luego secar los trapeadores, y puede pasar 120 días antes de que necesite vaciarse. MSRP: $ 1099.99, ahorre $ 450 con un precio de día primo de solo $ 649.99 FREO Pro si sus necesidades no son tan exigentes, el nuevo FREO Pro es un modelo de robot de rango medio diseñado para combinar la inteligencia y el rendimiento necesarios en la mayoría de las casas, a un precio asequible. El motor de succión de 8,500pa ofrece la potencia necesaria para una limpieza profunda, y ofrece el mismo sistema sin margen de doble flujo que el Z10. La aspiradora se complementa con un sistema de trapeador de doble presión de alta presión, y AI DirtSense para garantizar que se aplique la potencia correcta para cada área. Al igual que con el FREO Z10, el sistema incluye una estación base con lavado automático y secado de los MOPS. MSRP: $ 699.99, ahorre $ 340 con un precio de día primo de solo $ 359.99 Otros modelos El Fono Z Ultra fue el modelo insignia 2024 de Narwal. Cuenta con las primeras cámaras RGB duales del mundo en una aspiradora robot, respaldadas por AI Chips. La combinación permite que la Z Ultra evite obstáculos y desorden en tiempo real mientras se ejecuta estrategias de limpieza adaptativas y ultra mesas. Además, este modelo presenta una base de auto-expunción de 120 días para comodidad de manos libres. MSRP: $ 1,499, ahorre $ 650 con un precio de un día primo de solo $ 849.99 el S20 Pro que se agotó dentro de un mes de su lanzamiento, es un vacío inalámbrico todo en uno que presenta IA avanzada, capacidades de autolimpieza y rendimiento de ultra quema. Con tecnología Dirtsense, duración de la batería extendida y 180 ° de alcance plano, está construido para manejar la suciedad y los derrames en cualquier hogar, asegurando la eliminación de tierra robusta en solo un pase. MSRP: $ 499.99, ahorre $ 160 con un precio de un día primo de solo $ 339.99 El FREO X Ultra ofrece 8,200 PA de succión con tecnología y tierra de tierra sin enredos para una limpieza eficiente y evitación de obstáculos. La estación base todo en uno maneja el autolimpieza, el secado y el almacenamiento de polvo por hasta siete semanas, asegurando una experiencia de bajo mantenimiento. MSRP: $ 899.99, ahorre $ 470 con un precio de un día primo de solo $ 429.99 Finalmente, el FREO X Plus es la aspiradora y el combo de aspirador sin reducción de presupuesto de presupuesto de la marca, proporcionando una limpieza eficiente y silenciosa con una evitación de 7,800PA Suction Motor, ultra Quiet Dust-Pold-Free, hasta 7 semanas de almacenamiento, obstáculos de voto de voto, y el vacío de la voz de la voz del tri-lraser. MSRP: $ 399.99, ahorre $ 125.45 con un precio de día primo de solo $ 274.54 ¡No se pierda los precios más bajos jamás vistos en los limpiadores de robots de la compañía y el vacío inalámbrico inteligente este día principal! FTC: Utilizamos ingresos que ganan enlaces de afiliados para automóviles. Más.

Mes: julio 2025 Página 15 de 110

¿Quieres ideas más inteligentes en tu bandeja de entrada? Regístrese en nuestros boletines semanales para obtener solo lo que importa a los líderes de IA, datos y seguridad empresariales. Suscribirse ahora para algo lanzado en noviembre, el Model Context Protocol (MCP) ha comenzado a acumular una gran cantidad de usuarios, casi garantizando la adopción masiva necesaria para convertirlo en un estándar de la industria. Pero hay un subconjunto de empresas que no se unen a la exageración por ahora: industrias reguladas, especialmente instituciones financieras. Los bancos y otras empresas que ofrecen acceso a préstamos y soluciones financieras no son extraños para la IA. Muchos han sido pioneros en el aprendizaje automático y los algoritmos, incluso desempeñando un papel esencial para que la idea de invertir el uso de robots sea extremadamente popular. Sin embargo, no significa que las compañías de servicios financieros quieran saltar al carro MCP y Agent2Agent (A2A) de inmediato. Si bien muchas empresas reguladas, como bancos, instituciones financieras y hospitales, han comenzado a experimentar con agentes de IA, estos son típicamente agentes internos. Las empresas reguladas tienen API. Aún así, gran parte de la integración que emprenden estas empresas ha llevado años de investigación para garantizar el cumplimiento y la seguridad. «Es muy temprano en un dominio acelerado rápidamente, pero hay algunos bloques de construcción fundamentales que faltan, al menos como estándares o mejores prácticas relacionadas con la interoperabilidad y la comunicación», dijo Sean Neville, cofundador de Catena Labs. «En los primeros días de la web, no había comercio electrónico porque no había HTTPS, y no hay forma de realizar transacciones de forma segura, por lo que no puede construir Amazon. Necesita estos bloques de construcción básicos en su lugar, y ahora esos bloques de construcción en la web existen, y ni siquiera pensamos en ellos». Cada vez más, las empresas y los proveedores de plataformas de IA están estableciendo servidores MCP a medida que desarrollan sistemas de múltiples agentes que interactúan con agentes de fuentes externas. MCP proporciona la capacidad de identificar un agente, permitiendo que un servidor determine las herramientas y datos a los que tiene acceso. Sin embargo, muchas instituciones financieras quieren más garantías de que pueden controlar la integración y garantizar que solo se compartan tareas, herramientas e información aprobadas. John Waldron, vicepresidente senior de Elavon, una subsidiaria de US Bank, dijo a VentureBeat en una entrevista que mientras exploran el uso de MCP, hay muchas preguntas sobre el estándar. «No surgen muchas soluciones estándar, por lo que todavía estamos explorando muchas maneras de hacerlo, incluida tal vez hacer esa conexión sin un intercambio de MCP si la tecnología de agente es común entre los dos y son solo dos dominios diferentes», dijo Waldron. «Pero, ¿cuál es la trazabilidad del intercambio de datos sin otra exposición en ese mensaje? Mucho de lo que está sucediendo dentro de la evaluación de MCP en este momento es descubrir si el protocolo solo está manejando el intercambio y no proporciona ninguna fuga de riesgo adicional. Si es así, entonces es una ruta viable para manejar ese intercambio». Los modelos y agentes son diferentes instituciones financieras y otras empresas reguladas no son ajenos a los modelos de IA. Después de todo, gran parte de la inversión pasiva creció cuando los roboadvisores, donde los algoritmos tomaron decisiones sobre planificación financiera e inversiones con poca o ninguna intervención humana, se convirtieron en populares. Muchos bancos y administradores de activos invirtieron temprano en el procesamiento del lenguaje natural para mejorar la eficiencia del análisis de documentos. Sin embargo, el vicepresidente de Salesforce y gerente general de soluciones y estrategia de la industria bancaria, Greg Jacobi, dijo a VentureBeat que algunos de sus clientes financieros ya tienen un proceso para evaluar modelos, y les parece difícil integrar modelos de IA y agentes con sus escenarios de riesgo actuales. «El aprendizaje automático y los modelos predictivos encajan bastante bien con ese marco de riesgo porque son deterministas y predecibles», dijo Jacobi. «Estas empresas inmediatamente llevan LLM a sus comités de riesgo modelo y descubrieron que los LLM producen un resultado no determinista. Esa ha sido una crisis existencial para estas empresas de servicios financieros». Jacobi dijo que estas compañías tienen marcos de gestión de riesgos donde, si dan aportes a los modelos, esperan el mismo resultado cada vez. Cualquier variación se considera un problema, por lo que requieren un método para el control de calidad. Y aunque las empresas reguladas han adoptado API, con todas las pruebas involucradas allí, la mayoría de las entidades reguladas «tienen miedo de la apertura, de poner algo tan público» que no pueden controlar. Sin embargo, Waldron de Elevon no descarta la posibilidad de que las instituciones financieras puedan trabajar para apoyar a MCP o A2A en el futuro. «Mirándolo desde una perspectiva comercial y una demanda, creo que MCP es una parte muy crítica de donde creo que la lógica comercial va», dijo. Waldron dijo que su equipo permanece en la etapa de evaluación y «aún no hemos construido un servidor para fines piloto, pero vamos a ver cómo manejar ese intercambio de mensajes de bot a bot». Los agentes no pueden KYC de otro agente Catena Lab, Neville, dijo que está viendo la conversación sobre protocolos de interoperabilidad como MCP y A2A con gran interés, especialmente porque cree que en el futuro, los agentes de IA serán tan clientes para los bancos como los consumidores humanos. Antes de comenzar a Catena Labs, Neville Cofunded Circle, la compañía que estableció el USDC Stablecoin, por lo que tiene experiencia de primera mano con los desafíos de llevar nuevas tecnologías a un negocio regulado. Dado que MCP es de código abierto y nuevo, todavía se someten a actualizaciones constantes. Neville dijo que si bien MCP ofrece identificación de agentes, lo cual es clave para muchas compañías, todavía hay algunas características faltantes, como barandillas para la comunicación y, lo más importante, una pista de auditoría. Estos problemas podrían resolverse a través de MCP, A2A o incluso un estándar completamente diferente como Loka. Dijo que uno de los mayores problemas con el MCP actual gira en torno a la autenticación. Cuando los agentes se convierten en parte del sistema financiero, incluso MCP o A2A, no hay una manera real de hacer «conocer su cliente» en los agentes. Neville dijo que las instituciones financieras deben saber que sus agentes están tratando con entidades con licencia, por lo que el agente debe poder señalar eso verificablemente. «Debe haber una manera para que un agente diga: ‘Esto es lo que soy como agente, aquí está mi identidad, mi riesgo y de quién estoy operando en nombre’. Esa identidad verificable de una manera que todos estos diferentes marcos de agente puedan entender sería clave «. Insights diarias sobre casos de uso de negocios con VB diariamente Si desea impresionar a su jefe, VB Daily lo tiene cubierto. Le damos la cuenta interior de lo que las empresas están haciendo con la IA generativa, desde cambios regulatorios hasta implementaciones prácticas, por lo que puede compartir ideas para el ROI máximo. Lea nuestra Política de privacidad Gracias por suscribirse. Mira más boletines de VB aquí. Ocurrió un error.

Hace casi un año, Tecno mostró su primer teléfono conceptual tri-pliegue: el Phantom Ultimate 2. Ese dispositivo se exhibió más tarde en MWC 2025, y Tecno ahora está listo para celebrar un anuncio formal. El concepto Phantom Ultimate G Fold se presentará a finales de este mes (a mediados de julio) y tenemos algunas imágenes tempranas del dispositivo para compartir con usted hoy, mostrando el plateado G en sus estados plegados y desplegados. Tecno Phantom Ultimate G Fold Concept presenta un diseño de plegado interno, similar a lo que se espera que Samsung vaya en su propio tri-pliegue. Esto permite que la pantalla principal esté completamente protegida cuando se dobla, proporcionando una mejor protección contra daños accidentales. Debemos mencionar que el plateado G de Tecno todavía no está listo para la producción en masa y seguirá siendo un concepto por ahora. Phantom Ultimate G Fold ofrecerá una pantalla de cubierta en la parte más a la izquierda y una configuración de la cámara triple. Tecno promete una pantalla plana y perfecta cuando está completamente desplegada, sin pliegue visible. Esto se logró combinando capas de visualización flexibles y desarrollando componentes de bisagra más pequeños para el mecanismo de doble bisagra. La innovadora bisagra admite el floso de ángulo múltiple y varias formaciones. Tecno también afirma que el pliegue G será el dispositivo tri-pliegue más delgado hasta la fecha, lo que significa que será aún más delgado que el Huawei Mate Xt Ultimate, que mide solo 3.6 mm cuando se desarrolle. En noticias relacionadas, Tipster Ice Universe compartió aún más imágenes del dispositivo. Tecno Phantom Ultimate G Fold Concept (crédito: universo de hielo) Podemos ver los estados plegados y desplegados, así como la expansiva pantalla principal y la configuración de la cámara triple en la parte posterior. Tecno Phantom Ultimate G Fold Concept Plegado (Crédito: Ice Universe)

Xiaomi lanzó en silencio una nueva actualización de software recientemente: Hyperos 2.3. Es posible que no se dé cuenta de nada nuevo a primera vista, pero está sucediendo mucho detrás de escena, especialmente si está utilizando uno de sus nuevos teléfonos insignia más nuevos. Lo que realmente se destaca con esta actualización es que está basado en Android 16. Eso es un gran problema, a pesar de que Xiaomi no fue grande al anunciarlo. La actualización no trae una actualización importante de la interfaz de usuario ni ninguna característica llamativa, pero hace muchas de las pequeñas cosas que importan: un mejor rendimiento, una seguridad más fuerte y un uso general más suave. Entonces, ¿qué es realmente diferente? La interfaz se ve igual, pero el sistema debajo obtuvo una actualización sólida. Hyperos 2.3 viene con un mejor manejo de memoria, animaciones ligeramente mejoradas y un aumento notable en la sensación de que se siente el teléfono. Si su teléfono se ha sentido un poco lento últimamente, esto debería ayudar. Y debido a que ahora está ejecutando Android 16, eso significa nuevos parches de seguridad y soporte para las últimas funciones a nivel de sistema, incluso si no las ve de inmediato. La seguridad también le encanta esta versión de Hyperos, las últimas actualizaciones de seguridad de Android. También ha mejorado cómo el teléfono maneja los permisos de la aplicación y las tareas de fondo, lo que hace que las cosas sean más seguras sin ser molestas. La huella digital y el desbloqueo de la cara también parecen un poco más rápidos, no por una milla, pero lo suficiente como para notar. ¿Qué teléfonos reciben la actualización? En este momento, no es un lanzamiento amplio. Xiaomi está comenzando con algunos dispositivos seleccionados: la serie Xiaomi 15 ya lo ha recibido la fase Redmi K70 Ultra lo está obteniendo en lotes. Si no, debería aparecer pronto. ¿Qué pasa si su teléfono no está en la lista? No te preocupes todavía. Se espera que el despliegue más grande de Xiaomi, Hyperos 3, llegue a finales de este año. Ahí es cuando la mayoría de los usuarios de Xiaomi probablemente verán Android 16 Land en sus dispositivos, posiblemente con algunas características nuevas. ¿Quieres más control? Para aquellos a quienes les gusta profundizar en las actualizaciones o personalizar sus teléfonos, consulte Hyperosupdates.com. Es una fuente sólida para ver qué hay de nuevo. También hay una aplicación de Android llamada Memeos Enhancer que le brinda más control sobre las actualizaciones del sistema Xiaomi y la configuración oculta. No para todos, sino a mano si te gusta ese tipo de cosas. Pensamiento final no, Hyperos 2.3 no te dejará boquiabierto. Pero mejora su teléfono de una manera que apreciará con el tiempo. Es un movimiento inteligente de Xiaomi, sin ahora el trabajo de base con Android 16 para que las cosas grandes puedan llegar más tarde. Si tiene un dispositivo compatible, esta es una actualización que querrá instalar. Descargo de responsabilidad: podemos ser compensados por algunas de las compañías de cuyos productos hablamos, pero nuestros artículos y reseñas siempre son nuestras opiniones honestas. Para obtener más detalles, puede consultar nuestras pautas editoriales y aprender sobre cómo usamos enlaces de afiliados. Fuecir gizchina.com en Google News para noticias y actualizaciones en el sector de la tecnología.

Su audio portátil podría obtener una actualización de precio de corte hoy con un descuento fantástico en el altavoz Sony SRS-XB100. Puede obtener este popular altavoz Bluetooth por solo $ 33, por debajo de su precio habitual de $ 59.99. Este ahorro del 45% del precio minorista recomendado representa el costo más bajo que hemos rastreado en el dispositivo. Altavoz Sony SRS-XB100 por $ 33 (45% de descuento) El Sony SRS-XB100 está diseñado para portabilidad y uso resistente. Con una calificación IP67, es impermeable y a prueba de polvo, ideal para aventuras al aire libre. Ofrece hasta 16 horas de reproducción con una sola carga, por lo que puede mantener la música en marcha todo el día. A pesar de su pequeña estatura, el altavoz ofrece un sonido claro con graves contundentes, utilizando un diseño de radiador pasivo. Una de sus características más admirables es la capacidad de combinar de forma inalámbrica dos unidades XB100 para una experiencia estéreo, perfecta para pequeñas reuniones o escucha personal. Además, la cancelación de eco incorporada garantiza que las llamadas manos libres sean nítidas y claras. Su diseño compacto se complementa con una correa práctica para un accesorio fácil, lo que lo convierte en un excelente compañero para los entusiastas de la música sobre la marcha. Recuerde que estas ofertas son exclusivas para los miembros Prime, por lo que si aún no lo ha hecho, es un buen momento para unirse. También hay una prueba gratuita de 30 días disponible, lo que le permite capitalizar las muchas ofertas de Prime Day.

Publicidad en el mundo de la optimización del sitio web, la velocidad lo es todo. Los visitantes esperan páginas de carga rápida, y los motores de búsqueda recompensan el rendimiento ágil con mejores clasificaciones. Una de las técnicas más fáciles pero más impactantes para mejorar los tiempos de carga de la página es la compresión HTTP, específicamente, los usuarios de GZIP y Brotli.Wordpress a menudo escuchan sobre habilitar la compresión de GZIP o Brotli, pero ¿cuál es la diferencia entre los dos? ¿Cuál debería elegir para su sitio de WordPress? Vamos a profundizar en los detalles técnicos y los aspectos de rendimiento de GZIP vs Brotli. Comprensión de la compresión HTTP antes de comparar GZIP y Brotli, es importante comprender el concepto de compresión HTTP. Cuando un usuario visita un sitio web, su navegador solicita archivos desde el servidor. Si la compresión está habilitada, el servidor envía una versión más pequeña y comprimida del archivo, que el navegador se descomprime y muestra. Esto reduce el tamaño del archivo y el tiempo de carga, el ahorro de ancho de banda y la mejora del rendimiento. Para los sitios de WordPress, esto generalmente incluye activos de comprimir como: HTMLCSSJavaScriptFontssometimes JSON o XMLIMAGES generalmente se manejan por separado con formatos como WebP, JPEG o AVIF y no se ven afectados por GZIP o brotli. ¿Qué es la compresión de GZIP? GZIP es el algoritmo de compresión más utilizado para los servidores web. Es compatible con casi todos los navegadores y clientes HTTP. GZIP utiliza el algoritmo De DeFlate, que combina LZ77 y Huffman codificando para la compresión de datos sin pérdidas. Muchos proveedores de alojamiento lo permiten por defecto. ¿Qué es la compresión brotli? Brotli es un algoritmo de compresión más nuevo desarrollado por Google, introducido en 2015. Está específicamente optimizado para contenido web como HTML, CSS y JavaScript. Brotli puede lograr relaciones de compresión significativamente mejores que GZIP, lo que significa que los tamaños de archivo más pequeños y los tiempos de carga más rápidos. Características de Brotli: compatibles con todos los principales navegadores (Chrome, Firefox, Safari, Edge) proporciona mejores relaciones de compresión que GZIP (especialmente a niveles de compresión más altos) más lentos para compresas, pero es más rápido que es un ideal para que los activos estáticos en los https, los activos de la conexión de Https sean más lentos a los que se compresan, lo es mejor que se usan en los que se utilizan los activos estatales. No cambie con frecuencia, como los archivos CSS o JavaScript de su tema de WordPress. Para el contenido dinámico, GZIP aún puede preferirse debido a su velocidad de compresión más rápida. GZIP y Brotli en WordPress Hosting La mayoría de los proveedores de alojamiento de WordPress administrados ofrecen compresión de GZIP fuera de la caja. Brotli, sin embargo, puede no estar disponible a menos que el servidor esté configurado específicamente para admitirlo. Cómo verificar si su sitio usa compresión Puede verificar si GZIP o Brotli están habilitados utilizando herramientas como: Google PageSpeed InsightSGTMetrixBrowser Desarrolas de desarrollo> Pestaña de red (Verifique el encabezado de codificación de contenido) Busque el encabezado de contenido en el encabezado de contenido en las respuestas HTTP: Contenido -Coding: GzipContent-Encoding: Br (para BROTLI) Source: Source: Source: Source: Source: Source: Source: Source: Source: Source: Source: Source: Source: Fuente: https://www.coralnodes.com/gzip-vs-brotli/ Comparación de rendimiento: gzip vs brotli cómo habilitar gzip o brotli en wordpress apache + gzipuse .htaccess para habilitar gzip: addoutputfilterbytype deflate text/html text/plarin/xml/xml/csxt/javaStex/javaStex/javaS aplicación/javascript Application/jsonadDoutputFilterByType Deflate Text/html Text/sencillo Text/xml text/css text/javaScript Application/javaScript Application/jsonnginx + gzipin su configuración nginx: gzip on; gzip_types text/sencillo text/css aplicación/json aplicación/javascript text/xml application/xml Application/xml+rss text/javascript; gzip on; gzip_types text/sencillo text/css application/json Application/javascript text/xml Application/xml Application/xml+rsss text/json breatmy+breadliScript Text/xml Application/xml Application/XML+RSSS; AddOutputFilterByType BROTLI_COMPRESS text/html text/plain text/xml text/css text/javascript application/javascript application/jsonAddOutputFilterByType BROTLI_COMPRESS text/html text/plain text/xml text/css text/javascript application/javascript application/jsonNGINX + BrotliEnsure the Se compila el módulo brotli: brotli on; Brotli_Types Text/Plain Text/CSS Application/JavaScript Application/JSON Text/XML Application/XML; Brotli On; Brotli_Types Text/Plain Text/CSS Application/Javascript Application/JSON Text/XML Application/XML; Nota: Brotli a menudo requiere HTTPS, y funciona lo mejor de los que se sirve con un CDN que apoya la aplicación de BROLLI OR CEULLED KeyCdn. ¿Deberías usar ambos? Sí, si su servidor y CDN lo admiten. Típicamente: Brotli se servirá a los navegadores que lo admiten. Gzip se utilizará como un respaldo. Este enfoque dual garantiza la compatibilidad y el máximo rendimiento. Pensamientos finales: ¿Cuál debería elegir? Si está en un alojamiento compartido o administrado que no es compatible con Brotli, quédese con GZIP. Es confiable, rápido y es compatible universalmente. Si está utilizando un servidor personalizado o CDN como CloudFlare, permitiendo que Brotli para el contenido estático proporcione un impulso de rendimiento medible. Para el contenido dinámico como HTML presentado por WordPress, GZIP aún podría ofrecer una mejor velocidad de compresión. En las implementaciones modernas, Brotli es el ganador en términos de eficiencia de compresión, pero GZIP sigue siendo una práctica más segura y sólida de valor predeterminado. Habilitar ambos. Deje que el navegador decida.

Oncio al castigo del mediodía del mediodía, un robot con ruedas impulsado por el sol e infundido con inteligencia artificial cuidadosamente un campo de algodón en California, arrancando las malas hierbas …

A veces, encontrar una buena oferta de menos de $ 100 puede ser un desafío. Afortunadamente, Prime Day lo está facilitando este trato en el Field 1 de Sony Ult, un altavoz portátil que es realmente más explosivo por su dinero. Si está buscando un nuevo altavoz para llevar con usted este verano, este es el único. Mientras que el Sony Ult Field 1 normalmente se vende por $ 129, un descuento del 36% lo reduce a solo $ 83 si obtiene el color negro ($ 88 para las otras opciones), que es en serio un altavoz impresionante, y le diré por qué. de un botón. De hecho, lo estoy usando ahora mismo mientras escribo esto. No es demasiado grande y es bastante liviano, lo que hace que sea fácil tirar en una bolsa o mantener la correa incluida, lo cual es un buen toque. Tengo el color negro, pero realmente me gusta la naranja. Pero, por supuesto, se trata realmente del sonido. El Field 1 es un impresionante altavoz Bluetooth que produce un sonido muy fuerte, lo que lo hace perfecto para reuniones al aire libre, especialmente en el verano. Lo llevo a las reuniones con bastante frecuencia, y aunque no puede sostener una vela a altavoces estéreo más grandes, esto definitivamente hace el trabajo. Y si realmente quieres ir de fiesta, ese gran botón Ultima en la parte superior amplifica seriamente el bajo, lo que puede ser demasiado para escuchar en solitario, pero es perfecto para reuniones animadas donde la gente solo quiere bailar. La duración de la batería de 12 horas también garantiza que bailes toda la noche, y la calificación IP67 significa que puedes disfrutarlo en la piscina o en la ducha. SERIURAMENTE, me encanta esto, y espero que muchos otros también lo hagan, de ahí la calificación de 4.6 estrellas en Amazon.prime Day 2025 Android-Azul de Azul de Amazon de Amazon de Amazon, Carretera de Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Azul en Amazon. Guía de compras definitiva.

Fuente: www.troyhunt.com – Autor: Troy Hunt patrocinado por: New Week, Different End of the World! Después de una parada fugaz en casa, estamos en Japón para unas vacaciones adecuadas (sin embargo, de alguna manera todavía estoy aquí escribiendo esto …) con la primera parada en Tokio. Es como en ningún otro lugar aquí, y este es probablemente mi décimo viaje a […]

La entrada Weekly Update 459 – Source: www.troyhunt.com se publicó primero en CISO2CISO.COM & CYBER SECURITY GROUP.

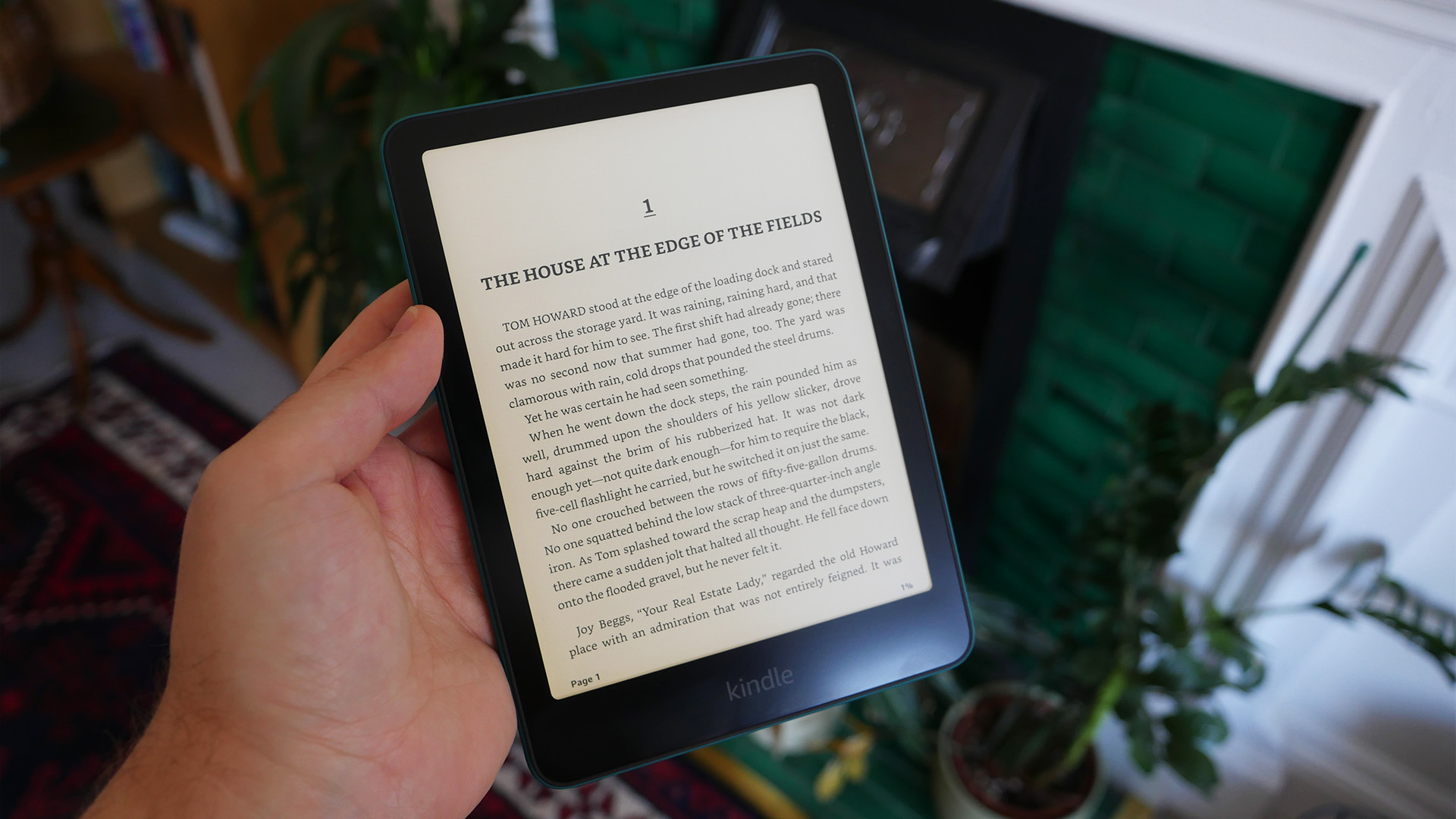

Cada vez que me preguntan qué Kindle es el mejor para una persona determinada, hay algo así como un 99% de posibilidades de que termine dando la misma recomendación, independientemente de la información que me alimenten: la última versión del Kindle Paperwhite. Cuando el día principal se despliega, como lo ha hecho en este momento, esa recomendación tiende a ser aún más directa, ya que el papelwhite inevitablemente tiene un buen descuento. Eso se ha hecho realidad este año nuevamente, con un 26% de bienvenida del último Paperwhite en Amazon por ahora. Paperwhite White UK Prime Dealkindle Paperwhite White USA Prime Day Dealthis es el mejor tipo de trato de día principal, ya sea que esté en los Estados Unidos o en el Reino Unido, es un dispositivo que recomendaría con corazón a precio completo, por lo que el descuento es un bono. Si desea más detalles sobre lo que hace que la última versión de Kindle Paperwhite sea tan convincente, solo tiene que dirigirse a mi revisión de cinco estrellas para encontrar más. Realmente, la única duda que puede aplicarse al Paperwhite es que Amazon no está haciendo los lectores electrónicos más de código abierto o personalizable en este momento. Si va a otros rivales de nombre ligeramente más pequeños, terminará con más control sobre sus libros a largo plazo. Aún así, Amazon ha hecho un hábito de conveniencia a largo plazo, por lo que no es sorprendente que la mayoría de las personas vayan con él. Temas de Amazon Amazon Prime Day de ToDay’s Best Amazon Kindle Paperwhite 12th Gen 2024.