Si recientemente ha actualizado a un modelo de iPhone más nuevo, probablemente haya notado que Apple Intelligence se está presentando en algunas de sus aplicaciones más utilizadas, como mensajes, correo y notas. Apple Intelligence (sí, también abreviado a IA) apareció en el ecosistema de Apple en octubre de 2024, y está aquí para permanecer mientras Apple compite con Google, OpenAi, Anthrope y otros para construir las mejores herramientas de IA. ¿Qué es Apple Intelligence? Créditos de imagen: los ejecutivos de marketing de Apple Cupertino han marcado la inteligencia de Apple: «AI para el resto de nosotros». La plataforma está diseñada para aprovechar las cosas que la IA generativa ya hace bien, como el texto y la generación de imágenes, para mejorar las características existentes. Al igual que otras plataformas, incluidas ChatGPT y Google Gemini, Apple Intelligence fue entrenada en grandes modelos de información. Estos sistemas utilizan el aprendizaje profundo para formar conexiones, ya sea texto, imágenes, video o música. La oferta de texto, impulsada por LLM, se presenta como herramientas de escritura. La función está disponible en varias aplicaciones de Apple, incluidos correo, mensajes, páginas y notificaciones. Se puede utilizar para proporcionar resúmenes de texto largo, revisar e incluso escribir mensajes para usted, utilizando contenido y indicaciones de tono. La generación de imágenes también se ha integrado, de manera similar, aunque un poco menos sin problemas. Los usuarios pueden pedirle a Apple Intelligence que genere emojis personalizados (Genmojis) en un estilo de Apple House. Mientras tanto, el Playground de Image es una aplicación independiente de generación de imágenes que utiliza indicaciones para crear contenido visual que se puede usar en mensajes, notas clave a través de las redes sociales. Apple Intelligence también marca un tan esperado subida de cara para Siri. El asistente inteligente llegó temprano al juego, pero en su mayoría ha sido descuidado durante los últimos años. Siri está integrado mucho más profundamente en los sistemas operativos de Apple; Por ejemplo, en lugar del ícono familiar, los usuarios verán una luz brillante alrededor del borde de la pantalla de su iPhone cuando haga lo suyo. Más importante aún, el nuevo Siri funciona en las aplicaciones. Eso significa, por ejemplo, que puede pedirle a Siri que edite una foto y luego la inserte directamente en un mensaje de texto. Es una experiencia sin fricción que el asistente había faltado anteriormente. La conciencia en la pantalla significa que Siri usa el contexto del contenido con el que está actualmente comprometido para proporcionar una respuesta apropiada. Antes de WWDC 2025, muchos esperaban que Apple nos presentara una versión aún más repitada de Siri, pero vamos a tener que esperar un poco más. Evento de TechCrunch San Francisco | 27 al 29 de octubre de 2025 «Como hemos compartido, continuamos nuestro trabajo para entregar las características que hacen que Siri sea aún más personal», dijo Apple Svp de Software Engineering Craig Federighi en WWDC 2025. «Este trabajo necesita más tiempo para llegar a nuestra barra de alta calidad, y esperamos compartir más sobre el próximo año». Esto aún así, esta relación personalizada, más personalizada de Siri, es posible que comprenda, se supone que debe comprender más personalizado, es posible compartir más sobre su contexto personal. Rutina de comunicaciones y más. Pero según un informe de Bloomberg, la versión en desarrollo de este nuevo Siri está demasiado lleno de errores para enviar, de ahí su retraso. En WWDC 2025, Apple también dio a conocer una nueva función de IA llamada Visual Intelligence, que lo ayuda a hacer una búsqueda de imágenes de cosas que ve a medida que navega. Apple también presentó una función de traducción en vivo que puede traducir conversaciones en tiempo real en las aplicaciones de mensajes, Facetime y Teléfono. Se espera que la inteligencia visual y la traducción en vivo estén disponibles más tarde en 2025, cuando iOS 26 se lanza al público. ¿Cuándo se dio a conocer Apple Intelligence? Después de meses de especulación, Apple Intelligence ocupó el centro del escenario en WWDC 2024. La plataforma se anunció a raíz de un torrente de noticias generativas de IA de compañías como Google y Open AI, lo que causó preocupación de que el famoso gigante tecnológico de labios cerrados se haya perdido el bote en la última moda tecnológica. Sin embargo, al contrario de tales especulaciones, Apple tenía un equipo, trabajando en lo que resultó ser un enfoque muy de Apple para la inteligencia artificial. Todavía había pizzazz en medio de las demostraciones, a Apple siempre le encanta hacer un espectáculo, pero Apple Intelligence es, en última instancia, una versión muy pragmática de la categoría. Apple Intelligence no es una característica independiente. Más bien, se trata de integrarse en las ofertas existentes. Si bien es un ejercicio de marca en un sentido muy real, la tecnología impulsada por el modelo de lenguaje grande (LLM) funcionará detrás de escena. En lo que respecta al consumidor, la tecnología se presentará principalmente en forma de nuevas características para las aplicaciones existentes. Aprendimos más durante el evento del iPhone 16 de Apple en septiembre de 2024. Durante el evento, Apple promocionó una serie de características con IA que llegan a sus dispositivos, desde la traducción en la serie 10 de Apple Watch, la búsqueda visual en iPhones y una serie de ajustes a las capacidades de Siri. La primera ola de inteligencia de Apple llega a fines de octubre, como parte de iOS 18.1, iPados 18.1 y macOS Sequoia 15.1. Las características lanzadas primero en inglés de EE. UU. Más tarde, Apple agregó localizaciones inglesas australianas, canadienses, de Nueva Zelanda, Sudáfrica y del Reino Unido. Apoyo a chino, inglés (India), inglés (Singapur), francés, alemán, italiano, japonés, coreano, portugués, español y vietnamita llegará en 2025. ¿Quién recibe inteligencia de Apple? Créditos de imagen: Darrell Etherington La primera ola de inteligencia de Apple llegó en octubre de 2024 a través de iOS 18.1, iPados 18. y las actualizaciones de MacOS Sequoia 15.1. Estas actualizaciones incluyeron herramientas de escritura integradas, limpieza de imágenes, resúmenes de artículos y una entrada de escritura para la experiencia rediseñada de Siri. Una segunda ola de características estuvo disponible como parte de iOS 18.2, iPados 18.2 y macOS Sequoia 15.2. Esa lista incluye Genmoji, Image Playground, Visual Intelligence, Image Wand e ChatGPT Integration. These offerings are free to use, so long as you have one of the following pieces of hardware: All iPhone 16 models iPhone 15 Pro Max (A17 Pro) iPhone 15 Pro (A17 Pro) iPad Pro (M1 and later) iPad Air (M1 and later) iPad mini (A17 or later) MacBook Air (M1 and later) MacBook Pro (M1 and later) iMac (M1 and later) Mac mini (M1 and later) Mac Studio (M1 Max y más tarde) Mac Pro (M2 Ultra) en particular, solo las versiones Pro del iPhone 15 están obteniendo acceso, debido a las deficiencias en el chipset del modelo estándar. Presumiblemente, sin embargo, toda la línea del iPhone 16 podrá ejecutar Apple Intelligence cuando llegue. ¿Cómo funciona la IA de Apple sin conexión a Internet? Créditos de imagen: Apple Cuando le pregunta a GPT o Gemini una pregunta, su consulta se envía a servidores externos para generar una respuesta, lo que requiere una conexión a Internet. Pero Apple ha adoptado un enfoque de capacitación a medida de modelo pequeño. El mayor beneficio de este enfoque es que muchas de estas tareas se vuelven mucho menos intensivas en recursos y se pueden realizar en el dispositivo. Esto se debe a que, en lugar de confiar en el tipo de enfoque de fregadero de la cocina que alimenta plataformas como GPT y Gemini, la compañía ha compilado conjuntos de datos internos para tareas específicas como, por ejemplo, componer un correo electrónico. Sin embargo, eso no se aplica a todo. Las consultas más complejas utilizarán la nueva oferta de cómputo de la nube privada. La compañía ahora opera servidores remotos que se ejecutan en Apple Silicon, lo que afirma que le permite ofrecer el mismo nivel de privacidad que sus dispositivos de consumo. Si se realiza una acción localmente o a través de la nube será invisible para el usuario, a menos que su dispositivo esté fuera de línea, momento en el cual las consultas remotas arrojarán un error. Apple Intelligence con créditos de imagen de aplicaciones de terceros: Didem Mente / Anadolu Agency / Getty Images se hizo mucho ruido sobre la asociación pendiente de Apple con OpenAI antes del lanzamiento de Apple Intelligence. En última instancia, sin embargo, resultó que el acuerdo era menos sobre impulsar la inteligencia de Apple y más de ofrecer una plataforma alternativa para esas cosas para las que realmente no está construido. Es un reconocimiento tácito de que construir un sistema de modelos pequeños tiene sus limitaciones. La inteligencia de Apple es gratuita. Entonces, también es el acceso a ChatGPT. Sin embargo, aquellos con cuentas pagas para este último tendrán acceso a características premium que los usuarios gratuitos no lo hacen, incluidas consultas ilimitadas. La integración de ChatGPT, que debuta en iOS 18.2, iPados 18.2 y MacOS Sequoia 15.2, tiene dos roles principales: complementar la base de conocimiento de Siri y agregar a las opciones de herramientas de escritura existentes. Con el servicio habilitado, ciertas preguntas le pedirán al nuevo SIRI que le pida al usuario que apruebe su acceso CHATGPT. Las recetas y la planificación de viajes son ejemplos de preguntas que pueden surgir la opción. Los usuarios también pueden pedirle directamente a Siri que «solicite a ChatGPT». Compose es la otra característica principal de ChatGPT disponible a través de Apple Intelligence. Los usuarios pueden acceder a él en cualquier aplicación que admita la nueva función de escritura Herramientas. Compose agrega la capacidad de escribir contenido en función de un mensaje. Eso une herramientas de escritura existentes como estilo y resumen. Sabemos con certeza que Apple planea asociarse con servicios de IA generativos adicionales. La compañía casi dijo que Google Gemini es el siguiente en esa lista. ¿Pueden los desarrolladores basarse en los modelos de IA de Apple? En WWDC 2025, Apple anunció lo que llama el marco de los modelos de Foundation, que permitirá a los desarrolladores aprovechar sus modelos de IA mientras están fuera de línea. Esto hace que sea más posible que los desarrolladores generen características de IA en sus aplicaciones de terceros que aprovechan los sistemas existentes de Apple. «Por ejemplo, si se está preparando para un examen, una aplicación como Kahoot puede crear un cuestionario personalizado de sus notas para que el estudio sea más atractivo», dijo Federighi en WWDC. «Y debido a que sucede usando modelos en el dispositivo, esto sucede sin los costos de la API de la nube […] No podríamos estar más entusiasmados con cómo los desarrolladores pueden construir sobre la inteligencia de Apple para brindarle nuevas experiencias inteligentes, disponibles cuando está fuera de línea y que protegen su privacidad «. ¿Cuándo se espera que Siri obtenga su próxima revisión?

Mes: septiembre 2025 Página 35 de 124

Si desea una tableta gratuita ACP, debe saber que el programa ha terminado oficialmente. El programa de conectividad asequible una vez ayudó a las familias de bajos ingresos a acceder a Internet y a los dispositivos conectados. Ahora ya no está disponible. Sin embargo, otras opciones, como el programa Lifeline y los proveedores de confianza, aún apoyan a las personas que necesitan dispositivos y servicios asequibles. 1. Concepción errónea sobre la tableta Free ACP El Programa de Conectividad Asequible (ACP) fue una iniciativa gubernamental que ayudó a las familias y las personas de bajos ingresos a proporcionar conectividad a Internet para la escuela, el trabajo, la salud y otros fines. Este programa se estableció como una continuación del beneficio de banda ancha de emergencia (EBB) y fue regulado por la Comisión Federal de Comunicaciones. Hubo dos formas en que el ACP puede ayudarlo a brindar servicio en Internet: Servicios con descuento: el ACP ofreció a los hogares calificados un ahorro mensual de hasta $ 30 en el acceso a Internet de uno de los miles de operadores participantes. Servicios gratuitos de Internet: el gobierno se asoció con varios proveedores de servicios para ofrecer internet de alta calidad y alta velocidad por $ 30 mensuales o menos. Recibiría un servicio de Internet gratuito si utiliza su beneficio de ACP con uno de estos operadores. Comprenda el programa de conectividad asequible que muchas personas conocen el estiércol del programa, pero algunos se preguntan: «¿ACP está volviendo?». La respuesta es «no». El ACP se terminó oficialmente el 1 de junio de 2024, debido a la falta de fondos adicionales del Congreso. Esto significa que los operadores participantes ya no pueden suministrar una tableta y teléfono sin ACP. Se alienta a los participantes que previamente se beneficiaron del programa a comunicarse con sus proveedores de servicios de Internet sobre otras alternativas de asistencia. 2. Programa Lifeline: el mejor programa para un dispositivo gratuito, aunque el ACP ya no es accesible, los hogares de bajos ingresos aún pueden calificar para asistencia a través del programa Lifeline Assistance, que continúa proporcionando un servicio de teléfono e Internet de bajo costo. 2.1 ¿Cuál es el programa Lifeline? Desde 1985, el programa Lifeline ha ayudado a personas de bajos ingresos a través de la financiación del gobierno. A diferencia del programa ACP, los clientes calificados de Lifeline pueden ahorrar hasta $ 9.25 por mes en servicios de teléfono o Internet, o hasta $ 34.25 si residen en territorios tribales. En particular, los mejores proveedores de ACP de Lifeline incluyen teléfonos gubernamentales y tabletas gratuitos como parte de sus planes Lifeline. Lifeline es un programa financiado por el gobierno federal que comenzó en 1985 2.2 ¿Quién es elegible para el programa Lifeline? Para ser elegible para el programa Lifeline, debe cumplir con los requisitos basados en ingresos o programas. Los ingresos de su hogar deben estar en o inferiores al 135% de las pautas federales de pobreza. Estos criterios difieren según el tamaño y el área del hogar. Alternativamente, también puede ser elegible si usted o alguien en su hogar participa en uno de los siguientes programas de asistencia gubernamentales: SNAP de ingresos de seguridad complementarios (SSI) (Programa de asistencia nutricional suplementaria) o cupones de alimentos Medicaid Vivienda Pública Asistencia (FPHA) Veteranos Pensiones y sobrevivientes Beneficios de beneficios de beneficio (como Tribal TanF o Programas de distribución de alimentos en reservas de indios) Nota importante: el gobierno no es el servicio de cobertura del gobierno. Cualquier dispositivo, actualizaciones o recargas gratuitos o con descuento son ofertas móviles de etiqueta por tiempo limitado y puede variar según el estado, la elegibilidad y la disponibilidad. Se aplican términos y condiciones. 2.3 Lifeline vs ACP, Si bien los programas ACP y Lifeline tenían la intención de ayudar a las familias de bajos ingresos con gastos de comunicación, funcionan de manera diferente. Veamos esta comparación del programa Lifeline vs ACP: Programa de Lifelina de Aspectos Programa ACP beneficia un descuento de $ 9.25 por teléfono/Internet por mes, o hasta $ 34.25/mes de descuento. Hasta $ 30 de ahorro mensual de Internet, subsidio de dispositivos de $ 100. Elegibilidad el 135% de las pautas federales de pobreza, o participar en programas de calificación del 200% de las pautas federales de pobreza, o participar en los programas de calificación activo que termina en 2024, entonces, ¿puedo obtener beneficios de Lifeline y ACP? Cuando ACP estaba operativo, los hogares pueden obtener ambos beneficios de Lifeline ACP simultáneamente. Sin embargo, desde que terminó el ACP, las ventajas duales no han estado disponibles. Si previamente usó ACP para los servicios de Internet, ahora puede solicitar Lifeline, que también proporciona reducciones de Internet. >>> leer más: ¿Puedo adquirir una tableta gratuita con teléfono? Un popular programa gubernamental 3. ¿Cómo solicitar una tableta de gobierno gratuita con Lifeline? Puede adquirir una tableta gratuita de Lifeline de un proveedor autorizado si cumple con los criterios de calificación. Tag Mobile es popular por sus ofertas de dispositivos premium. Siga estos pasos como una alternativa a la aplicación de tableta gratuita ACP: Paso 1: Vaya al sitio web de Tag Mobile, ingrese su código postal para confirmar la cobertura en su área y haga clic en Aplicar ahora para comenzar. Etiquete el sitio web oficial de Mobile Paso 2: Revise los planes Lifeline disponibles en su estado y elija el que se adapte a sus necesidades. Tenga en cuenta que las características del plan pueden diferir según su ubicación. Paso 3: Verifique las tabletas ofrecidas. Puede calificar para una opción gratuita o con descuento en función de su estado y promociones activas. Paso 4: ingrese sus datos en la aplicación. Si se solicita, cargue documentos que prueben su elegibilidad, como la prueba de ingresos o la participación de beneficios. Paso 5: Envíe su solicitud completa. Una vez que la etiqueta móvil y el verificador nacional lo aprueben, recibirá su dispositivo en unos pocos días hábiles. Adquirir una tableta gratuita a través del programa Lifeline 4. Las mejores alternativas de dispositivos a las tabletas gratuitas ACP ¿Está buscando una tableta Free Samsung de ACP o un iPad gratuito del gobierno? No te preocupes; Tag Mobile ofrece a sus participantes de Lifeline varios dispositivos. Tenga en cuenta que algunos modelos pueden requerir un copago único. A pesar de eso, siguen siendo mucho menos costosos que el comercio minorista. Además, la disponibilidad y el precio del dispositivo pueden variar según el tiempo de aplicación, la región y el inventario. Además de las tabletas de alta calidad, también puede acceder a los teléfonos móviles de la etiqueta de primer nivel de las marcas populares, incluidas: >>> Leer más: Tableta Samsung gratuita: Modelos de costo y descuento que finalmente no debe perderse la conclusión, mientras que el programa de tabletas gratuito ACP ya no es accesible, sus alternativas no son limitadas. Todavía puede recibir asistencia a través del programa Lifeline y compañías de buena reputación como Tag Mobile. Este programa aún proporciona dispositivos y servicios gratuitos o de bajo costo, lo que hace que sea más sencillo que las familias de bajos ingresos se mantengan conectados. Preguntas frecuentes ¿Qué programa gubernamental tiene la mejor tableta gratuita? El programa Lifeline es actualmente la mejor opción para obtener una tableta gratuita. Debe pasar por un proveedor de confianza como Tag Mobile, Airtalk Wireless o TruConnect para aplicar. ¿Qué dispositivos puedo superar el programa ACP? El programa ACP ha terminado oficialmente, por lo que ya no puede solicitar una tableta y un teléfono sin ACP. Sin embargo, aún puede calificar para el programa Lifeline. Los dispositivos disponibles varían por el proveedor, la ubicación y las promociones en curso. ¿Cómo obtener un iPad gratis con EBT? Puede solicitar el programa Lifeline utilizando su tarjeta EBT como prueba de elegibilidad. Una vez aprobado, puede elegir entre los dispositivos disponibles que ofrece su proveedor de Lifeline. Algunos proveedores pueden incluir iPads en sus promociones.

iOS 26 y liquid vidrio traen un nuevo lenguaje de diseño y un conjunto de características en iPhones. Crédito: Apple / Mashable Photo Composite con iOS 26, Apple está apostando en su nuevo lenguaje de diseño de vidrio líquido. Según Christian de Looper de Mashable, es esencialmente un estiramiento facial de todo el sistema: los elementos de software capa y brillo como vidrio real, dando a las aplicaciones y a los widgets un aspecto más elegante y más natural. En su opinión, tampoco es solo cosmético: controles en aplicaciones como Safari y Camera se sienten más simplificados, lo que pone los elementos esenciales al frente y al centro sin desorden innecesario. Loooper señala que la pantalla de bloqueo es donde realmente brilla el vidrio líquido. Las notificaciones, los widgets y el reloj adoptan efectos de vidrio translúcido y de colores, mientras que las nuevas escenas espaciales agregan un sutil efecto de paralaje 3D. Combinado con un modo musical de pantalla completa que pone al álbum art y el centro, argumenta que la pantalla de bloqueo se siente más fresca y más inmersiva que en los años. Dicho esto, no todo golpea: De Looper destaca los mensajes como «descuidados», con controles flotantes que se sienten inacabados. Aún así, después de meses en Beta, su veredicto es que Liquid Glass ofrece en gran medida la promesa de Apple de hacer que su software sea más bonito y más cohesivo. Durante el evento Apple 2025 mañana, esperamos aprender la fecha oficial de lanzamiento de iOS 26.

Hace unos días, la estación de chat digital de Leakster reveló que el Vivo X300 Ultra será el primer teléfono del mundo con dos cámaras de 200MP, ahora el Leakster ha vuelto con algunas aclaraciones sobre las cámaras en cuestión. El módulo principal contará con el IMX09E, mientras que el Periscope usará el IMX09A. No estamos completamente seguros de cuáles son las diferencias entre el E y los sensores, pero DCS continúa detallando la versión E (que va en la cámara principal). Será un sensor de 1/1.12 «con píxeles de 0.7 µm fabricados en un nodo de 22 nm. Cuentará con tecnología» Hybrid Frame HDR «, que parece ser un nombre de marketing para la combinación de DCG y VS: Dual Conversion Gane y Voltage Scaling. El primero usa dos diferentes conversiones Gains para cada mínimo (las áreas de manejo de la Otro de la rango más brillante). Las áreas de la Otro más brillo). Sensor Quadbayer (izquierda) y un sensor de OCL de 2×2 (derecha) en todo lo relacionado, el IMX09E tendrá más de 100dB de rango dinámico, una capacidad mejorada de pozo y una mayor sensibilidad, también ofrece un zoom sin sentido en el sensor de 2X y el rendimiento de plástico y el rendimiento de la planta de plástico. Elementos. su cámara principal. Fuente 1 | Fuente 2 | A través de

Los equipos de seguridad se han convertido en la primera y, en muchos casos, la última línea de defensa de ataque en la atmósfera actual de amenaza cibernética. Sin embargo, detrás de los elegantes paneles y la vigilancia las 24 horas, existe el problema humano que casi nunca verá en los titulares: el agotamiento. Mientras que generalmente se considera una preocupación de bienestar en el lugar de trabajo, el punto de discusión del agotamiento entre los profesionales de la seguridad ha trascendido para convertirse en un peligro de alta seguridad que las organizaciones no pueden descuidar más. El mundo de alta presión de las operaciones de seguridad ciberseguridad no tiene un horario de trabajo de nueve a cinco. Las alertas de seguridad no ingresan o salen, y tampoco los actores de amenazas. Los Centros de Operaciones de Seguridad (SOC) se han convertido en entornos de alto riesgo debido a la aparición de ransomware, campañas en estado-nación y ataques de cadena de suministro. Los expertos en seguridad se enfrentan a: el hecho de no prestar atención a todo el tiempo erosiona los sentidos: cientos de falsas alarmas al día. Estrés de guardia: trabajar en la respuesta a los accidentes en cualquier momento. Brecha de habilidad: a menudo un analista puede ser un asegurador, entrenador o auditor. Esto equivale a una tormenta ideal que conduce a la quemadura y la fatiga física y mental. Un informe reciente (ISC) 2 muestra que el 65 por ciento de los profesionales de la seguridad informan estar bajo estrés extremo que afecta negativamente su desempeño. Pero aquí está el resultado invisible: los defensores quemados dan a los sistemas menos un escudo. Por qué el agotamiento es igual a la seguridad de riesgos es una disciplina que prospera con precisión, alerta y toma de decisiones rápidas. El agotamiento erosiona los tres. La disminución de la precisión de la respuesta a los incidentes a medida que una persona se cansa, aumenta la probabilidad de cometer errores humanos. Cuando un analista se siente cansado, puede clasificar mal una alerta, ser lento para responder o perder indicadores importantes de compromiso. Los milisegundos son una mercancía en el agotamiento de la defensa cibernética se apoderan de los milisegundos. Defensa proactiva debilitada Hay más en la seguridad que responder a los ataques, también hay predicción. Los equipos quemados no tienen la capacidad cognitiva de ser proactivos, como la caza de amenazas, la gestión de parches y las mejoras estratégicas. Esta postura reactiva, a largo plazo, crea vulnerabilidades del sistema. El aumento del agotamiento del riesgo interno puede llevar a los trabajadores hacia la apatía e incluso dejar de fumar. Un empleado descontento puede eludir los procedimientos, cerrar voluntariamente los procedimientos de cumplimiento o ser un agente de un riesgo interno, de buena gana o involuntaria. Drenaje del talento y pérdida de conocimiento La brecha de habilidades de ciberseguridad ya existe en un nivel crítico. La intención ejerce una tensión en el desgaste a una tasa rápida, con la pérdida de conocimiento y el aumento de los costos de reclutamiento son el resultado. La onda exosomática? Los procesos de incorporación más largos y la mala posición de seguridad. Escenarios del mundo real: cuando Burnout rompe el escenario de defensa 1: La alerta perdida que costó a millones la recompensa en una compañía de servicios financieros de los Estados Unidos, un ataque de ransomware fue devastador. Según la investigación posterior al incidente, hubo un factor escalofriante en esta violación, la primera intrusión se detectó en su SIEM, pero la alerta se detectó como un falso positivo. ¿Por qué? El analista de SOC estuvo en un turno de 16 horas que trabajó un fin de semana de llamadas. La falta de sueño, las mentes opacas y el precio de tal negligencia ascendieron a una pérdida de 40 millones de dólares, y varias semanas de interrupciones. Escenario 2: Salud bajo asedio En 2022, una de las redes de salud más grandes de Europa se ha violado y se ha expuesto una cantidad sustancial de datos confidenciales del paciente. Los investigadores descubrieron que había semanas de retrasos en la instalación de parches críticos ya que el equipo de seguridad subestimó las actividades de mantenimiento bajo la prioridad de las alertas urgentes. El equipo estaba sobrecargado de trabajo y con poco personal, y se produjo una modalidad reactiva; Las estrategias preventivas se perdieron en las grietas. Ambos casos comparten un hilo común: limitaciones humanas bajo una presión implacable. Y en ciberseguridad, el error humano sigue siendo la principal causa de violaciones. La perspectiva del liderazgo de pensamiento: ir más allá de las organizaciones de soluciones de ayuda de banda puede reaccionar ante el agotamiento utilizando soluciones a corto plazo, como seminarios web de salud mental, cupones de café o un día libre adicional. Por un lado, estos esfuerzos son bastante superficiales. El agotamiento de seguridad no es un problema de bienestar, es un problema estratégico de gestión de riesgos. Así es como los futuros líderes de la marca pueden lidiar con él: 1. Incorporar el bienestar en la estrategia de seguridad tratar la resiliencia mental como resiliencia del sistema. Planeamos fallas y redundancias para acomodar esto, por lo que necesitamos planificar la sostenibilidad humana. Esto implica cambios competitivos de guardia, tiempo de apagado requerido y medidas que no simplemente explican la resolución real de un incidente dado, sino también en calidad postraumática a largo plazo. 2. Automatizar donde duele la mayoría de la fatiga es el asesino de alertas silenciosas. Automatice y elimine el trabajo servil a través de triaje impulsado por IA, detección automatizada de amenazas y SOAR automatizado (orquestación de seguridad, automatización y respuesta). Use máquinas para separar el ruido para permitir que los seres humanos se concentren en el análisis de alto valor. 3. Normalizar el agotamiento de la seguridad psicológica generalmente florece en una cultura laboral mediante el cual el reconocimiento de estar cansado se ve como un signo de debilidades. Los líderes de seguridad deben establecer entornos en los que los profesionales puedan hablar libremente incluso sin temor a ser criticados. La seguridad psicológica no es una habilidad blanda ni una necesidad suave para operar la defensa (es una necesidad difícil). 4. Repensar los KPI y las expectativas Cuando las métricas de éxito de su SOC ponen mayor énfasis en la velocidad sobre la sostenibilidad, está avivando los incendios del agotamiento. Mida la efectividad a través de un cuadro de puntuación equilibrado efectivo que incluye indicadores de salud del equipo, así como la medición operativa. 5. Invierte en el aprendizaje continuo y la variedad de rotación de roles resiste la monotonía, y el conocimiento se opone a la desconexión. Las responsabilidades cambiantes y el movimiento en el entrenamiento de habilidades pueden reducir el cansancio y mantener a los equipos frescos. El futuro de la seguridad depende de los humanos detrás de esto, la ironía se destaca: el personal de los activos digitales suda tanto para garantizar la seguridad de los activos, pero su bienestar es un punto de vulnerabilidad no garantizado. En un período en el que las amenazas cambian a diario, la resiliencia de su postura de seguridad no puede disociarse con la resiliencia de su gente. El agotamiento es un problema más allá de los recursos humanos; Es un problema de nivel CISO que afecta directamente la capacidad de su organización para prevenir, detectar y responder a los ataques. No es una cuestión de si el agotamiento es relevante para la seguridad, pero cuánto tiempo puede tolerar el agujero en beato que queda atrás.

El abogado de la Primera Enmienda, Jenin Younes, respaldó a los activistas antivacámicos contra las restricciones covid de la administración Biden. Ahora está lista para demandar a la administración Trump por suprimir la libertad de expresión.

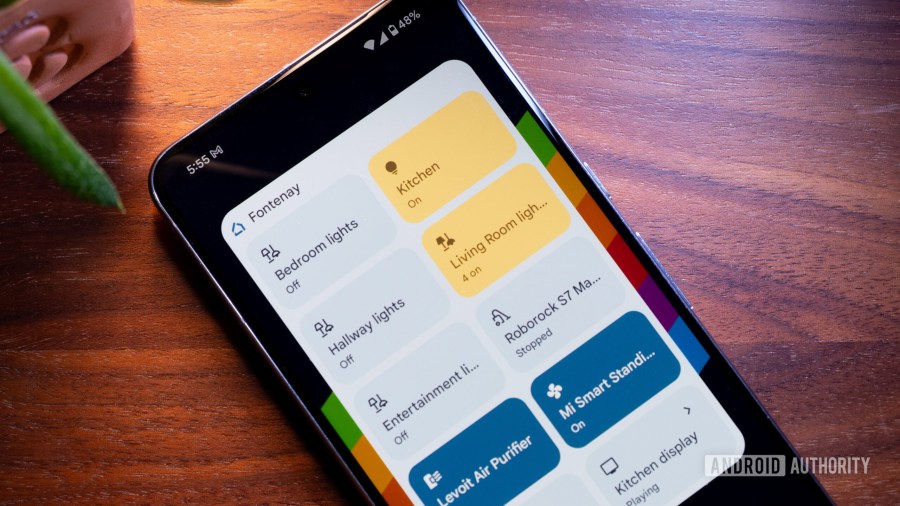

Edgar Cervantes / Android AuthorityTL; dr La aplicación web de Google Home ahora cuenta con una pestaña «Dispositivos», que permite el control de dispositivos más inteligentes. Esta actualización está actualmente disponible para los usuarios en el programa de vista previa pública de Google Home. Los nuevos controles incluyen luces, cerraduras y termostatos, pero no dispositivos multimedia, aunque se promete que más tipos de dispositivos y controles vendrán pronto, ¿no quiere perder lo mejor de Android Authority? En junio, Google anunció que Google Home en la web le permitirá controlar más dispositivos. La compañía no mencionó el alcance exacto de lo que viene, pero dijo que los usuarios podrán ajustar sus luces, establecer la temperatura, control de los medios y más de su navegador. Se dijo que estas características «llegarían pronto» al programa de vista previa pública de Google Home para la aplicación web, pero la compañía no se comprometió con una línea de tiempo. En la imagen que Google compartió en ese momento, podemos ver vistas de varias cámaras y controles de interiores y exteriores para luces y termostats.9to5Google Spottaron que el programa público de la aplicación de Google Home ahora tiene esta funcionalidad. Los usuarios que están inscritos en el programa verán la pestaña New Devices junto con las cámaras y la pestaña de automatización existentes. Los dispositivos se clasificarán en las habitaciones que las ha configurado dentro de Google Home. En una habitación, podrá ver sus dispositivos, con un grifo activando y apagado el dispositivo, como puede en el móvil. Puede ajustar el brillo de las luces arrastrando el botón, pero no hay seleccionador de color. El informe señala que los termostatos de nidos tienen un botón más y menos para controlar la temperatura, y el menú de desbordamiento tiene más opciones. También hay controles para bloqueos inteligentes, enchufes inteligentes y cámaras. Solo los dispositivos de medios como altavoces, pantallas y Chromecasts no pueden controlarse, a pesar de que pueden aparecer en la red. El programa de vista previa señala que pronto llegarán más tipos de dispositivos y controles, así que mantenga los dedos cruzados para que la aplicación web eventualmente obtenga toda la funcionalidad clave. Me encantaría controlar mi hogar inteligente desde la aplicación web, ya que eso me daría una razón menos para recoger mi teléfono o gritar comandos de voz en mi altavoz cuando estoy en mi escritorio. Gracias por ser parte de nuestra comunidad. Lea nuestra política de comentarios antes de publicar.

Con la noticia de esta semana que Nova Launcher ya no debería ser una opción utilizable en el futuro, tenemos curiosidad por saber quién entre nosotros todavía está utilizando un lanzador personalizado en su dispositivo Android. Personalmente, no he usado un lanzador personalizado durante años, ya que el lanzador de acciones que se encuentra en la mayoría de los teléfonos Android parece perfectamente adecuado para el uso diario. Los lanzadores personalizados solían ser bastante atractivos, con sus temas personalizados y sus dulces animaciones, pero a medida que Android ha madurado a lo largo de los años, su uso no ha parecido como necesario. Estoy seguro de que alguien tiene un gran uso todavía, como ocultar aplicaciones particulares o algo así. Si ese es el caso, siéntase libre de hacernos saber cómo lo está usando. Y si eres alguien que todavía usa un lanzador personalizado, díganos cuál. ¿Nos estamos perdiendo algo increíble? Odiaría pensar que mi experiencia de Android podría ser mejor. ¿Está RIP a la escena personalizada de Lanzador en 2025?

Lo que necesita para saber la aplicación Gemini de Géogle ahora puede manejar las cargas de audio en Android, iOS y Web, una función que los usuarios han estado pidiendo la mayoría de los formatos compatibles incluyen MP3, M4A y WAV, con la aplicación que transcribe audio, resumiendo los puntos clave y la extracción de información accionable. Aplicar el mes de lastas, aparecieron las señales de que Google estaba trabajando en permitir que la aplicación Gemini maneje las cargas de audio. Esta característica muy solicitada ahora está en vivo en Android, iOS y la web. La actualización admite archivos MP3, M4A y WAV. Una vez que carga, Gemini transcribirá el audio, extraerá los puntos clave y le brindará un resumen claro (a través de 9to5Google). Se puede acceder a esta función a través del menú más en la aplicación móvil de Gemini o «Subir archivos» en la web. Una vez que sube un clip de audio, la aplicación lo analiza, las reuniones, entrevistas, conferencias o notas de voz en resúmenes y conclusiones clave fáciles de digerir. Es posible que le guste la solicitud de usuario principal que llega a LifeJosh Woodward, vicepresidente de Google Labs y Gemini, compartió en X que esta ha sido la característica que los usuarios han pedido más. Sin embargo, según la página de soporte de Google, puede cargar hasta 10 archivos de audio a la vez, pero su longitud combinada no puede exceder los 10 minutos. Todavía se aplican otros límites de uso de Géminis, así que tenga en cuenta eso antes de enviar un lote de archivos. Los límites de carga de audio no son infinitos, pero son bastante generosos en comparación con el video. Los usuarios gratuitos obtienen 10 minutos para audio, que es el doble de la tapa de video de cinco minutos. Mientras tanto, los usuarios pagados obtienen tres veces el límite de video de una hora. Otro límite a tener en cuenta es el recuento de archivos. Puede cargar hasta 10 archivos por solicitud, y esto cubre todo, desde carpetas de código con hasta 5,000 archivos hasta repositorios de GitHub y Zips con hasta 10 archivos comprimidos. La nueva función de audio cuenta para este total de 10 archivos, por lo que no amplía el límite general. Obtenga las últimas noticias de Android Central, su compañero de confianza en el mundo de la transcripción de Androidbeyond, Gemini puede resaltar puntos clave, distinguir los altavoces y extraer elementos o citas de acción. Esto, a su vez, hace que cualquier archivo de audio sea un documento de búsqueda perfectamente estructurado.

Un posible desastre de la cadena de suministro de NPM se evitó en un tiempo récord después de que los atacantes se hicieron cargo de las credenciales de un desarrollador verificado. El 8 de septiembre, Josh Junon, un desarrollador con más de 1800 contribuciones de Github en el último año, confirmó en Bluesky su cuenta de NPM se vio comprometida. Junon había sido alertado por otros usuarios de que su cuenta había comenzado a publicar paquetes con puertas traseras en todos los paquetes populares en los que estaba involucrado el desarrollador. El desarrollador, comúnmente conocido como ‘Qix’, dijo que recibió un correo electrónico para restablecer su autenticación de dos factores (2FA) que parecía «muy legítima», pero que era maliciosa. Agregó que solo involucraba su cuenta de NPM y que estaba en contacto con NPM para resolver el problema. Paquetes de NPM comprometidos La cuenta de NPM ‘Qix’ comprometida publicó versiones maliciosas publicadas para docenas de paquetes Junon. Descargas) Error-EX (aproximadamente 47 millones de descargas semanales) Simple-swizzle aproximadamente 26 millones de descargas semanales) HA-ANSI (aproximadamente 12 millones de descargas semanales) La carga útil implantada en los paquetes maliciosos es una cortina criptográfica que roba fondos al intercambiar las direcciones de las billeteras en las solicitudes de redes de redes y directamente las transacciones cripto. La cadena de ataque de criptográfico explicó que este sofisticado malware se dirige a los usuarios de criptomonedas a través de dos vectores de ataque principales. Primero, verifica si hay una extensión de billetera (como Metamask) presente. Si no es así, lanza un ataque pasivo de intercambio de direcciones, interceptando todo el tráfico web secuestrando las funciones de Fetch y XMLHTTPREQUEST del navegador. El malware luego reemplaza las direcciones de criptografía legítimas con las controladas por los atacantes, utilizando el algoritmo de distancia de Levenshtein para elegir la dirección más visualmente similar, lo que hace que el intercambio sea casi indetectable a simple vista. Si se detecta una billetera, el malware aumenta al secuestro de transacciones activas. Intercepe las transacciones salientes (por ejemplo, ETH_SENDTRANSACTION) y modifica la dirección del destinatario en la memoria antes de que el usuario lo firme. La víctima ve una pantalla de confirmación de aspecto legítimo, pero si no verifican la dirección cuidadosamente, sus fondos se envían directamente al atacante. La cadena de ataque es sigilosa y automatizada, explotando tanto la percepción humana (a través de la falsificación de las direcciones) como las vulnerabilidades técnicas (a través de la manipulación de la API de la billetera). Al comprometer un paquete NPM confiable, el malware se propaga en silencio, infectando sitios web y robando fondos sin aumentar las sospechas inmediatas. Una de las direcciones de Ethereum primarias utilizadas en el ataque es 0xFC4A4858BAFEF54D1B1D7697BFB5C52F4C1666976. Las personas pueden ver su actividad en vivo en el sitio web de Ethereum-scanning Etherscan a Traxksome de los fondos robados. También se ha creado un listado de Github Gist. Todas las billeteras afectadas. Una crisis evitada que debería «celebrarse» cuatro horas después de que Junon confirmó el compromiso, compartió un mensaje de NPM diciendo que se habían eliminado todas las versiones de paquetes afectados. Si bien muchas personas comenzaron a llamar a este hack como el «mayor ataque de la cadena de suministro en la historia» en las redes sociales, muchas voces han desafiado esta narrativa. Josh Bressers, vicepresidente de Security At Anchore, dijo en LinkedIn: «Esto es lo que nadie parece estar hablando. Todo esto duró solo unas pocas horas. Es sorprendente cuán rápido puede responder el código abierto a cosas como esta. Todos trabajan juntos. La información se puede compartir. La cantidad de personas que ahora trabajan en esto no es solo más grande que su equipo de seguridad, es más grande que su compañía». Katie Paxton-Fear, una hacker ética que recientemente comenzó a trabajar como defensora de la seguridad del personal en Semgrep, publicó un video sobre LinkedIn enfatizando que se ha evitado una crisis importante. «Obviamente, cualquier violación de seguridad es mala, pero esta no es la principal violación de seguridad que las personas están haciendo que sea», dijo. Destacó que la pérdida total estimada solo ascendió a $ 20, gracias principalmente a la respuesta rápida de la comunidad de código abierto. «El malware se notó y la gente comenzó a hablar de ello en Github a solo los 15 minutos de los paquetes maliciosos en vivo. Algunos de los paquetes fueron retirados por los mantenedores solo una hora después del compromiso, y el resto de ellos por NPM en dos horas», explicó. Según Arda Büyükkaya, un analista senior de inteligencia de amenazas cibernéticas en ECLECTICIQ, la dirección de cripto de atacante muestra $ 66.52. Sin embargo, Paxton-Fear argumentó que este incidente es «una victoria que muestra que el modelo de código abierto funciona y que debería celebrarse». En otra publicación de LinkedIn, Melissa Biscoping, la directora de la investigación de seguridad de punto final en Tanium, fue más allá: «Si está en pánico sobre ese asunto de NPM, no lo hace. Existe una posibilidad prácticamente 0 de posibilidades de que se vea afectado por esto, y no debe quemar a sus equipos al elegir cada esquina de su infraestructura para la evidencia de estos paquetes comprometidos». Descargado y enviado a su software en esa ventana de tiempo son muy, muy pequeñas, casi 0. De todas las cosas que creo que deberías hacer que tu equipo se agote tarde, esta no es una de ellas «. Sin embargo, cómo mitigar esta amenaza, aquellos que aún piensan que pueden verse afectados pueden tomar medidas inmediatas para bloquear las dependencias vulnerables. Según Jan-David Stärk, ingeniero de software y líder del equipo en Hansalog, para versiones seguras a prueba de fuerza en un proyecto completo, los desarrolladores pueden usar anulaciones en su paquete.json, agregando lo siguiente a las versiones confiables de los paquetes comprometidos: {«nombre»: «su proyecto», «Versión»: «1.0.0», «anulada»:: «» CHALK «:» 5..3.0 «. «7.1.0», «Color-Convert»: «2.0.1», «Nombre de color»: «1.1.4», «IS-Core-Module»: «2.13.1», «Error-EX»: «1.3.2», «Has-Ansi»: «5.0.1»}} luego, los desarrolladores deberían limpiar su proyecto al deletear Node_Modules y Package-Lock.json, luego, Instal Archivo de bloqueo. Esto asegurará que no queden versiones maliciosas en su árbol de dependencia.