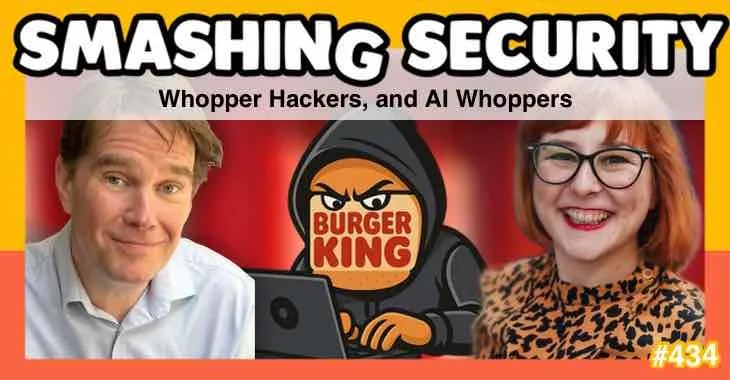

¿Alguna vez se preguntó qué pasaría si Burger King dejara las llaves del reino para que alguien lo use? Los piratas informáticos éticos lo hicieron, y descubrieron grabaciones de transmisión, contraseñas codificadas e incluso el poder de abrir una salida en la luna. Mientras tanto, en Silicon Valley, un Wunderkind de IA logró convertir un día de pago de $ 7 millones en una demanda que termina su carrera al presuntamente caminando secretos comerciales directamente por la puerta mientras saltaba del barco para un rival. Todo esto y mucho más se discute en el episodio 434 del galardonado podcast «Smashing Security» con la veterana de seguridad informática Graham Cluley, unida esta semana por la invitada especial Lianne Potter. Escúchalos, mastican sobre la seguridad catastrófica de comida rápida, amenazas internas con papas fritas adicionales y por qué incluso los cerebros más grandes de la IA no pueden evitar hacer algo completamente estúpido. ADVERTENCIA: Este podcast puede contener nueces, temas de adultos y lenguaje grosero. Anfitrión: Graham Cluley: @Grahambluley.com @[email protected]Invitado: Lianne Potter Episode Links: Patrocinado por: Drata – La plataforma de gestión de confianza más avanzada del mundo, lo que hace que la gestión de riesgos y cumplimiento sea accesible, continuo y 10 veces más automatizado que nunca. Trelica por 1Password – Acceda a gobernanza para cada aplicación SaaS. Descubra, administre y optimice el acceso para cualquiera de sus aplicaciones SaaS, ya sea administradas o no administradas. VANTA-Expanda el alcance de su programa de seguridad con la automatización de cumplimiento líder en el mercado … mientras ahorra tiempo y dinero. ¡Smashing Security Oyentes obtienen $ 1000 de descuento! Apoye el programa: puede ayudar al podcast diciéndole a sus amigos y colegas sobre «Smashing Security» y dejándonos una reseña en Apple Podcasts o Podchaser. ¡Conviértete en partidario de Patreon para episodios sin anuncios y nuestro feed de liberación temprana! Síguenos: Siga el programa en Bluesky, o únase a nosotros en el Smashing Security Subreddit, o visite nuestro sitio web para obtener más episodios. Gracias: Tema del tema: «Vinyl Memories» de Mikael Manvelyan. Efectos de sonido atacados: Audioblocks. ¿Encontró este artículo interesante? Siga a Graham Cluley en LinkedIn, Bluesky o Mastodon para leer más del contenido exclusivo que publicamos.

Categoría: Ciberseguridad Página 8 de 106

Los investigadores de ciberseguridad han descubierto dos nuevas familias de malware, incluida una puerta trasera modular Apple MacOS llamada ChillyHell y un troyano de acceso remoto (rata) basado en GO llamado Zynorrat que puede apuntar a los sistemas Windows y Linux. Según un análisis de Jamf Amenazing Labs, ChillyHell está escrito en C ++ y se desarrolla para las arquitecturas Intel. Chillyhell es el nombre asignado a un malware atribuido a un clúster de amenaza no categorizado denominado UNC4487. Se evalúa que el grupo de piratería ha estado activo desde al menos octubre de 2022. Según la inteligencia de amenazas compartida por Google Mandiant, UNC4487 es un presunto actor de espionaje que se ha observado que compromete los sitios web de las entidades gubernamentales ucranianas para redirigir e diseñar objetivos socialmente para ejecutar Matanbuchus o Chillyhell Malware. La compañía de gestión de dispositivos de Apple dijo que descubrió una nueva muestra de ChillyHell cargada en la plataforma de escaneo de malware virustotal el 2 de mayo de 2025. Se dice que el artefacto, notariado por Apple en 2021, se alojó públicamente en Dropbox desde entonces. Desde entonces, Apple ha revocado los certificados de desarrolladores vinculados al malware. Una vez ejecutado, el malware perfila ampliamente el host comprometido y establece la persistencia utilizando tres métodos diferentes, después de los cuales inicializa la comunicación de comando y control (C2) con un servidor codificado (93.88.75[.]252 o 148.72.172[.]53) sobre HTTP o DNS, y entra en un bucle de comando para recibir más instrucciones de sus operadores. Para configurar la persistencia, ChillyHell se instala como un lanzamiento de AGENT o un sistema de lanzamiento del sistema. Como mecanismo de respaldo, altera el perfil de shell del usuario (.zshrc, .bash_profile o .profile) para inyectar un comando de lanzamiento en el archivo de configuración. Una táctica notable adoptada por el malware es su uso de tiempo de tiempo para modificar las marcas de tiempo de los artefactos creados para evitar elevar las banderas rojas. «Si no tiene un permiso suficiente para actualizar las marcas de tiempo mediante una llamada del sistema directo, recurrirá al uso de comandos de shell touch -c -a -t y touch -c -m -t respectivamente, cada uno con una cadena formateada que representa una fecha del pasado como argumento incluido al final del comando», los investigadores de Jamf Ferdous Saljooki y Maggie Zirnhelt. ChillyHell admite una amplia gama de comandos que le permiten iniciar un shell inverso a la dirección IP C2, descargar una nueva versión del malware, obtener cargas útiles adicionales, ejecutar un módulo con nombre de módulo de módulo para enumerar las cuentas de los usuarios de «/etc/passwd» y realizar ataques de fuerza bruta utilizando una lista de contraseña predefinida retrate del servidor C2. «Entre sus múltiples mecanismos de persistencia, la capacidad de comunicarse sobre diferentes protocolos y estructura modular, Chillyhell es extraordinariamente flexible», dijo Jamf. «Las capacidades como el tiempo de tiempo y el agrietamiento de la contraseña hacen que esta muestra sea un hallazgo inusual en el panorama de amenazas de macOS actual». «En particular, ChillyHell fue notariado y sirve como un recordatorio importante de que no todo el código malicioso no se firma». Los hallazgos encajan con el descubrimiento de Zynorrat, una rata que utiliza un bot de telegrama llamado @lraterrorsbot (también conocido como LRAT) para Commandoer Infected Windows y Linux Hosts. La evidencia muestra que el malware se presentó por primera vez a Virustotal el 8 de julio de 2025. No comparte ninguna superposición con otras familias de malware conocidas. Compilado con GO, la versión de Linux admite una amplia gama de funciones para habilitar la exfiltración de archivos, la enumeración del sistema, la captura de captura de pantalla, la persistencia a través de los servicios de SystemD y la ejecución de comandos arbitrarios – /fs_list, para enumerar los directores /fs_get, a los archivos de exfiltrado de los archivos de host /métricos, para realizar el comando de system, para realizar el comando «, los» PS «. Un proceso específico al pasar el PID como entrada /captura_display, para tomar capturas de pantalla /persistir, para establecer persistencia La versión de Windows de Zynorrat es casi idéntica a su contraparte de Linux, al tiempo que recurre a los mecanismos de persistencia basados en Linux. Esto probablemente indica que el desarrollo de la variante de Windows es un trabajo en progreso. «Su objetivo principal es servir como una herramienta de colección, exfiltración y acceso remoto, que se gestiona centralmente a través de un bot de telegrama», dijo la investigadora de Sysdig, Alessandra Rizzo. «Telegram sirve como la infraestructura C2 principal a través de la cual el malware recibe más comandos una vez desplegados en una máquina víctima». Un análisis posterior de las capturas de pantalla filtradas a través del bot del telegrama ha revelado que las cargas útiles se distribuyen a través de un servicio de intercambio de archivos conocido como dosya.co, y que el autor de malware puede haber «infectado» sus propias máquinas para probar la funcionalidad. Se cree que Zynorrat es obra de un actor solitario que posiblemente de origen turco, dado el lenguaje utilizado en los chats de telegrama. «Aunque el ecosistema de malware no tiene escasez de ratas, los desarrolladores de malware aún dedican su tiempo a crearlas desde cero», dijo Rizzo. «La personalización de Zynorrat y los controles automatizados subrayan la sofisticación en evolución del malware moderno, incluso dentro de sus primeras etapas».

El acceso negó que no tenga permiso para acceder a «http://www.mcafee.com/blogs/other-blogs/mcafee-labs/the-dark-side-of-ckickbait-how-fake-video-links-deliver-malware/» en este servidor. Referencia #18.D3D7CE17.1757560266.6F21780 https://errors.edgesuite.net/18.d3d7ce17.1757560266.6f21780

Fuente: TheHackerNews.com – Autor :. Un grupo avanzado de amenaza persistente (APT) de China se ha atribuido al compromiso de una compañía militar con sede en Filipinas utilizando un marco de malware de Filish sin filisco previamente indocumentado llamado Eggstreme. «Este conjunto de herramientas de varias etapas logra un espionaje persistente y de bajo perfil al inyectar código malicioso directamente en la memoria y aprovechar la decisión de DLL para ejecutar cargas útiles», Bitdefender […]

La Entrada China APT despliega malware Filless Filless para violar los sistemas militares filipinos – Fuente: ThehackerNews.com SE Publicó Primero en Ciso2ciso.com y Cyber Security Group.

Un ataque de ransomware reclamado por el grupo Killsec ha interrumpido Medicicsolution, un proveedor de software que sirve al sector de la salud de Brasil. El 8 de septiembre de 2025, los piratas informáticos, según los informes, amenazaron con fugas de datos robados a menos que se iniciaran negociaciones. Según un nuevo asesoramiento por parte de la resolución, la violación podría afectar una amplia gama de proveedores y pacientes médicos, dado el papel central de la médica en la cadena de suministro de atención médica. La violación de la cadena de suministro y la exposición a los datos al atacar a un proveedor de software en lugar de una sola clínica, los atacantes ampliaron su alcance dramáticamente. Resecurity declaró que el grupo obtuvo más de 34 GB de datos que comprenden 94,818 archivos, que incluyen: Evaluaciones médicas Resultados del laboratorio Rayos X Fotos de pacientes no redactadas, incluidos los registros de imágenes corporales relacionados con los menores, los archivos robados parecen involucrar instituciones como Vita Exame, Clinica Vida, Centro Diagnóstico Toledo, Labclinic y Laboroc Alvaro. Lea más sobre las violaciones de datos de atención médica: el sector de la salud tarda 58 días en resolver las vulnerabilidades graves que Killsec ha atacado previamente entidades brasileñas, filtrando datos personales y financieros de los sistemas gubernamentales. El último incidente, sin embargo, ataca directamente a las operaciones de atención médica. Los registros médicos robados se pueden usar para extorsionar, causando daños tanto a los proveedores como a los pacientes. Según la resolución, los datos no se tomaron a través de un truco complejo, sino que quedaron expuestos en cubos de nubes AWS mal configurados. La exposición destaca las brechas persistentes en la respuesta y el monitoreo de incidentes en todo el sector. A pesar del alcance de los investigadores, la médica no ha emitido una respuesta pública. Campaña más amplia y contexto regulatorio El ataque es parte de una campaña más amplia en América Latina y más allá. En las últimas semanas, Killsec se ha atribuido la responsabilidad de las infracciones en Archer Health en los Estados Unidos, Suiza Lab en Perú y los proveedores colombianos Gotelemedicina y Emedicoerp. Un mes antes, el grupo filtró datos de Doctocliq, una plataforma peruana que atiende a más de 3500 médicos en 20 países. Las organizaciones de atención médica en Brasil están sujetas a la Lei Geral de Proteção de Dados (LGPD), que clasifica los datos de salud como sensibles y requiere fuertes salvaguardas, consentimiento explícito e informes de incumplimiento dentro de los tres días hábiles. La autoridada Nacional de Proteção de Dados (ANPD) hace cumplir el cumplimiento y ha emitido multas por un total de más de 98 millones de BRL ($ 20 millones de dólares) en todos los sectores desde 2023, con atención médica entre los más afectados. La resolución advirtió que Killsec aún puede estar preparando más revelaciones en Brasil, subrayando la vulnerabilidad continua del sector al delito cibernético.

Los investigadores de ESET también examinan la creciente amenaza que representa las herramientas que el ransomware afiliado a la implementación en un intento de interrumpir las soluciones de seguridad EDR 27 de marzo de 2025 ESET Research ha publicado un análisis de profundidad de los cambios en el ecosistema de ransomware en 2024, enfocándose especialmente en Ransomhub, un nuevo pero altamente prolífico Gang sansomware-AS-AS-AService (RAAS) Gang. Entre otras cosas, el informe presenta ideas no publicadas anteriormente sobre la estructura afiliada de Ransomhub y descubre las conexiones entre esta pandilla y sus compañeros, como Play, Medusa y Bianlian. Además, el análisis de ESET también documenta la amenaza emergente de los asesinos EDR, Unmasking EDRKillshifter, una de esas herramientas desarrolladas y mantenidas por RansomHub. ¿Qué más debes saber sobre Ransomhub, el panorama de ransomware como servicio en 2024, y los asesinos EDR? Aprenda del evangelista de seguridad del jefe de ESET Tony Anscombe en el video y asegúrese de leer el BlogPost completo sobre Welives -Busity. Conéctese con nosotros en Facebook, X, LinkedIn e Instagram.

American Furniture Maker Lovesac, conocido por sus sofás modulares y sus cómodas bolsas de frijoles, advirtió a los clientes que sus datos fueron violados por los piratas informáticos a principios de este año, y que deberían permanecer atentos a la amenaza de robo de identidad. La carta de advertencia de Lovesac es un reclamo de un grupo de ransomware a principios de este año de que los clientes han violado la seguridad de Lovesac y la carta de Loves que ahora envía un reclamo de un ranso. A fines de febrero de 2025 se dio cuenta de la «actividad sospechosa» en su red. Una investigación lanzada por la compañía determinó que entre el 12 de febrero de 2025 y el 3 de marzo de 2025, un «actor no autorizado» había accedido a los sistemas de Lovesac e hizo copias de «ciertos archivos». Lectura entre los piratas. its network.According to the sample letter shared with the Attorney General’s offices, files containing personal information such as consumers’ names as well as other (frustratingly) unspecified information was breached during the attack.The date of the breach ties in with a claim made earlier this year by the RansomHub ransomware gang on its extortion portal in early March 2025, saying that it had attacked Lovesac, and stolen 40 GB worth of data. Ransomhub indicó que filtraría los datos exfiltrados en cuestión de días si no se pagó un rescate. No está claro si Ransomhub alguna vez siguió con sus amenazas, pero ahora, seis meses después, los clientes de Lovesac están siendo advertidos de que sus datos cayeron en manos de los delincuentes. Juzo a quienes los individuos están detrás del grupo Ransomhub sigue siendo el misterio. Surgió a principios de 2024, y reclamó crédito por una serie de ataques de alto perfil contra la casa de subastas de Christie, una de las cooperativas de crédito más grandes de California, el gobierno mexicano, entre otros. Dentro de los meses, las prolíficas ondas de ataques de Ransomhub se consideraron tan significativos con cientos de víctimas de los expertos de los víctimas que declararon un «prominente» en el ransomware de los ransom. sufrido a manos de Ransomhub y sus afiliados. De hecho, Ransomhub declara que prohíbe a los afiliados atacar a «CIS, Cuba, Corea del Norte y China.» Esta es una de las razones por las cuales los investigadores consideran que el grupo Ransomhub ha sido predominantemente basado en un país que es amigable con Rusia, o de hecho en Rusia. que su información privada ahora podría no solo hacerse pública, sino específicamente específicamente en manos de los ciberdelincuentes y los estafadores. La buena noticia es que la operación de ransomware Ransomhub parece no estar activa. Sus actividades se detuvieron abruptamente a principios de abril de 2025, cuando su portal de víctimas se desconectó sin explicación: solo unas semanas después de la violación de seguridad de lovesac. La mala noticia es que solo porque Ransomhub se desconectó, no podemos estar seguros de que los datos robados de las víctimas de ransomware como Loveac no habrá terminado en las manos de las partes maliciosas. Incumplimiento de seguridad, aunque es difícil saber cómo dirían si lo hubiera sido. vigilar de cerca los estados de cuenta y monitorear informes de crédito gratuitos para actividades sospechosas.

sep 10, 2025Rravie Lakshmanancybersecurity / malware Un grupo avanzado de amenaza persistente (APT) de China se ha atribuido al compromiso de una compañía militar con sede en Filipinas que utiliza un marco de malware previamente innegumiado llamado Eggstreme. «Este conjunto de herramientas de varias etapas logra un espionaje persistente y de bajo perfil al inyectar un código malicioso directamente en la memoria y aprovechar la versión lateral de DLL para ejecutar cargas útiles», dijo el investigador de Bitdefender, Bogdan Zavadovschi, en un informe compartido con las noticias del hacker. «El componente central, Eggstremeagent, es una puerta trasera con todas las funciones que permite un amplio reconocimiento del sistema, movimiento lateral y robo de datos a través de un keylogger inyectado». La orientación de Filipinas es un patrón recurrente para los grupos de piratería patrocinados por el estado chino, particularmente a la luz de las tensiones geopolíticas alimentadas por disputas territoriales en el Mar del Sur de China entre China, Vietnam, Filipinas, Taiwán, Malasia y Brunei. El proveedor de ciberseguridad rumano, que detectó signos de actividad maliciosa por primera vez a principios de 2024, describió a Eggstreme como un conjunto de componentes maliciosos bien integrados que está diseñado para establecer un «punto de apoyo resistente» en las máquinas infectadas. El punto de partida de la operación de varias etapas es una carga útil llamada Eggstremefuel («MSCorsvc.dll») que realiza el perfil del sistema y implementa Eggstremeloader para configurar la persistencia y luego ejecuta EggstremereFlectiveLoader, que, a su vez, desencadena Eggstremeage. Las funciones de EggstremeFuel se realizan abriendo un canal de comunicación activo con un comando y control (C2), permitiéndole: obtener información de la unidad iniciar cmd.exe y establecer comunicación a través de tuberías cierran graciosamente todas las conexiones y apagado leer un archivo y guardarlo en disco Leer un archivo local de una ruta dada y transmitir su contenido envía la dirección de IP externa al hacer una solicitud a mixternalip[.]COM/RAW Volcar la configuración en memoria al disco llamando a Eggstremeagent el «sistema nervioso central» del marco, la puerta trasera funciona al monitorear las nuevas sesiones de usuario e inyectar un componente de Keylogger denominado EggstremeKeylogger para cada sesión para cosechar KeyStrokes y otros datos sensibles. Se comunica con un servidor C2 utilizando el protocolo de llamada de procedimiento remoto de Google (GRPC). Admite 58 comandos impresionantes que permiten una amplia gama de capacidades para facilitar el descubrimiento local y de red, la enumeración del sistema, la ejecución arbitraria de shellcode, la escalada de privilegios, el movimiento lateral, la exfiltración de datos e inyección de la carga útil, incluido un implante auxiliar en código Eggstremewizard («Xwizards.dll»).).).). «Los atacantes usan esto para lanzar un binario legítimo que SideLoads the Malicious DLL, una técnica que abusan constantemente a lo largo de la cadena de ataque», señaló Zavadovschi. «Esta puerta trasera secundaria proporciona capacidades de acceso de shell inversa y carga de archivos/descarga. Su diseño también incorpora una lista de múltiples servidores C2, mejorando su resistencia y asegurando que la comunicación con el atacante pueda mantenerse incluso si se desconecta un servidor C2». La actividad también se caracteriza por el uso de la utilidad proxy de Stowaway para establecer una posición de red interna. Para complicar aún más la detección, es la naturaleza sin archivo del marco, lo que hace que el código malicioso se cargue y ejecute directamente en la memoria sin dejar ningún rastro en el disco. «Esto, junto con el uso intensivo de la carga lateral de DLL y el sofisticado flujo de ejecución de varias etapas, permite que el marco funcione con un perfil bajo, por lo que es una amenaza significativa y persistente», dijo Bitdefender. «La familia de malware Eggstreme es una amenaza altamente sofisticada y múltiple diseñada para lograr un acceso persistente, movimiento lateral y exfiltración de datos. El actor de amenaza demuestra una comprensión avanzada de las técnicas defensivas modernas mediante el empleo de una variedad de tácticas para evadir la detección».

Busque en ambos sentidos una nueva forma de estafa, especialmente si vives en Dallas, Atlanta, Los Ángeles, Chicago o Orlando, estafas falsas de peaje. Son las cinco principales ciudades que son atacadas por estafadores. Hemos descubierto muchas de estas estafas, y nuestro equipo de investigación en McAfee Labs ha revelado un gran aumento en ellas en las últimas semanas. Las estafas falsas de carreteras de peaje casi se han cuadruplicado a fines de febrero en comparación con donde estaban en enero. Figura 1. Una tabla que muestra la frecuencia creciente y el volumen de mensajes de estafa de carretera de peaje ¿Qué es una estafa de carretera de peaje? Las estafas se desarrollan así: Ping. Recibes una notificación de texto. Dice que tiene una pestaña no remunerada para los peajes y que debe pagar de inmediato. Y al igual que muchas estafas, contiene un enlace donde puede pagar. Por supuesto, eso lo lleva a un sitio de phishing que solicita su información de pago (y a veces su número de licencia de conducir o incluso su número de seguro social), lo que puede conducir a fraude de identidad y posiblemente al robo de identidad. Aquí hay un ejemplo que nuestro equipo de Labs rastreó. Presta mucha atención al enlace. Sigue la forma de un truco de estafador clásico al alterar la dirección de una empresa conocida para que se vea legítima. Figura 2. Sin embargo, una captura de pantalla que muestra un ejemplo de un texto de estafa de carreteras de peaje, los mensajes de estafa vienen en múltiples variedades, por lo que es importante mantenerse vigilante tanto en las bandejas de texto de su texto como de correo electrónico. McAfee Labs descubrió, por ejemplo, que algunos mensajes de texto y correos electrónicos incluían PDF, mientras que otros incluían enlaces que utilizan servicios de acortador de URL popular como bit.ly, shorturl.at, qrco.de y short.gy. El uso de acortadores de URL también puede crear falsamente una sensación de seguridad cuando las personas reconocen el formato popular y no ven errores tipográficos o partes sospechosas de la URL completa. Figura 3. Una captura de pantalla de un texto de estafa de carretera de peaje que insta a los destinatarios a abrir un PDF Además, estos estafadores se esforzan por crear páginas y avisos de aspecto legítimo. Tenga en cuenta cómo el siguiente ejemplo hace todo lo posible para parecerse a un membrete digital de marca. Y, como de costumbre, utiliza un lenguaje urgente sobre multas y acciones legales para ayudar a asegurarse de que «pague ahora». Figura 4. Un ejemplo de un PDF incluido en un mensaje de texto de estafa de estafa por el momento de la carretera ¿Por qué tantas estafas de carretera de peaje? Ellos trabajan. Los estafadores se dirigen a sus víctimas al igualarlas con el servicio de pago de peaje en su ciudad o estado, lo que hace que la estafa se vea más oficial. Por ejemplo, un estafador usaría un correo electrónico «E-ZPass» para apuntar a alguien en Orlando, nuestra ciudad #5 para estafas de carreteras, que es uno de los 19 estados que sirve E-ZPass. En el sur de California, las víctimas son golpeadas con textos falsos de estafadores que se hacen pasar por «las carreteras de peaje», que es un servicio de pago en esa región. La aparente legitimidad combinada con el sentido emocional de urgencia crea la trampa perfecta para los estafadores. Ahora, sobre esas URL a los sitios de phishing. Mencionamos que los estafadores toman las URL de los servicios de pago de peaje conocidos y les agregan algunos caracteres adicionales. En otros casos, también se han adherido al término raíz «Paytoll». Nuestro equipo de investigación desenterró varios ejemplos de sitios de peaje falsos, que incluyen: Paytollbysuab[dot]superior/paga thetollroads-paytollhmm[dot]Mundo thetollroads-paytollxtd[dot]mundo/us thetollroads-paytollwpc[dot]mundo/nosotros thetollroads-paytollolno[dot]xin/us thetollroads-paytollktc[dot]mundo/nosotros thetollroads-paytoll[dot]Mundo/nosotros Paytollmit[dot]VIP PayTollaqs[dot]VIP PayTollCQB[dot]Top/Ezdrivema, por supuesto, no siga ninguno de esos enlaces. Y algo más sobre esos enlaces: puedes ver estafadores Dot-Top, Dot-VIP y Dot-Xin. Estos dominios son baratos, disponibles y fáciles de comprar, lo que los hace atractivos para los estafadores. The cities facing the biggest influx of toll road scams According to McAfee Labs research, the following US cities are experiencing the most of these scam texts: Dallas, Texas Atlanta, Georgia Los Angeles, California Chicago, Illinois Orlando, Florida Miami, Florida San Antonio, Texas Las Vegas, Nevada Houston, Texas Denver, Colorado San Diego, California Phoenix, Arizona Seattle, Washington Indianapolis, Indiana Boardman, Ohio Figura 5. Las principales ciudades donde las estafas de carreteras de peaje son más frecuentes evitando las estafas de carreteras de peaje que la estafa se ha vuelto tan de control que la Comisión Federal de Comercio de los Estados Unidos (FTC) ha emitido una advertencia al respecto. Ofrecen los siguientes consejos: no haga clic en ningún enlace o responda textos inesperados. Los estafadores quieren que reaccionen rápidamente, pero es mejor detenerse y verlo. Verifique si el texto es legítimo. Comuníquese con la agencia de peaje del estado utilizando un número de teléfono o sitio web que sabe que es real, no la información del texto. Informe y elimine los mensajes de texto no deseados. Use la opción «Informe de basura» de su teléfono para informar mensajes de texto no deseados a su aplicación de mensajería o reenviarlos a 7726 (spam). Una vez que lo haya revisado y lo haya informado, elimine el texto. También agregaremos a eso, con: si tiene dudas, use un motor de búsqueda para ubicar los sitios web de peaje en su área. Informe textos sospechosos a www.ic3.gov para que la policía pueda rastrearlos y advertir a otros sobre ellos. Obtenga protección de estafa de texto. Nuestro detector de estafas de texto detecta automáticamente las estafas escaneando URL en sus mensajes de texto. Si accidentalmente toca o hace clic? No se preocupe, bloquea los sitios arriesgados si sigue un enlace sospechoso. Ejemplos adicionales de páginas de phishing que se encuentran por McAfee Las siguientes imágenes muestran páginas y enlaces adicionales de phishing que McAfee encontró en relación con diferentes estafas de carreteras de peaje. Presentación de la protección y privacidad de robo de McAfee+ Identity para su vida digital Descargar McAfee+ ahora \ x3cimg Height = «1» Width = «1» style = «Display: None» src = «https://www.facebook.com/tr?id=766537420057144&ev=pageView&nisscript=1″/> \ x3c/niscript/’;

El malware sin fila continúa evadiendo las defensas modernas debido a su naturaleza sigilosa y su dependencia de las herramientas legítimas del sistema para la ejecución. Este enfoque evita la detección tradicional basada en el disco al operar en la memoria, lo que hace que estas amenazas sean más difíciles de detectar, analizar y erradicar. Un incidente reciente culminó en el despliegue de Asyncrat, un poderoso troyano de acceso remoto (rata), a través de un cargador sin fila de varias etapas. En este blog, compartimos algunas de las conclusiones clave de esta investigación. Para un análisis en profundidad y una lista completa de indicadores identificados de compromiso (IOC), descargue el informe completo aquí. El acceso inicial a través de ScreenConnect El ataque comenzó con un cliente capturado de screenconnect, una herramienta de acceso remoto legítimo. El actor de amenaza inició una sesión interactiva a través de Relay.Shipperzone[.]En línea, un dominio malicioso conocido vinculado a implementaciones de capturas de pantalla no autorizadas. A partir de esta sesión, se ejecutó un VBScript (update.vbs) utilizando WScript, que activó un comando PowerShell diseñado para obtener dos cargas útiles externas. Las dos cargas útiles, logs.ldk y logs.dr, se descargaron desde un servidor remoto. Estos archivos se escribieron en el directorio C: \ Users \ public \ y se cargaron en la memoria utilizando la reflexión. El script convirtió la carga útil de la primera etapa (logs.ldk) en una matriz de bytes y pasó el segundo (logs.ldr) directamente al método main (). El script recupera datos codificados de la web, lo decodifica en memoria e invoca un método en un ensamblaje de .NET cargado dinámicamente. Esta técnica ejemplifica el malware sin fila: ningún ejecutable se escribe en el disco, y toda la lógica maliciosa se ejecuta en memoria. Etapa 1: OBFUSCATOR.DLL – Lanzador de carga útil y utilidad de evasión A continuación, el equipo LevelBlue usó DNSPY para analizar el ensamblaje de .NET. El primer archivo que examinaron, Obfuscator.dll, actúa como un lanzador de funcionalidad maliciosa en la cadena de infecciones basada en asyncrat. Esta DLL actúa como la primera etapa en memoria responsable de iniciar el flujo de ejecución, implementar tácticas de evasión e invocar componentes de carga útil central. Contiene tres clases básicas: Clase A: punto de entrada para la DLL, responsable de inicializar el entorno de tiempo de ejecución. CLUENO DE CLASE: Establece la persistencia utilizando una tarea programada disfrazada de «actualizador de Skype» y carga dinámicamente y ejecuta cargas útiles adicionales. Clase TAFCE5: implementa técnicas anti-análisis, que incluyen: Patchamsi () y Patchetw (): Desactivar el registro de seguridad de Windows y el escaneo de script. Resolución de API dinámica: usa getProcAddress () y getModuleHandle () para evadir el análisis estático. Este diseño modular permite que el malware deshabilite las defensas, mantenga sigilo y prepare el entorno para la carga útil principal. Etapa 2: AsyncClient.exe-Comando y control El motor Asyncclient.exe es la red troncal operativa del malware, implementando el ciclo de vida completo de comando y control después del compromiso y la ofuscación inicial. En el fondo, este binario aprovecha la modularidad, el cifrado y los mecanismos de sigilo para mantener el acceso continuo a los sistemas infectados. Realiza el reconocimiento del sistema, mantiene la conectividad a través de protocolos de ping personalizados y ejecuta comandos proporcionados por atacantes a través de un sistema de análisis dinámico de paquetes. Los aspectos clave de esta rata incluyen: Configuración y descifrado: Utiliza AES-256 para descifrar la configuración codificada de Base64 incrustadas, que incluyen: dominios y puertos C2 (3OSCH20[.]pato[.]org) Banderas de infección (por ejemplo, persistencia, anti-análisis) Directorios de destino (%AppData%) Certificado de malware y conexión HWID C2 y envío de comandos: se conecta al servidor C2 a través de TCP Socket. Envía datos utilizando un protocolo personalizado con paquetes prefijados de longitud de 4 bytes. Analiza los paquetes a través de MessagePack y los envía a Packet.read (). Reconocimiento y exfiltración: reúne detalles del sistema operativo, nivel de privilegio, estado de antivirus, títulos de ventanas activas y extensiones de navegador (por ejemplo, Metamask, Phantom). Registro y persistencia: implementa el keylogging utilizando una devolución de llamada de gancho, almacenando la entrada en un archivo temporal, junto con el contexto para capturar patrones de actividad del usuario. Asegura la persistencia a través de tareas programadas utilizando la función CreateLogInTask () vista en Ocuscator.dll o recreada redundantemente de AsyncClient. Conclusión Este análisis de la estructura de comando, el obfuscador y el asyncclient.exe revela ideas críticas sobre un sofisticado troyano de acceso remoto (rata). Al desglosar elementos clave, podemos entender cómo el malware mantiene la persistencia, carga dinámicamente las cargas útiles y exfiltrata datos confidenciales como credenciales, contenido del portapapeles y artefactos del navegador. Estos hallazgos permiten la creación de firmas de detección específicas y soportan el endurecimiento del punto final basado en comportamientos observados. Para nuestros clientes, este esfuerzo de ingeniería inversa produce inteligencia procesable. A través de estas investigaciones en profundidad, nuestro equipo tiene como objetivo mejorar la detección, la respuesta y la resistencia. Lea más sobre la investigación y las conclusiones importantes, incluidos los COI identificados, descargando el informe completo aquí. El contenido proporcionado en este documento es solo para fines informativos generales y no debe interpretarse como asesoramiento legal, regulatorio, de cumplimiento o ciberseguridad. Las organizaciones deben consultar a sus propios profesionales legales, de cumplimiento o ciberseguridad sobre obligaciones específicas y estrategias de gestión de riesgos. Si bien las soluciones de detección y respuesta de amenazas administradas de LevelBlue están diseñadas para respaldar la detección y respuesta de amenazas en el nivel de punto final, no son un sustituto para el monitoreo integral de la red, la gestión de vulnerabilidades o un programa completo de seguridad cibernética.