Hace un año hoy, el Instituto Nacional de Estándares y Tecnología (NIST) publicó el primer estándar oficial para los algoritmos de criptografía posterior al quantum (PQC). El estándar fue el resultado de un memorándum 2022 de la administración Biden que requiere que las agencias federales pasen a la seguridad basada en PQC para 2035. La cristptografía se basa en problemas matemáticos que son casi imposibles de resolver, pero fácil de verificar si una solución es correcta. Armado con tales problemas matemáticos, solo el titular de una clave secreta puede verificar su solución y obtener acceso a los datos secretos. Hoy, la mayoría de la criptografía en línea se basa en uno de los dos de estos algoritmos: la criptografía RSA o la curva elíptica. La causa de preocupación es que las computadoras cuánticas, si se construye una lo suficientemente grande, harían un trabajo fácil de los problemas «duros» que subyacen a los métodos criptográficos actuales. Afortunadamente, hay otros problemas matemáticos que parecen ser igualmente difíciles para las computadoras cuánticas y sus contrapartes clásicas existentes. Esa es la base de la criptografía posterior al quanto: criptografía que es segura contra las computadoras cuánticas hipotéticas. Con las matemáticas detrás de PQC, y los estándares en cuestión, el trabajo de adopción ahora está en marcha. Esta no es una tarea fácil: cada computadora, computadora portátil, teléfono inteligente, automóvil autónomo o dispositivo IoT tendrá que cambiar fundamentalmente la forma en que ejecutan la criptografía. Ali El Kaafarani es investigador en el Instituto Matemático de Oxford que contribuyó al desarrollo de los estándares PQC de NIST. También fundó una compañía, Pqshield, para ayudar a traer criptografía posterior al cuanto al mundo al mundo real ayudando a los fabricantes de equipos originales a implementar los nuevos protocolos. Habló con IEEE Spectrum sobre cómo va la adopción y si los nuevos estándares se implementarán a tiempo para superar la inminente amenaza de las computadoras cuánticas. ¿Qué ha cambiado en la industria desde que salieron los estándares NIST PQC? Ali El Kaafaranipqshieldali El Kaafarani: Antes de que salieran los estándares, mucha gente no hablaba de eso, en el espíritu de «si está funcionando, no lo toques». Una vez que se publicaron los estándares, toda la historia cambió, porque ahora no es una exageración cuántica hipotética, es un problema de cumplimiento. Hay estándares publicados por el gobierno de los Estados Unidos. Hay plazos para la adopción. Y el 2035 [deadline] se unió con la publicación de [the National Security Agency]y fue adoptado en una legislación formal que aprobó el Congreso y, por lo tanto, no hay forma de evitarlo. Ahora es un problema de cumplimiento. Antes, la gente solía preguntarnos: «¿Cuándo crees que vamos a tener una computadora cuántica?» No sé cuándo vamos a tener una computadora cuántica. Pero ese es el problema, porque estamos hablando de un riesgo que puede materializarse en cualquier momento. Algunas otras personas más inteligentes que tienen acceso a una gama más amplia de información decidida en 2015 clasificar la computación cuántica como una amenaza real. Entonces, este año fue un año de transformación, porque la pregunta pasó de «¿Por qué la necesitamos?» a «¿Cómo lo vamos a usar?» Y toda la cadena de suministro comenzó a analizar quién va a hacer qué, desde el diseño de chips hasta la capa de seguridad de la red, hasta la infraestructura nacional crítica, para construir un kit de seguridad de red de post-cuantum. Esa infraestructura va desde los sensores y las llaves del automóvil más pequeños, etc., al servidor más grande que se sienta allí e intenta superar cientos de miles de transacciones por segundo, cada una con diferentes requisitos de seguridad, cada uno con diferentes requisitos de consumo de energía. Ahora ese es un problema diferente. Ese no es un problema matemático, ese es un problema de implementación. Aquí es donde necesita una empresa como Pqshield, donde reunimos ingenieros de hardware e ingenieros de firmware, e ingenieros de software, y matemáticos, y todos los demás a su alrededor realmente dicen: «¿Qué podemos hacer con este caso de uso particular?» Si está funcionando, nadie lo toca. Solo hablan de eso cuando hay una violación, y luego intentan arreglar las cosas. Al final, generalmente ponen bandas en él. Eso es normal, porque las empresas no pueden vender la función de seguridad a los clientes. Solo lo estaban usando cuando los gobiernos los forzaron, como cuando hay un problema de cumplimiento. Y ahora es un problema mucho mayor, ya que alguien les dice: «Sabes qué, toda la criptografía que has estado usando durante los últimos 15 años, 20 años, debes cambiarla, en realidad». No ha sido probado en batalla. Y ahora lo que estamos diciendo es: «Hola, AMD y el resto del hardware o el mundo de los semiconductores van y pongan todos esos nuevos algoritmos en el hardware, y confíen en nosotros, van a funcionar bien, y luego nadie podrá hackearlos y extraer la llave». Eso no es fácil, ¿verdad? Nadie tiene las agallas para decir esto. Es por eso que, en Pqshield, tenemos equipos de vulnerabilidad que están tratando de romper nuestros propios diseños, por separado de aquellos equipos que están diseñando cosas. Tienes que hacer esto. Necesitas estar un paso por delante de los atacantes. Eso es todo lo que necesitas hacer, y eso es todo lo que puedes hacer, porque no puedes decir: «Está bien, tengo algo seguro. Nadie puede romperlo». Si dices eso, vas a comer un pastel humilde dentro de 10 años, porque tal vez alguien encontrará una forma de romperlo. Solo debe hacer esta innovación continua y pruebas de seguridad continuas para sus productos. Porque PQC es nuevo, todavía no hemos visto toda la creatividad de los atacantes que intentan pasar por alto las hermosas matemáticas y encontrar esos ataques creativos y desagradables de canales laterales que solo se ríen de las matemáticas. Por ejemplo, algunos ataques analizan el consumo de energía que el algoritmo está tomando en su computadora portátil y extraen la clave de las diferencias en el consumo de energía. O hay ataques de tiempo que miran cuánto tiempo le lleva cifrar el mismo mensaje 100 veces y cómo está cambiando, y en realidad pueden extraer la clave. Por lo tanto, hay diferentes formas de atacar algoritmos allí, y eso no es nuevo. Simplemente no tenemos miles de millones de estos dispositivos en nuestras manos ahora que tienen la criptografía posterior al plato que la gente ha probado. Progreso en la adopción de PQC, ¿diría que la adopción ha ido tan lejos? Prestando atención, y solo estaban pateando la lata en el camino. La mayoría de los que estaban pateando la lata en el camino son los que no se sientan en la cadena de suministro, porque sentían que era responsabilidad de otra persona. Pero no entendieron que tenían que influir en sus proveedores cuando se trata de sus requisitos y plazos e integración y tantas cosas que tienen que preparar. Esto es lo que está sucediendo ahora: muchos de ellos están haciendo mucho trabajo. Ahora, aquellos que se sientan en la cadena de suministro, muchos de ellos han progresado y han comenzado a incrustar diseños de criptografía posteriores al quantón en los productos nuevos, y están tratando de resolver una forma de actualizar productos que ya están en el terreno. No creo que estemos en un lugar excelente, donde todos están haciendo lo que están haciendo. Ese no es el caso. Pero creo que del año pasado, cuando muchas personas preguntaban «¿Cuándo crees que vamos a tener una computadora cuántica?» y ahora preguntan «¿Cómo puedo cumplir? ¿Dónde crees que debería comenzar? ¿Y cómo puedo evaluar dónde la infraestructura para entender dónde están los activos más valiosos y cómo puedo protegerlos? ¿Qué influencia puedo hacer ejercicio en mis proveedores?» Creo que se han hecho un gran progreso. ¿Es suficiente? Nunca es suficiente en seguridad. La seguridad es muy difícil. Es un tema multidisciplinario. Hay dos tipos de personas: aquellos a quienes les encanta construir productos de seguridad y aquellos a quienes les encantaría romperlos. Estamos tratando de hacer que la mayoría de los que aman para dividirlos en el lado correcto de la historia para que puedan hacer que los productos sean más fuertes en lugar de hacer que los existentes sean vulnerables para la explotación. ¿Crees que vamos a lograrlo para 2035? El Kaafarani: Creo que la mayoría de nuestra infraestructura deberían ser seguros postales en 2035, y eso es algo bueno. Ese es un buen pensamiento. Ahora, ¿qué sucede si las computadoras cuánticas se convierten en realidad antes de eso? Ese es un buen tema para una serie de televisión o para una película. ¿Qué sucede cuando la mayoría de los secretos son legibles? La gente no está pensando lo suficiente al respecto. No creo que nadie tenga una respuesta para eso. De los artículos de su sitio Artículos relacionados en la web

Etiqueta: Criptografía

En la próxima década, el cifrado que salvaguarda los datos más confidenciales de su negocio podría ser destrozada, no por hackers con fuerza bruta, sino por computadoras cuánticas lo suficientemente potentes como para romper los algoritmos más fuertes de hoy en horas en horas. La mayoría de los líderes todavía tratan la computación cuántica como la oportunidad del mañana, pero se están perdiendo la historia más grande: es la amenaza de hoy. Los adversarios ya están robando y almacenando datos cifrados, apostando el día en que pueden descifrarlos a velocidad cuántica. Este momento inminente se conoce como Qday: el día en que las máquinas cuánticas pueden romper estándares de cifrado ampliamente utilizados como RSA y ECC. Entonces, la pregunta no es si Qay vendrá. La pregunta es: ¿estará su organización preparada cuando lo haga? El mensaje central: Actúa ahora, o pague más tarde, según investigaciones recientes de Capgemini, el 70% de las grandes organizaciones ya están tomando medidas para convertirse en QuantumSafe. Sin embargo, inquietantemente, casi un tercio todavía cree que pueden «esperar y ver», incluso cuando los atacantes nacionales cosechan datos hoy para descifrarse mañana. Los contratos confidenciales de su empresa, los secretos comerciales, el cliente PII y la propiedad intelectual podrían estar en un centro de datos en algún lugar, perfectamente seguro detrás del cifrado, por ahora. Pero una vez que el descifrado cuántico es viable, esa «seguridad» evapora durante la noche. Esto no es un miedo. Es una realidad estratégica. Las empresas que se preparan ahora salvaguardarán su reputación, postura de cumplimiento y ventaja competitiva. Aquellos que no pueden encontrarse explicando a los reguladores, socios y clientes por qué sus promesas de confidencialidad resultaron tener una fecha de vencimiento. El libro de jugadas práctico: Cómo ser Quantumready 1. Comprenda lo que hay en Stakerun un «Inventario de Cripto»: mapa dónde y cómo el cifrado protege sus sistemas críticos y flujos de datos. Identifique sus «joyas de la corona»: los datos con una vida útil de más de 5 a 10 años (por ejemplo, archivos legales, registros médicos, historias de clientes). 2min. Obtener boardlevel buyThis no es un problema solo por TI. Use un lenguaje sencillo para explicar el riesgo de Qday al CSUITE y la Junta. Ate la preparación cuántica a los resultados comerciales reales: privacidad de datos, confianza contractual, ventaja competitiva y cumplimiento regulatorio. 3min. Abrace la agilidad criptográfica no espere una bala de plata. Adopte las arquitecturas que le permiten intercambiar algoritmos criptográficos con una interrupción mínima. Esta «agilidad criptográfica» es su póliza de seguro contra vulnerabilidades cuánticas y no cuantitales. 4min. Comience con las soluciones híbridas que las empresas líderes ya están probando la criptografía híbrida, combinando algoritmos clásicos y posquantum. Esto proporciona compatibilidad hacia atrás al facilitar la transición. 5min. Unirse a los cuerpos de los estándares de los esfuerzos de la industria como NIST, que está finalizando la primera generación de algoritmos criptográficos cuánticos. Participe en programas piloto, pruebe nuevas soluciones con proveedores de confianza y colabore con sus compañeros de la industria. 6min. Educar y capacitar a sus equipos Convigna la experiencia interna. Ubique a sus arquitectos de seguridad, CISO y equipos de cumplimiento en estrategias de migración posquantum. Palabra final: su cuenta regresiva comienza ahora Quantum Computing promete avances médicos, nuevos materiales y un crecimiento económico incalculable, pero también amenaza la criptografía que sustenta la confianza en el mundo digital. Los líderes que actúan temprano salvaguardarán sus negocios mucho más allá de Qday. Los que esperan desearán no haberlo hecho. Así que aquí está la verificación de la realidad: ¿vale la pena robar sus datos hoy? Entonces vale la pena descifrarse mañana. Comience la conversación cuántica ahora, antes de que se agote su cuenta regresiva. ¿Listo para comenzar el viaje de seguridad de su organización? Hablemos de cómo podemos ayudarlo a prepararlo, migrar y proteger lo que más importa.

Durante muchos años, un tema candente en la investigación sobre seguridad informática ha sido la eliminación de contraseñas de los procedimientos de inicio de sesión en Internet. El uso de contraseñas plantea numerosos problemas de seguridad. LAS CONTRASEÑAS NO ESTÁN TAN protegidas COMO CREES. Las contraseñas son el tipo de autenticación más popular. Sin embargo, en la práctica y la aplicación, son la forma de autenticación menos eficaz. La seguridad y la rendición de cuentas están estrechamente relacionadas. Las organizaciones deben contar con sistemas de autenticación sólidos para prevenir y denegar el acceso según los permisos de un usuario a fin de responsabilizar a una persona por sus acciones. UN NÚMERO EXTREMADAMENTE ALTO DE CONTRASEÑAS DEL MUNDO REAL HAN SIDO HACKEADOS. Los piratas informáticos saben mucho sobre reglas, pautas y selecciones generales de contraseñas. Esta comprensión de cómo elegimos las contraseñas como usuarios generales de computadoras e Internet hace que descifrarlas sea más fácil y rápido. Los piratas informáticos han violado miles de redes corporativas y servicios en línea conocidos. Muchos de estos ataques dieron a los piratas informáticos acceso inmediato o retrasado a las contraseñas de los usuarios. La autenticación SIN CONTRASEÑA es la nueva era: debido a la seguridad y la facilidad de uso del proceso, la autenticación sin contraseña ofrece a las empresas y a los equipos de gestión de TI una opción diferente para la verificación de identidad. Por lo general, se utiliza junto con otros procedimientos de autenticación, como la autenticación multifactor (MFA) o el inicio de sesión único (SSO), y está reemplazando rápidamente los métodos convencionales de nombre de usuario y contraseña en términos de popularidad. A pesar de que se gastan millones de dólares en autenticación, los usuarios de numerosas organizaciones e instituciones todavía utilizan contraseñas para acceder a sus sistemas y aplicaciones. Esto es para que los piratas informáticos no tengan la oportunidad de robar esas credenciales, ya que los productos tradicionales de MFA todavía dependen de contraseñas. Por lo tanto, implementar una estrategia de inicio de sesión sólida que pueda fortalecer la seguridad se ha vuelto crucial para las organizaciones. La MFA sin contraseña se conoce como autenticación sin contraseña. En su lugar, utiliza autenticación biométrica, claves criptográficas y otros tipos de factores de autenticación que comúnmente son compatibles con los dispositivos existentes. La autenticación sin contraseña fortalece la seguridad de la organización al eliminar el riesgo de credenciales comprometidas al eliminar la dependencia anterior de las credenciales de seguridad (nombres de usuario y contraseñas). Usar menos contraseña implica poder validar la identidad de un usuario sin el uso de contraseñas. Esta es la ciberseguridad del futuro. El futuro de la seguridad biométrica en la era cuántica: según la investigación, un sistema biométrico basado en tarjetas que elimina las limitaciones y proporciona a los gobiernos, empresas e individuos una forma poderosa de verificar su identidad tanto en línea como fuera de línea. Esta solución implica colocar un lector de huellas dactilares en una tarjeta que funciona como una microcomputadora, tiene su propio sistema operativo y puede ampliarse su uso agregando aplicaciones integradas. Los usuarios tocan la tarjeta mientras presionan con el pulgar o el dedo sobre el lector para iniciar sesión en un sitio web o desbloquear una puerta. La computadora a bordo verifica su impresión y transmite de forma segura la verificación cifrada al dispositivo, por lo que se envían muy pocos datos entre los dos. La seguridad biométrica debe integrarse en cualquier sistema de seguridad nuevo desde el principio, porque las computadoras cuánticas posiblemente podrían destruir incluso la criptografía más avanzada utilizada para protegerlos. Para facilitar una transición fluida a la infraestructura de cifrado para la era de la computación cuántica, las organizaciones anticipan poder desarrollar tecnología para la criptografía poscuántica que se agregará a los sistemas de tarjetas inteligentes y avanzará en la adopción de la criptografía. En JISA Softech continuaremos avanzando hacia la adopción temprana de la criptografía poscuántica con el fin de construir y mantener una base para una transmisión de información segura. Para más información Contáctenos: www.jisasoftech.com Sales@jisasoftech.com

En una era en la que los datos son los reyes, el cifrado de información confidencial se ha convertido en una práctica no negociable para las organizaciones que buscan cumplir con diversos mandatos regulatorios y salvaguardar su reputación. El uso del cifrado no sólo fortalece la resiliencia contra las filtraciones de datos, sino que también protege contra las posibles consecuencias de tales incidentes. Sin embargo, la eficacia del cifrado depende de la implementación de procedimientos sólidos de gestión de claves. Una de las mejores prácticas fundamentales en la gestión de claves implica el uso de módulos de seguridad de hardware (HSM) para generar y salvaguardar claves y certificados secretos dentro de un límite físico seguro. Esto garantiza que el material clave permanezca inmune a los ataques, ya que nunca queda expuesto de forma clara en la memoria de la aplicación o del servidor. Sin embargo, si bien los HSM son un elemento fundamental, una estrategia de cifrado integral necesita más. El diseño y la implementación de prácticas de gestión clave sólidas, alineadas con los requisitos reglamentarios y adaptadas a flujos de trabajo únicos, son igualmente cruciales. A menudo, esto implica designar personal bien versado en procedimientos de gestión clave para integrarlos perfectamente en las operaciones comerciales diarias. En el pasado, las organizaciones se enfrentaban a importantes desafíos a la hora de proteger los sistemas críticos dentro de sus propios centros de datos. Un avance rápido hasta el presente, donde un número cada vez mayor de cargas de trabajo residen en la nube, lo que presenta desafíos de administración de claves nuevos y más complejos. Los entornos de múltiples nubes, impulsados por diversos requisitos de aplicaciones, se han convertido en la norma más que en una opción estratégica. En el panorama en rápida evolución de la computación de múltiples nubes, las empresas están aprovechando cada vez más diversas plataformas de nube para cumplir diversos objetivos comerciales. Ya sea impulsadas por la necesidad de mejorar la colaboración, reducir el espacio del centro de datos o mejorar los tiempos de respuesta de los clientes, las organizaciones se enfrentan al desafío de garantizar configuraciones de seguridad consistentes y una protección sólida de los datos en sus entornos de múltiples nubes. En este contexto, una estrategia sólida de gestión de claves criptográficas desempeña un papel fundamental a la hora de proteger los datos y las cargas de trabajo confidenciales. Para las organizaciones que navegan en el panorama de múltiples nubes, la gestión de claves puede parecer un desafío desalentador. La confianza ya se extiende a los proveedores de servicios en la nube cuando se les confían datos confidenciales. Para abordar estas inquietudes, muchos proveedores han introducido iniciativas “Traiga su propia clave” (BYOK). Si bien son un paso adelante positivo, estas iniciativas implican confiar a la misma entidad no solo los datos confidenciales sino también las claves secretas necesarias para descifrarlos. BYOK: Superar los desafíos en entornos de múltiples nubes Bring Your Own Key (BYOK) surge como una estrategia crucial para abordar las complejidades asociadas con la gestión de claves en entornos de múltiples nubes. Sin embargo, la última generación de administradores de claves está cerrando la brecha al adoptar la funcionalidad BYOK. En conclusión, a medida que las organizaciones continúan navegando por las complejidades de los entornos de múltiples nubes, se vuelve imperativo adoptar un enfoque proactivo para la gestión de claves, particularmente a través de soluciones BYOK. Esto garantiza que la promesa de la nube pueda cumplirse plenamente y, al mismo tiempo, mejorar la seguridad de los datos en un panorama digital en constante evolución. En JISA Softech, nos especializamos en brindar soluciones de Sistemas de administración de claves (KMS) con enfoques Bring Your Own Key (BYOK) y Bring Your Own Encryption (BYOE). Adoptar BYOK permite a las organizaciones transformar los desafíos de un entorno de múltiples nubes en ventajas estratégicas. Esta metodología no sólo se adhiere a las mejores prácticas de la industria, sino que también permite a las empresas aprovechar plenamente las ventajas de la migración a la nube. Ofrece la flexibilidad de ejecutar operaciones criptográficas de forma segura y eficiente, garantizando la confidencialidad e integridad de la información sensible. Contáctenos para obtener soluciones personalizadas de protección y privacidad de datos adaptadas a las necesidades de su organización. www.jisasoftech.com sales@jisasoftech.com +91-9619222553

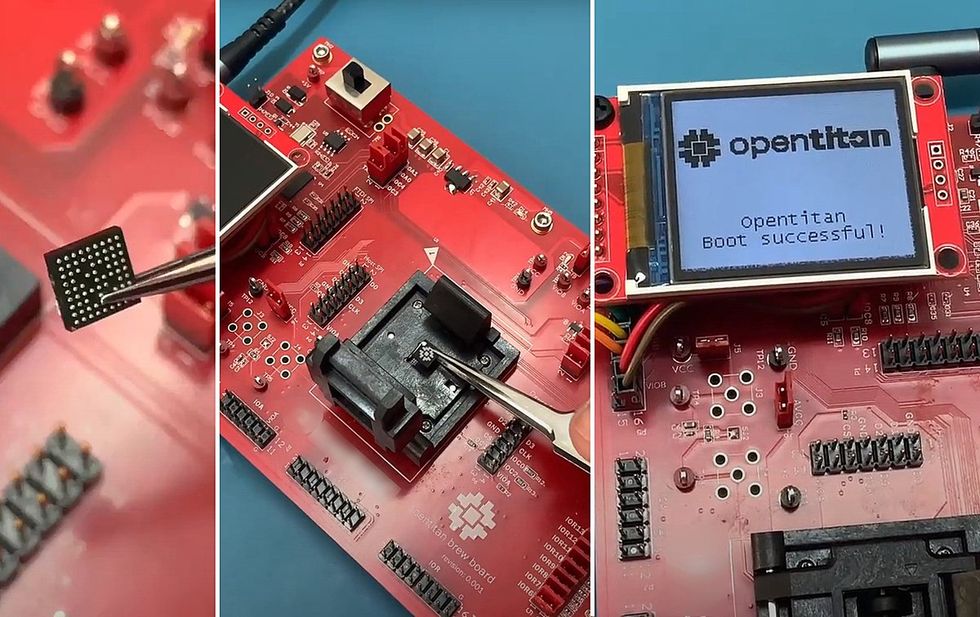

La coalición OpenTitan anunció hoy el primer chip de silicio comercial que incluye seguridad de hardware incorporada de código abierto. Este hito representa otro paso en el crecimiento del movimiento de hardware abierto. El hardware abierto ha ido ganando fuerza desde que el desarrollo de la popular arquitectura de procesador de código abierto RISC-VRISC-V ofrece una receta abiertamente disponible sobre cómo una computadora puede operar eficientemente en el nivel más básico. OpenTitan va más allá del conjunto de instrucciones de código abierto de RISC-V al ofrecer un diseño de código abierto para el propio silicio. Aunque se han desarrollado otros silicios de código abierto, este es el primero que incluye la etapa de verificación del diseño y produce un chip comercial completamente funcional, afirma la coalición. Utilizando un núcleo de procesador basado en RISC-V, el chip, llamado Earl Grey, Incluye una serie de módulos integrados de seguridad y criptografía de hardware, todos trabajando juntos en un microprocesador autónomo. El proyecto comenzó en 2019 por una coalición de empresas, iniciada por Google y dirigida por la organización sin fines de lucro lowRISC en Cambridge, Reino Unido. Siguiendo el modelo de proyectos de software de código abierto, ha sido desarrollado por contribuyentes de todo el mundo, tanto afiliados oficiales del proyecto como codificadores independientes. El anuncio de hoy es la culminación de cinco años de trabajo. El código abierto “simplemente toma el control porque tiene ciertas propiedades valiosas… Creo que estamos viendo el comienzo de esto ahora con el silicio”.—Dominic Rizzo, zeroRISC“Este chip es «Es muy, muy emocionante», dice el cocreador de OpenTitan y director ejecutivo del socio de coalición zeroRISC, Dominic Rizzo. “Pero hay algo mucho más importante aquí: el desarrollo de este nuevo tipo de metodología. En lugar de una estructura de estilo tradicional… de comando y control, esto se distribuye”. La metodología que han desarrollado se llama Silicon Commons. El diseño de hardware de código abierto enfrenta desafíos que el software de código abierto no enfrenta, como mayores costos, una comunidad profesional más pequeña y la incapacidad de proporcionar correcciones de errores en parches después del lanzamiento del producto, explica el CEO de lowRISC, Gavin Ferris. El marco Silicon Commons proporciona reglas para la documentación, interfaces predefinidas y estándares de calidad, así como la estructura de gobernanza que establece cómo los diferentes socios toman decisiones como colectivo. Otra clave para el éxito del proyecto, dice Ferris, fue elegir un problema en el que todos los socios estarían incentivados a seguir participando durante los cinco años de desarrollo. La seguridad del hardware era la opción adecuada para el trabajo debido a su importancia comercial, así como a su ajuste particular al modelo de código abierto. Existe una noción en criptografía conocida como principio de Kerckhoffs que establece que lo único que debería ser realmente secreto en un criptosistema es la clave secreta misma. El acceso abierto a todo el protocolo garantiza que el criptosistema cumpla con esta regla. ¿Qué es una raíz de confianza de hardware? OpenTitan utiliza un protocolo de seguridad de hardware conocido como raíz de confianza (RoT). La idea es proporcionar una fuente de claves criptográficas en el chip a la que sea inaccesible de forma remota. Como de otro modo sería inaccesible, el sistema puede confiar en que no ha sido manipulado, lo que proporciona una base sobre la que construir seguridad. «Root of Trust significa que, al final del día, hay algo en lo que ambos creemos», explica Ravi Subrahmanyan, director senior de diseño de circuitos integrados de Analog Devices, que no participó en el esfuerzo. Una vez que hay algo en lo que ambas personas están de acuerdo, se puede establecer una conexión segura y confiable. Los chips propietarios convencionales también pueden aprovechar la tecnología RoT. El código abierto proporciona una capa adicional de confianza, argumentan sus defensores. Dado que cualquiera puede inspeccionar y probar el diseño, la teoría es que es más probable que se noten los errores y se puedan verificar las correcciones de errores. «La apertura es algo bueno». dice Subrahmanyan. “Porque, por ejemplo, digamos que una implementación propietaria tiene algún problema. No necesariamente lo sabré, ¿verdad? Estoy a su merced si me lo van a decir o no”. Este tipo de seguridad en el chip es especialmente relevante en los dispositivos que forman el Internet de las cosas (IoT), que sufren desafíos de seguridad no abordados. ZeroRISC y sus socios abrirán las ventas a los mercados de IoT a través de un programa de acceso temprano y anticipan una amplia adopción en esa esfera. Rizzo y Ferris creen que su chip muestra un modelo para el desarrollo de hardware de código abierto que otras colaboraciones replicarán. Además de brindar seguridad transparente, el código abierto ahorra dinero a las empresas al permitirles reutilizar componentes de hardware en lugar de desarrollar de forma independiente versiones propietarias de lo mismo. También abre la puerta a que muchos más socios participen en el esfuerzo, incluidas instituciones académicas como el socio de la coalición OpenTitan, ETH Zurich. Gracias a la participación académica, OpenTitan pudo incorporar protocolos de criptografía que son seguros contra futuras computadoras cuánticas. “Una vez que se haya probado la metodología, otros la adoptarán”, dice Rizzo. “Si nos fijamos en lo que ha sucedido con el software de código abierto, primero la gente pensó que era una especie de búsqueda de vanguardia, y luego terminó funcionando en casi todos los teléfonos móviles. Simplemente se hace cargo porque tiene ciertas propiedades valiosas. Por eso creo que ahora estamos viendo el comienzo de esto con el silicio”. Artículos de su sitio Artículos relacionados en la Web

Source link