Durante muchos años, un tema candente en la investigación sobre seguridad informática ha sido la eliminación de contraseñas de los procedimientos de inicio de sesión en Internet. El uso de contraseñas plantea numerosos problemas de seguridad. LAS CONTRASEÑAS NO ESTÁN TAN protegidas COMO CREES. Las contraseñas son el tipo de autenticación más popular. Sin embargo, en la práctica y la aplicación, son la forma de autenticación menos eficaz. La seguridad y la rendición de cuentas están estrechamente relacionadas. Las organizaciones deben contar con sistemas de autenticación sólidos para prevenir y denegar el acceso según los permisos de un usuario a fin de responsabilizar a una persona por sus acciones. UN NÚMERO EXTREMADAMENTE ALTO DE CONTRASEÑAS DEL MUNDO REAL HAN SIDO HACKEADOS. Los piratas informáticos saben mucho sobre reglas, pautas y selecciones generales de contraseñas. Esta comprensión de cómo elegimos las contraseñas como usuarios generales de computadoras e Internet hace que descifrarlas sea más fácil y rápido. Los piratas informáticos han violado miles de redes corporativas y servicios en línea conocidos. Muchos de estos ataques dieron a los piratas informáticos acceso inmediato o retrasado a las contraseñas de los usuarios. La autenticación SIN CONTRASEÑA es la nueva era: debido a la seguridad y la facilidad de uso del proceso, la autenticación sin contraseña ofrece a las empresas y a los equipos de gestión de TI una opción diferente para la verificación de identidad. Por lo general, se utiliza junto con otros procedimientos de autenticación, como la autenticación multifactor (MFA) o el inicio de sesión único (SSO), y está reemplazando rápidamente los métodos convencionales de nombre de usuario y contraseña en términos de popularidad. A pesar de que se gastan millones de dólares en autenticación, los usuarios de numerosas organizaciones e instituciones todavía utilizan contraseñas para acceder a sus sistemas y aplicaciones. Esto es para que los piratas informáticos no tengan la oportunidad de robar esas credenciales, ya que los productos tradicionales de MFA todavía dependen de contraseñas. Por lo tanto, implementar una estrategia de inicio de sesión sólida que pueda fortalecer la seguridad se ha vuelto crucial para las organizaciones. La MFA sin contraseña se conoce como autenticación sin contraseña. En su lugar, utiliza autenticación biométrica, claves criptográficas y otros tipos de factores de autenticación que comúnmente son compatibles con los dispositivos existentes. La autenticación sin contraseña fortalece la seguridad de la organización al eliminar el riesgo de credenciales comprometidas al eliminar la dependencia anterior de las credenciales de seguridad (nombres de usuario y contraseñas). Usar menos contraseña implica poder validar la identidad de un usuario sin el uso de contraseñas. Esta es la ciberseguridad del futuro. El futuro de la seguridad biométrica en la era cuántica: según la investigación, un sistema biométrico basado en tarjetas que elimina las limitaciones y proporciona a los gobiernos, empresas e individuos una forma poderosa de verificar su identidad tanto en línea como fuera de línea. Esta solución implica colocar un lector de huellas dactilares en una tarjeta que funciona como una microcomputadora, tiene su propio sistema operativo y puede ampliarse su uso agregando aplicaciones integradas. Los usuarios tocan la tarjeta mientras presionan con el pulgar o el dedo sobre el lector para iniciar sesión en un sitio web o desbloquear una puerta. La computadora a bordo verifica su impresión y transmite de forma segura la verificación cifrada al dispositivo, por lo que se envían muy pocos datos entre los dos. La seguridad biométrica debe integrarse en cualquier sistema de seguridad nuevo desde el principio, porque las computadoras cuánticas posiblemente podrían destruir incluso la criptografía más avanzada utilizada para protegerlos. Para facilitar una transición fluida a la infraestructura de cifrado para la era de la computación cuántica, las organizaciones anticipan poder desarrollar tecnología para la criptografía poscuántica que se agregará a los sistemas de tarjetas inteligentes y avanzará en la adopción de la criptografía. En JISA Softech continuaremos avanzando hacia la adopción temprana de la criptografía poscuántica con el fin de construir y mantener una base para una transmisión de información segura. Para más información Contáctenos: www.jisasoftech.com Sales@jisasoftech.com

Etiqueta: Criptografía

En una era en la que los datos son los reyes, el cifrado de información confidencial se ha convertido en una práctica no negociable para las organizaciones que buscan cumplir con diversos mandatos regulatorios y salvaguardar su reputación. El uso del cifrado no sólo fortalece la resiliencia contra las filtraciones de datos, sino que también protege contra las posibles consecuencias de tales incidentes. Sin embargo, la eficacia del cifrado depende de la implementación de procedimientos sólidos de gestión de claves. Una de las mejores prácticas fundamentales en la gestión de claves implica el uso de módulos de seguridad de hardware (HSM) para generar y salvaguardar claves y certificados secretos dentro de un límite físico seguro. Esto garantiza que el material clave permanezca inmune a los ataques, ya que nunca queda expuesto de forma clara en la memoria de la aplicación o del servidor. Sin embargo, si bien los HSM son un elemento fundamental, una estrategia de cifrado integral necesita más. El diseño y la implementación de prácticas de gestión clave sólidas, alineadas con los requisitos reglamentarios y adaptadas a flujos de trabajo únicos, son igualmente cruciales. A menudo, esto implica designar personal bien versado en procedimientos de gestión clave para integrarlos perfectamente en las operaciones comerciales diarias. En el pasado, las organizaciones se enfrentaban a importantes desafíos a la hora de proteger los sistemas críticos dentro de sus propios centros de datos. Un avance rápido hasta el presente, donde un número cada vez mayor de cargas de trabajo residen en la nube, lo que presenta desafíos de administración de claves nuevos y más complejos. Los entornos de múltiples nubes, impulsados por diversos requisitos de aplicaciones, se han convertido en la norma más que en una opción estratégica. En el panorama en rápida evolución de la computación de múltiples nubes, las empresas están aprovechando cada vez más diversas plataformas de nube para cumplir diversos objetivos comerciales. Ya sea impulsadas por la necesidad de mejorar la colaboración, reducir el espacio del centro de datos o mejorar los tiempos de respuesta de los clientes, las organizaciones se enfrentan al desafío de garantizar configuraciones de seguridad consistentes y una protección sólida de los datos en sus entornos de múltiples nubes. En este contexto, una estrategia sólida de gestión de claves criptográficas desempeña un papel fundamental a la hora de proteger los datos y las cargas de trabajo confidenciales. Para las organizaciones que navegan en el panorama de múltiples nubes, la gestión de claves puede parecer un desafío desalentador. La confianza ya se extiende a los proveedores de servicios en la nube cuando se les confían datos confidenciales. Para abordar estas inquietudes, muchos proveedores han introducido iniciativas “Traiga su propia clave” (BYOK). Si bien son un paso adelante positivo, estas iniciativas implican confiar a la misma entidad no solo los datos confidenciales sino también las claves secretas necesarias para descifrarlos. BYOK: Superar los desafíos en entornos de múltiples nubes Bring Your Own Key (BYOK) surge como una estrategia crucial para abordar las complejidades asociadas con la gestión de claves en entornos de múltiples nubes. Sin embargo, la última generación de administradores de claves está cerrando la brecha al adoptar la funcionalidad BYOK. En conclusión, a medida que las organizaciones continúan navegando por las complejidades de los entornos de múltiples nubes, se vuelve imperativo adoptar un enfoque proactivo para la gestión de claves, particularmente a través de soluciones BYOK. Esto garantiza que la promesa de la nube pueda cumplirse plenamente y, al mismo tiempo, mejorar la seguridad de los datos en un panorama digital en constante evolución. En JISA Softech, nos especializamos en brindar soluciones de Sistemas de administración de claves (KMS) con enfoques Bring Your Own Key (BYOK) y Bring Your Own Encryption (BYOE). Adoptar BYOK permite a las organizaciones transformar los desafíos de un entorno de múltiples nubes en ventajas estratégicas. Esta metodología no sólo se adhiere a las mejores prácticas de la industria, sino que también permite a las empresas aprovechar plenamente las ventajas de la migración a la nube. Ofrece la flexibilidad de ejecutar operaciones criptográficas de forma segura y eficiente, garantizando la confidencialidad e integridad de la información sensible. Contáctenos para obtener soluciones personalizadas de protección y privacidad de datos adaptadas a las necesidades de su organización. www.jisasoftech.com sales@jisasoftech.com +91-9619222553

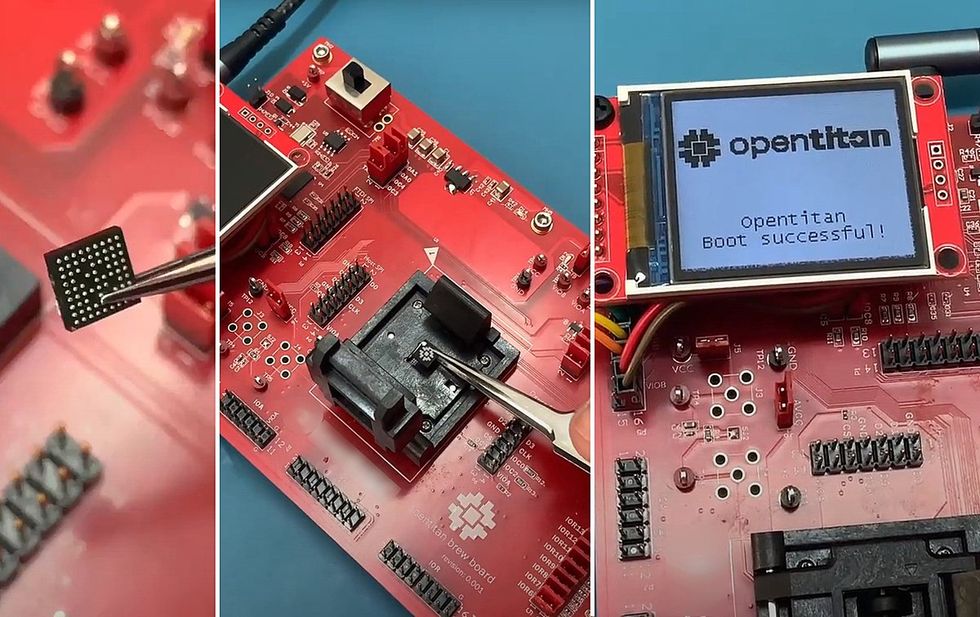

La coalición OpenTitan anunció hoy el primer chip de silicio comercial que incluye seguridad de hardware incorporada de código abierto. Este hito representa otro paso en el crecimiento del movimiento de hardware abierto. El hardware abierto ha ido ganando fuerza desde que el desarrollo de la popular arquitectura de procesador de código abierto RISC-VRISC-V ofrece una receta abiertamente disponible sobre cómo una computadora puede operar eficientemente en el nivel más básico. OpenTitan va más allá del conjunto de instrucciones de código abierto de RISC-V al ofrecer un diseño de código abierto para el propio silicio. Aunque se han desarrollado otros silicios de código abierto, este es el primero que incluye la etapa de verificación del diseño y produce un chip comercial completamente funcional, afirma la coalición. Utilizando un núcleo de procesador basado en RISC-V, el chip, llamado Earl Grey, Incluye una serie de módulos integrados de seguridad y criptografía de hardware, todos trabajando juntos en un microprocesador autónomo. El proyecto comenzó en 2019 por una coalición de empresas, iniciada por Google y dirigida por la organización sin fines de lucro lowRISC en Cambridge, Reino Unido. Siguiendo el modelo de proyectos de software de código abierto, ha sido desarrollado por contribuyentes de todo el mundo, tanto afiliados oficiales del proyecto como codificadores independientes. El anuncio de hoy es la culminación de cinco años de trabajo. El código abierto “simplemente toma el control porque tiene ciertas propiedades valiosas… Creo que estamos viendo el comienzo de esto ahora con el silicio”.—Dominic Rizzo, zeroRISC“Este chip es «Es muy, muy emocionante», dice el cocreador de OpenTitan y director ejecutivo del socio de coalición zeroRISC, Dominic Rizzo. “Pero hay algo mucho más importante aquí: el desarrollo de este nuevo tipo de metodología. En lugar de una estructura de estilo tradicional… de comando y control, esto se distribuye”. La metodología que han desarrollado se llama Silicon Commons. El diseño de hardware de código abierto enfrenta desafíos que el software de código abierto no enfrenta, como mayores costos, una comunidad profesional más pequeña y la incapacidad de proporcionar correcciones de errores en parches después del lanzamiento del producto, explica el CEO de lowRISC, Gavin Ferris. El marco Silicon Commons proporciona reglas para la documentación, interfaces predefinidas y estándares de calidad, así como la estructura de gobernanza que establece cómo los diferentes socios toman decisiones como colectivo. Otra clave para el éxito del proyecto, dice Ferris, fue elegir un problema en el que todos los socios estarían incentivados a seguir participando durante los cinco años de desarrollo. La seguridad del hardware era la opción adecuada para el trabajo debido a su importancia comercial, así como a su ajuste particular al modelo de código abierto. Existe una noción en criptografía conocida como principio de Kerckhoffs que establece que lo único que debería ser realmente secreto en un criptosistema es la clave secreta misma. El acceso abierto a todo el protocolo garantiza que el criptosistema cumpla con esta regla. ¿Qué es una raíz de confianza de hardware? OpenTitan utiliza un protocolo de seguridad de hardware conocido como raíz de confianza (RoT). La idea es proporcionar una fuente de claves criptográficas en el chip a la que sea inaccesible de forma remota. Como de otro modo sería inaccesible, el sistema puede confiar en que no ha sido manipulado, lo que proporciona una base sobre la que construir seguridad. «Root of Trust significa que, al final del día, hay algo en lo que ambos creemos», explica Ravi Subrahmanyan, director senior de diseño de circuitos integrados de Analog Devices, que no participó en el esfuerzo. Una vez que hay algo en lo que ambas personas están de acuerdo, se puede establecer una conexión segura y confiable. Los chips propietarios convencionales también pueden aprovechar la tecnología RoT. El código abierto proporciona una capa adicional de confianza, argumentan sus defensores. Dado que cualquiera puede inspeccionar y probar el diseño, la teoría es que es más probable que se noten los errores y se puedan verificar las correcciones de errores. «La apertura es algo bueno». dice Subrahmanyan. “Porque, por ejemplo, digamos que una implementación propietaria tiene algún problema. No necesariamente lo sabré, ¿verdad? Estoy a su merced si me lo van a decir o no”. Este tipo de seguridad en el chip es especialmente relevante en los dispositivos que forman el Internet de las cosas (IoT), que sufren desafíos de seguridad no abordados. ZeroRISC y sus socios abrirán las ventas a los mercados de IoT a través de un programa de acceso temprano y anticipan una amplia adopción en esa esfera. Rizzo y Ferris creen que su chip muestra un modelo para el desarrollo de hardware de código abierto que otras colaboraciones replicarán. Además de brindar seguridad transparente, el código abierto ahorra dinero a las empresas al permitirles reutilizar componentes de hardware en lugar de desarrollar de forma independiente versiones propietarias de lo mismo. También abre la puerta a que muchos más socios participen en el esfuerzo, incluidas instituciones académicas como el socio de la coalición OpenTitan, ETH Zurich. Gracias a la participación académica, OpenTitan pudo incorporar protocolos de criptografía que son seguros contra futuras computadoras cuánticas. “Una vez que se haya probado la metodología, otros la adoptarán”, dice Rizzo. “Si nos fijamos en lo que ha sucedido con el software de código abierto, primero la gente pensó que era una especie de búsqueda de vanguardia, y luego terminó funcionando en casi todos los teléfonos móviles. Simplemente se hace cargo porque tiene ciertas propiedades valiosas. Por eso creo que ahora estamos viendo el comienzo de esto con el silicio”. Artículos de su sitio Artículos relacionados en la Web

Source link