AHORRE $33: Hoy, 29 de julio, el paquete de 2 licuadoras portátiles Ninja Blast está en oferta por solo $79.99. Eso es un 29% de descuento sobre el precio de lista del paquete de $112.99. Si la limpieza engorrosa de las licuadoras le impide preparar sus batidos y licuados favoritos, Ninja tiene la solución para usted: licuadoras personales y portátiles. Las licuadoras portátiles no solo le permiten empacar sus ingredientes favoritos y preparar batidos sobre la marcha (por ejemplo, en su próximo picnic), sino que también tienen el tamaño adecuado y son muy fáciles de limpiar. A partir de hoy, 29 de julio, puede obtener dos licuadoras portátiles Ninja Blast por solo $79.99. Normalmente, el paquete de 2 licuadoras tiene un precio de lista de $112.99. La oferta por tiempo limitado de hoy es el nuevo precio más bajo de todos los tiempos de la licuadora, lo que le permite a los compradores ahorrar $33 o 29%. Mientras tanto, una sola licuadora Ninja Blast cuesta $59.95, por lo que vale la pena comprar el paquete de dos. Cada licuadora Ninja Blast tiene una capacidad de 18 onzas, lo que la convierte en el tamaño perfecto para tus antojos de batidos o licuados. No solo su tamaño de porción personal la hace muy compacta y portátil, sino que también tiene un asa de transporte con bisagra y no tiene cable. Puedes guardarla fácilmente en tu bolso de gimnasio o en el portavasos de tu auto cuando estás de viaje. También nos encanta que tenga un pico para sorbos fácil. Cuando termines de mezclar, la licuadora portátil se desmonta fácilmente para que sus piezas aptas para lavavajillas se puedan limpiar. Ofertas de Mashable Mejora tu rutina de salud cuando obtengas el paquete de 2 licuadoras portátiles Ninja Blast por solo $79.99 hoy en Amazon.

Mes: julio 2024 Página 30 de 357

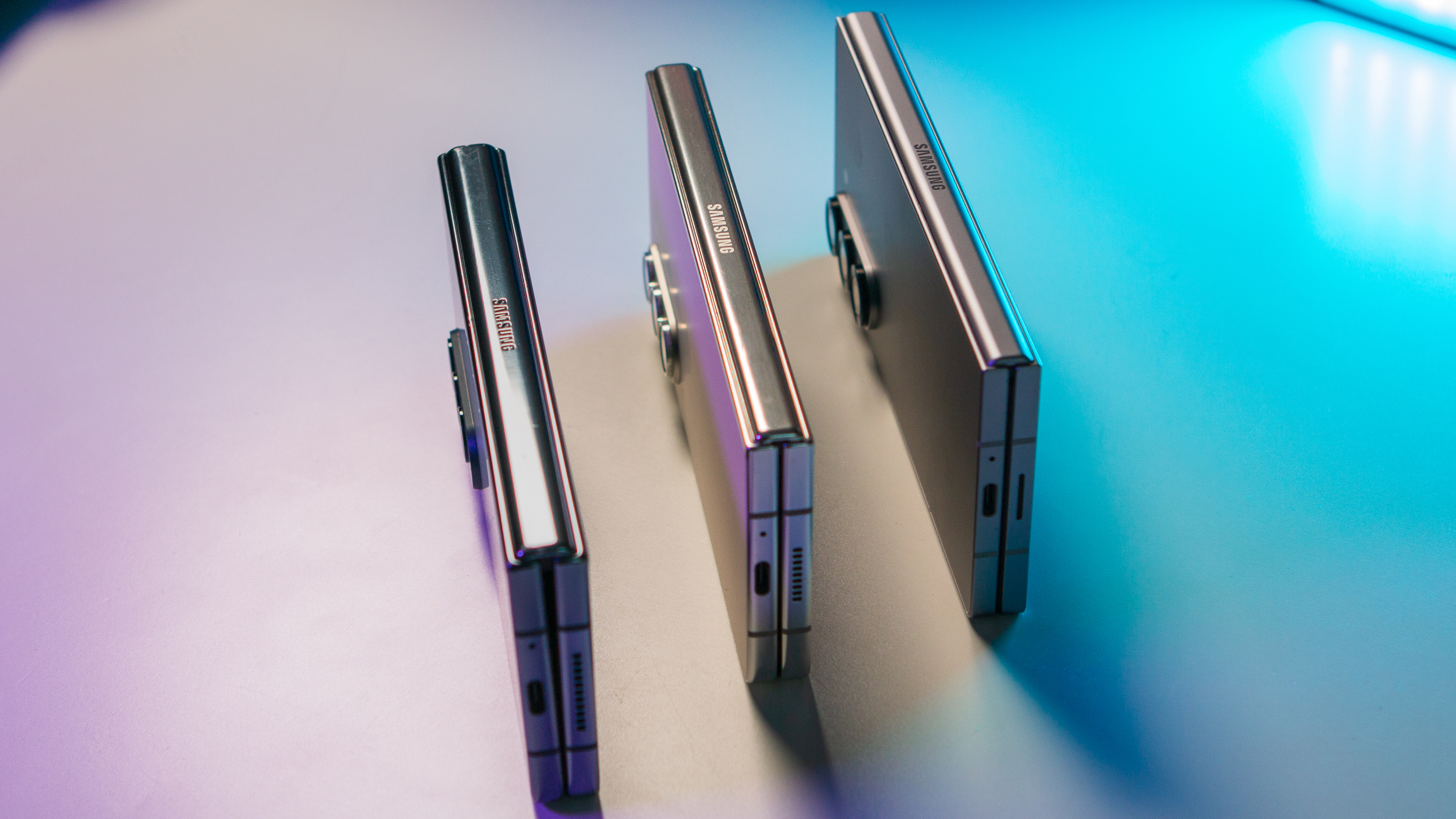

¿Las fundas del Samsung Galaxy Z Fold 5 son compatibles con el Samsung Galaxy Z Fold 6?Mejor respuesta: No, las fundas del Galaxy Z Fold 5 no son compatibles con el Galaxy Z Fold 6. Samsung presentó un diseño modificado con su último teléfono plegable, que incluye bordes cuadrados y un módulo de cámara trasera ligeramente renovado.¿Se pueden usar fundas del Fold 5 con el Galaxy Z Fold 6?Aunque se habla mucho de las similitudes entre el Galaxy Z Fold 5 y el Fold 6, esto solo se aplica ligeramente al diseño general. Con el Galaxy Z Fold 6, Samsung realizó algunos cambios, acercándolo más al aspecto del Galaxy S24 Ultra.Como resultado, el Z Fold 6 es más delgado y no es tan ancho como su predecesor. Todo esto es bastante impresionante si tenemos en cuenta que tanto la pantalla principal como la pantalla de la cubierta del Z Fold 6 son un poco más grandes en comparación con el Z Fold 5.Para aquellos de nosotros a quienes nos gusta actualizarnos cada año, esto es definitivamente una fuente de cierta frustración. Sin embargo, ya tiene un historial de hacer incluso los más mínimos ajustes, haciendo que las fundas y accesorios antiguos sean inútiles. Imagen 1 de 4 (Crédito de la imagen: Andrew Myrick / Android Central) (Crédito de la imagen: Andrew Myrick / Android Central) (Crédito de la imagen: Andrew Myrick / Android Central) (Crédito de la imagen: Nicholas Sutrich / Android Central) El diseño más cuadrado del Galaxy Z Fold 6 es bastante bienvenido, ya que vimos muy pocos cambios entre las dos generaciones anteriores. Las diferencias entre el Galaxy Z Fold 4 y el Z Fold 5 eran incluso más pequeñas, pero si quisieras usar una funda más antigua, bloquearía el flash en la parte posterior del Fold 5. Dicho esto, hay un montón de fundas para el Galaxy Z Fold 6 que ya están disponibles. Samsung incluso presentó una nueva funda de silicona que tiene un agarre ajustable y un pie de apoyo que están integrados en la funda. Si el pie de apoyo es demasiado, la funda transparente cuenta con un agarre ajustable, mientras que la funda para S Pen hace su regreso, completa con algunas opciones de color diferentes. Completando el paquete, la «funda Kindsuit» de Samsung es el intento de la compañía de proporcionar una textura similar al cuero sin estar realmente hecha de cuero. Otra cosa que querrás considerar es adquirir un protector de pantalla para el Z Fold 6. Samsung ya no preinstala la película de TPU en la pantalla de cubierta, y definitivamente no querrás terminar estropeando la pantalla. Además, también hay protectores de pantalla de TPU que agregan otra capa de protección a la hermosa pantalla interna de 7.6 pulgadas. Nuevo y brillante Hubo preocupaciones de que Samsung se apegara al mismo diseño durante otra generación con el Galaxy Z Fold 6. Afortunadamente, ese no fue el caso, ya que el Fold 6 es bastante más liviano que su predecesor gracias, en parte, al diseño más cuadrado. Recibe las últimas noticias de Android Central, tu compañero de confianza en el mundo de Android

El equipo de inteligencia cibernética de Walmart ha informado de que se ha descubierto una puerta trasera PowerShell desconocida junto con una nueva variante del malware Zloader/SilentNight. La puerta trasera PowerShell se ha construido para proporcionar a los actores de amenazas un mayor acceso a través de la actividad de reconocimiento y para implementar otras muestras de malware, incluido Zloader. La puerta trasera también utiliza sofisticadas técnicas de ofuscación. Se utilizó potencialmente junto con la nueva variante de Zloader, dijeron los investigadores. No hay indicios de que la combinación de malware estuviera dirigida a Walmart. El equipo de inteligencia cibernética del gigante minorista reveló que hizo el descubrimiento mientras investigaba de forma proactiva nuevas amenazas. «El actor de amenazas involucrado tiene vínculos con Zloader/SilentNight, que CISA ha vinculado a Black Basta públicamente, por lo que el objetivo sería realizar actividades de violación y rescate», dijo un portavoz de Walmart a Infosecurity. Zloader comenzó como un troyano bancario, pero ha experimentado un desarrollo significativo en los últimos años, añadiendo nuevas funciones. El malware se ha vinculado a varios grupos rusos de ransomware como servicio a lo largo de los años, incluidos Ryuk, DarkSide y Black Basta. Los atacantes se centran en la ofuscación Walmart dijo a Infosecurity que la puerta trasera PowerShell desconocida tiene cierta superposición con un malware PowerShell observado anteriormente llamado PowerDash, en particular la forma en que ambos construyen los datos del sistema para enviarlos a la infraestructura de comando y control (C2) y cómo usan las mismas técnicas de ofuscación para ocultar los componentes más importantes de la puerta trasera. PowerDash se descubrió en 2023, tiene la funcionalidad de recopilar información sobre el sistema comprometido, reenviarla a los servidores C2 controlados por los atacantes y esperar más comandos. El equipo de inteligencia cibernética de Walmart señaló que la puerta trasera PowerShell recién descubierta tiene muy pocas muestras disponibles en el servicio de detección de VirusTotal, lo que dificulta la detección. «Por cierto, las muestras no parecen detonar muy bien en la mayoría de los sandboxes, lo que también las ayuda a pasar desapercibidas durante más tiempo», agregó el portavoz. Walmart también observó que la configuración de la puerta trasera encaja en una tendencia más amplia de cambio a lenguajes de scripting para puertas traseras por parte de algunos de los actores de amenazas más avanzados. “El consejo clave sería verificar las detecciones pivotantes internas, como las cadenas codificadas comunes que los actores de amenazas y el malware usan para recopilar información sobre la organización infectada”, comentó el portavoz. Cómo funciona la puerta trasera desconocida de PowerShell Los investigadores comenzaron analizando el siguiente archivo de PowerShell: Compilation Timestamp 2023-05-29 16:24:50 UTC MD5: 83aa432c43f01541e4f1e2f995940e69 SHA-1: 931b6fd3e7ee5631fbc583640805809d9f2acc58 SHA-256: 82f33adfecd67735874cdc9c2bfd27d4b5b904c828d861544c249798a3e65e7e Luego descubrieron dos archivos más que coinciden con las mismas características, que están empaquetados en .NET por AgilDotNet: Compilation Timestamp 2023-05-30 10:31:17 UTC MD5: 41563d1f34b704728988a53833577076 SHA-1: 72a572ce8247f80946e71f637c3403228543d9a3 SHA-256: 66a69d992a82681ee1d971cc2b810dd4b58c3cfd8b4506b3d62fe1e7421fb90b Marca de tiempo de compilación 2023-05-30 10:31:14 UTC MD5: e447362fb2686062a3dfc921c10dd6c7 SHA-1:544599ef72cbd97fe50e4169c8401270ff3b917b SHA-256: b513c6940ed32766e1ac544fc547b1cb53bc95eced5b5bcc140d7c6dce377afb Después de analizar el binario, el equipo descomprimió y descifró la funcionalidad de la puerta trasera. Esto descubrió un nombre de archivo codificado de forma rígida dentro del script de PowerShell. Leer ahora: El malware de PowerShell «PowerDrop» apunta a la industria aeroespacial estadounidense Se realizan comprobaciones en el script de PowerShell. Si fallan, el malware se moverá a sí mismo y desinstalará todos los datos anteriores. Si las comprobaciones pasan, configurará una serie de variables en el script. Esto incluye escribir un descargador de VB en el disco junto con el archivo ejecutable. El descargador contiene una URL codificada en base64 doble que se descifra para revelar el sitio del descargador. Después, ejecuta un comando curl codificado, que descargará y ejecutará archivos desde la URL codificada. Se realiza una verificación si ya se está ejecutando antes de ejecutar el comando. Las tareas se instalan según un nombre codificado con un GUID aleatorio. En este punto, el script configura una clave de ejecución y realiza una verificación de administración y conectividad a Internet. El equipo de Walmart encontró secciones de código «muy ofuscadas» dentro del script y pudo extraer los fragmentos de código y realizar un análisis de ellos. El primer fragmento de código fue una verificación anti-máquina virtual (VM), utilizada para frustrar los intentos de análisis. El siguiente bloque involucró la construcción de la información que el bot enviará al C2 junto con la respuesta a los comandos emitidos. El cifrado se realiza utilizando AES en modo CBC. Esto permite realizar un reconocimiento, recopilar información adicional de la máquina y codificar todos los datos que se enviarán al C2 durante su ejecución inicial. El informe de amenazas cibernéticas de mitad de año de SonicWall de 2024 reveló que más del 90 % de las familias de malware utilizan PowerShell (una herramienta legítima de automatización de Windows utilizada por los desarrolladores). Los scripts de PowerShell se utilizan para diversas tareas maliciosas, como evadir la detección y descargar malware adicional.

Las fotografías tienen un profundo poder para moldear nuestra comprensión del mundo. Y nunca ha sido más importante poder discernir cuáles son auténticas y cuáles están manipuladas para impulsar una agenda, especialmente después de momentos dramáticos o polémicos. Pero los avances en la tecnología significan que detectar imágenes manipuladas o incluso generadas totalmente por IA es cada vez más difícil. Tomemos como ejemplo una foto de Catalina, Princesa de Gales, publicada por el Palacio de Kensington en marzo. Las organizaciones de noticias se retractaron después de que los expertos notaron algunas manipulaciones obvias. Y algunos cuestionaron si las imágenes capturadas durante el intento de asesinato del expresidente Donald Trump eran auténticas. Aquí hay algunas cosas que los expertos sugieren la próxima vez que se encuentre con una imagen que lo deje con la duda. Haga zoom Puede sonar básico, pero un estudio realizado por la investigadora Sophie Nightingale en la Universidad de Lancaster en Gran Bretaña descubrió que, en todos los grupos de edad, las personas que se tomaron el tiempo de hacer zoom en las fotos y examinar cuidadosamente las diferentes partes eran mejores para detectar imágenes alteradas. Inténtelo la próxima vez que tenga una sensación extraña sobre una foto. Solo asegúrese de no centrarse en las cosas equivocadas. Para ayudar, hemos creado esta imagen de muestra (ligeramente exagerada) para resaltar algunos signos comunes de manipulación de imágenes. En lugar de centrarse en cosas como sombras e iluminación, Nightingale sugirió observar pistas «fotométricas» como el desenfoque alrededor de los bordes de los objetos que podrían sugerir que se agregaron más tarde; pixelación notable en algunas partes de una imagen pero no en otras; y diferencias en la coloración. Considere este loro: Para empezar, ¿quién lleva un loro a un lugar de votación? Y observe más de cerca sus alas; los bordes borrosos de sus plumas principales contrastan con los recortes redondos más cercanos a su cuerpo. Esto es claramente un trabajo de Photoshop amateur. Busque geometría extraña Los detalles finos son una de las cosas más difíciles de editar sin problemas en una imagen, por lo que se estropean con frecuencia. Esto suele ser fácil de detectar cuando los patrones regulares y repetidos se interrumpen o distorsionan. En la imagen a continuación, observe cómo las formas de los ladrillos en la pared detrás del divisor están deformadas y aplastadas. Aquí ocurrió algo extraño. Pensemos en la ahora infame foto de la princesa Catalina. La princesa apareció con sus brazos alrededor de sus dos hijos. Los detectives en línea se apresuraron a señalar inconsistencias, incluyendo baldosas del piso que parecen superponerse y un poco de moldura que parece desalineada. En nuestro ejemplo del lugar de votación, ¿se dio cuenta de que esta persona tenía un dedo adicional? Claro, es posible que tenga una condición como la polidactilia, en la que las personas nacen con dedos adicionales en las manos o en los pies. Sin embargo, eso es un poco improbable, por lo que si detecta cosas como dígitos adicionales, podría ser una señal de que se utilizó IA para alterar la imagen. No es solo un mal retoque de Photoshop lo que arruina los toques finos. La IA es notoriamente dudosa cuando se trata de manipular imágenes detalladas. Hasta ahora, eso ha sido especialmente cierto en estructuras como la mano humana, aunque está mejorando en ellas. Aun así, no es raro que las imágenes generadas o editadas con IA muestren un número incorrecto de dedos. Considere el contexto Una forma de determinar la autenticidad de una imagen es dar un paso atrás y considerar lo que la rodea. El contexto en el que se coloca una imagen puede decirle mucho sobre la intención detrás de compartirla. Considere la publicación en las redes sociales que creamos a continuación para nuestra imagen alterada. Pregúntese: ¿Sabe algo sobre la persona que compartió la foto? ¿Está adjunta a una publicación que parece destinada a provocar una reacción emocional? ¿Qué dice el pie de foto, si lo hay? Algunas imágenes manipuladas, o incluso imágenes genuinas colocadas en un contexto que difiere de la realidad, están destinadas a apelar a nuestro «pensamiento intuitivo e visceral», dice Peter Adams, vicepresidente sénior de investigación y diseño en News Literacy Project, una organización sin fines de lucro que promueve la evaluación crítica de los medios. Estas ediciones pueden generar apoyo artificial o suscitar simpatía por causas específicas. Nightingale recomienda hacerse algunas preguntas cuando vea una imagen que le moleste: «¿Por qué alguien podría haber publicado esto? ¿Hay algún motivo oculto que pueda sugerir que esto podría ser falso?». En muchos casos, agrega Adams, los comentarios o respuestas adjuntos a la foto pueden revelar una falsificación por lo que es. Aquí hay un ejemplo de la vida real extraído de X. Una imagen generada por IA de Trump flanqueado por seis jóvenes negros apareció por primera vez en octubre de 2023, pero reapareció en enero, adjunta a una publicación que decía que el expresidente había detenido su caravana para encontrarse con los hombres en un encuentro improvisado. Pero los comentaristas no tardaron en señalar inconsistencias, como el hecho de que Trump parecía tener solo tres dedos grandes en su mano derecha. Ir a la fuente En algunos casos, las imágenes genuinas surgen de la nada de una manera que nos deja preguntándonos si realmente sucedieron. Encontrar la fuente de esas imágenes puede ayudar a arrojar luz crucial. A principios de este año, el educador científico Bill Nye apareció en la portada de Time Out New York vestido con más estilo que la bata de laboratorio azul celeste que muchos de nosotros recordamos. Algunos se preguntaron si las imágenes fueron generadas por IA, pero seguir el rastro de los créditos hasta la cuenta de Instagram del fotógrafo reveló que el científico realmente vestía ropa atrevida y juvenil. Para las imágenes que afirman haber provenido de un evento noticioso real, también vale la pena consultar servicios de noticias como Associated Press y Reuters y empresas como Getty Images, que le permiten echar un vistazo a las imágenes editoriales que han capturado. Si encuentra la imagen original, está viendo una auténtica. Pruebe una búsqueda de imágenes inversa Si una imagen parece fuera de lugar para la persona que aparece en ella, parece deliberadamente partidista o simplemente no pasa una prueba de vibración, las herramientas de imagen inversa, como TinEye o Google Image Search, pueden ayudarlo a encontrar las originales. Incluso si no pueden, estas herramientas pueden sacar a la luz contexto valioso sobre la imagen. He aquí un ejemplo reciente: poco después de que un pistolero de 20 años intentara asesinar a Trump, apareció una imagen en el servicio de redes sociales Threads, propiedad de Meta, que mostraba a agentes del Servicio Secreto sonriendo mientras se aferraban al expresidente. Esa imagen se utilizó para reforzar la teoría infundada de que el tiroteo fue una puesta en escena. Las personas pueden utilizar la búsqueda inversa de imágenes de Google para comprobar los orígenes de una imagen y ver si ha sido manipulada o alterada. (Vídeo: The Washington Post) La foto original no contiene ni una sola sonrisa visible. Incluso armado con estos consejos, es poco probable que pueda distinguir las imágenes reales de las manipuladas el 100 por ciento de las veces. Pero eso no significa que no deba mantener afinado su sentido del escepticismo. Parte del trabajo que todos debemos hacer a veces es recordar que, incluso en tiempos divisivos y confusos, la verdad fáctica todavía existe. Perder eso de vista, dice Nightingale, solo les da a los malos actores la oportunidad de «desestimar todo». «Ahí es donde la sociedad está realmente en riesgo», dijo. Edición de Karly Domb Sadof y Yun-Hee Kim.

Un actor de amenazas desconocido ha sido vinculado a una campaña de estafa masiva que explotó una configuración incorrecta del enrutamiento de correo electrónico en las defensas del proveedor de seguridad de correo electrónico Proofpoint para enviar millones de mensajes que suplantaban a varias empresas populares como Best Buy, IBM, Nike y Walt Disney, entre otras. «Estos correos electrónicos se hicieron eco de los relés de correo electrónico oficiales de Proofpoint con firmas SPF y DKIM autenticadas, eludiendo así las principales protecciones de seguridad, todo para engañar a los destinatarios y robar fondos y detalles de tarjetas de crédito», dijo el investigador de Guardio Labs, Nati Tal, en un informe detallado compartido con The Hacker News. La empresa de ciberseguridad ha dado a la campaña el nombre de EchoSpoofing. Se cree que la actividad comenzó en enero de 2024, y el actor de amenazas explotó la laguna para enviar hasta tres millones de correos electrónicos por día en promedio, una cifra que alcanzó un pico de 14 millones a principios de junio cuando Proofpoint comenzó a implementar contramedidas. «La parte más exclusiva y poderosa de este dominio es el método de suplantación de identidad, que prácticamente no deja ninguna posibilidad de darse cuenta de que no se trata de un correo electrónico genuino enviado por esas empresas», dijo Tal a la publicación. «Este concepto de EchoSpoofing es realmente poderoso. Es un poco extraño que se esté utilizando para phishing a gran escala como este en lugar de una campaña de phishing selectivo, donde un atacante puede tomar rápidamente la identidad de cualquier miembro real del equipo de la empresa y enviar correos electrónicos a otros compañeros de trabajo; eventualmente, a través de ingeniería social de alta calidad, obtener acceso a datos internos o credenciales e incluso comprometer a toda la empresa. La técnica, que implica que el actor de la amenaza envíe los mensajes desde un servidor SMTP en un servidor privado virtual (VPS), es notable por el hecho de que cumple con medidas de autenticación y seguridad como SPF y DKIM, que son las abreviaturas de Sender Policy Framework y DomainKeys Identified Mail, respectivamente, y se refieren a métodos de autenticación que están diseñados para evitar que los atacantes imiten un dominio legítimo. Todo se remonta al hecho de que estos mensajes se enrutan desde varios inquilinos de Microsoft 365 controlados por el adversario, que luego se retransmiten a través de las infraestructuras de correo electrónico de los clientes empresariales de Proofpoint para llegar a los usuarios de proveedores de correo electrónico gratuitos como Yahoo!, Gmail y GMX. Este es el resultado de lo que Guardio describió como un «error de configuración superpermisivo» en los servidores de Proofpoint («pphosted.com») que esencialmente permitió a los spammers aprovechar la infraestructura de correo electrónico para enviar los mensajes. «La causa principal es una función de configuración de enrutamiento de correo electrónico modificable en los servidores de Proofpoint para permitir la retransmisión de mensajes salientes de las organizaciones desde los inquilinos de Microsoft 365, pero sin especificar qué inquilinos de M365 permitir», dijo Proofpoint en un informe de divulgación coordinado compartido con The Hacker News. «Cualquier infraestructura de correo electrónico que ofrezca esta función de configuración de enrutamiento de correo electrónico puede ser abusada por los spammers». Dicho de otra manera, un atacante puede utilizar la deficiencia como arma para configurar inquilinos de Microsoft 365 no autorizados y enviar mensajes de correo electrónico falsificados a los servidores de retransmisión de Proofpoint, desde donde se «reproducen» como mensajes digitales genuinos que se hacen pasar por los dominios de los clientes. Esto, a su vez, se logra configurando el conector de correo electrónico saliente de Exchange Server directamente al punto final vulnerable pphosted.com asociado con el cliente. Además, se utiliza una versión pirateada de un software legítimo de entrega de correo electrónico llamado PowerMTA para enviar los mensajes. «El spammer utilizó una serie rotativa de servidores privados virtuales (VPS) alquilados de varios proveedores, utilizando muchas direcciones IP diferentes para iniciar ráfagas rápidas de miles de mensajes a la vez desde sus servidores SMTP, enviados a Microsoft 365 para ser retransmitidos a los servidores de clientes alojados en Proofpoint», dijo Proofpoint. «Microsoft 365 aceptó estos mensajes falsificados y los envió a las infraestructuras de correo electrónico de estos clientes para ser retransmitidos. Cuando se falsificaron los dominios de los clientes mientras se retransmitían a través de la infraestructura de correo electrónico del cliente correspondiente, también se aplicó la firma DKIM a medida que los mensajes transitaban por la infraestructura de Proofpoint, lo que hizo que los mensajes de spam fueran más fáciles de entregar». Se sospecha que los operadores eligieron intencionalmente EchoSpoofing como una forma de generar ingresos ilegales y evitar el riesgo de exposición durante períodos prolongados de tiempo, ya que apuntar directamente a las empresas a través de este modus operandi podría haber aumentado drásticamente las posibilidades de ser detectado, poniendo en peligro efectivamente todo el esquema. Dicho esto, actualmente no está claro quién está detrás de la campaña. Proofpoint dijo que la actividad no se superpone con ningún actor o grupo de amenazas conocido. «En marzo, los investigadores de Proofpoint identificaron campañas de spam que se retransmitían a través de una pequeña cantidad de infraestructura de correo electrónico de clientes de Proofpoint mediante el envío de spam desde inquilinos de Microsoft 365», dijo en un comunicado. «Todos los análisis indican que esta actividad fue realizada por un actor de spam, cuya actividad no atribuimos a una entidad conocida». «Desde que descubrimos esta campaña de spam, hemos trabajado diligentemente para proporcionar instrucciones correctivas, incluida la implementación de una interfaz administrativa optimizada para que los clientes especifiquen qué inquilinos de M365 pueden retransmitir, con todos los demás inquilinos de M365 denegados de forma predeterminada». Proofpoint enfatizó que no se expusieron datos de los clientes, ni ninguno de ellos experimentó pérdida de datos, como resultado de estas campañas. Además, señaló que se comunicó directamente con algunos de sus clientes para cambiar sus configuraciones para detener la efectividad de la actividad de spam de retransmisión saliente. «Cuando empezamos a bloquear la actividad de los spammers, estos aceleraron sus pruebas y se trasladaron rápidamente a otros clientes», señaló la empresa. «Establecimos un proceso continuo de identificación de los clientes afectados cada día, volviendo a priorizar la comunicación para corregir las configuraciones». Para reducir el spam, insta a los proveedores de VPS a limitar la capacidad de sus usuarios de enviar grandes volúmenes de mensajes desde servidores SMTP alojados en su infraestructura. También pide a los proveedores de servicios de correo electrónico que restrinjan las capacidades de los usuarios de prueba gratuita y de los nuevos inquilinos no verificados para enviar mensajes de correo electrónico salientes masivos, así como que les impidan enviar mensajes que suplanten un dominio del que no han demostrado ser propietarios. «Para los CISO, la principal lección aquí es tener un cuidado especial de la postura de la nube de su organización, específicamente con el uso de servicios de terceros que se convierten en la columna vertebral de los métodos de comunicación y redes de su empresa», dijo Tal. «Específicamente en el ámbito de los correos electrónicos, mantenga siempre un ciclo de retroalimentación y control propio, incluso si confía plenamente en su proveedor de correo electrónico». «Y en cuanto a otras empresas que ofrecen este tipo de servicios de red troncal, al igual que hizo Proofpoint, deben estar alerta y ser proactivas y pensar en todos los tipos posibles de amenazas en primer lugar. No solo las amenazas que afectan directamente a sus clientes, sino también al público en general. «Esto es crucial para la seguridad de todos nosotros y las empresas que crean y operan la red troncal de Internet, incluso si son privadas, tienen la mayor responsabilidad al respecto. Como dijo alguien, en un contexto completamente diferente pero tan relevante aquí: ‘Un gran poder conlleva una gran responsabilidad'». ¿Te resultó interesante este artículo? Síguenos en Twitter y LinkedIn para leer más contenido exclusivo que publicamos.

Optimice el rendimiento de su sistema con el Liberador de espacio en disco automatizado mediante PowerShell, lo que garantiza la eliminación completa de archivos en todas las cuentas de usuario sin esfuerzo. Para ejecutar el Liberador de espacio en disco como usuario del sistema y limpiar los archivos de todas las cuentas de usuario en la computadora mediante PowerShell, puede seguir estos pasos: Ejecutar el Liberador de espacio en disco como usuario del sistema: para realizar el Liberador de espacio en disco con privilegios elevados, use el comando schtasks para programar una tarea que se ejecute como usuario del sistema. Esta tarea se configurará para limpiar los archivos del sistema y los archivos de todas las cuentas de usuario. Ejecutar el Liberador de espacio en disco: la utilidad cleanmgr se puede usar para ejecutar el Liberador de espacio en disco. Sin embargo, no hay una forma directa de especificar todas las cuentas de usuario mediante cleanmgr. En su lugar, puede automatizar el proceso mediante el comando Dism (Herramienta de administración y servicio de imágenes de implementación), que puede limpiar los componentes del sistema y los archivos de Windows Update. Aquí hay un ejemplo de script de PowerShell para lograr esto: # Defina una tarea programada para ejecutar el Liberador de espacio en disco como el usuario SYSTEM $taskName = «DiskCleanupSystem» $action = New-ScheduledTaskAction -Execute «cmd.exe» -Argument «/c cleanmgr /sagerun:1» $trigger = New-ScheduledTaskTrigger -AtLogOn $principal = New-ScheduledTaskPrincipal -UserId «SYSTEM» -LogonType ServiceAccount -RunLevel Highest # Registrar la tarea programada Register-ScheduledTask -TaskName $taskName -Action $action -Trigger $trigger -Principal $principal # Ejecutar la tarea programada inmediatamente Start-ScheduledTask -TaskName $taskName # Esperar a que se complete la tarea (ajustar el tiempo según sea necesario) Start-Sleep -Seconds 900 # Eliminar la tarea programada después de que se haya ejecutado Unregister-ScheduledTask-TaskName $taskName -Confirm:$false # Ejecutar DISM para limpiar los componentes del sistema Dism /Online /Cleanup-Image /StartComponentCleanup /ResetBase # Aquí se pueden agregar pasos adicionales para limpiar otras ubicaciones específicas Cómo funciona: Crear una tarea programada: el script crea una tarea programada que ejecuta cleanmgr /sagerun:1 con el usuario del sistema. Debe ejecutar el Liberador de espacio en disco una vez manualmente (cleanmgr /sageset:1) para configurar los ajustes. Ejecutar DISM: el script ejecuta el comando Dism para limpiar los componentes del sistema, lo que elimina las actualizaciones de Windows reemplazadas y reduce el tamaño del almacén de componentes. Notas: Configuración manual para cleanmgr /sageset: antes de ejecutar este script, ejecute cleanmgr /sageset:1 en un símbolo del sistema con privilegios elevados para seleccionar los archivos que desea limpiar. Este paso configura los ajustes del Liberador de espacio en disco. Permisos: asegúrese de ejecutar este script con privilegios administrativos. Tiempo: ajuste la duración de la suspensión si la tarea del Liberador de espacio en disco requiere más tiempo para completarse. Este script proporciona un marco para automatizar el proceso de Liberador de espacio en disco mediante PowerShell y debe ajustarse en función de los requisitos y entornos específicos. Relacionado Descubra más de Patrick Domingues Suscríbase para recibir las últimas publicaciones en su correo electrónico.

Ha sido una semana llena de filtraciones de Google Pixel, por lo que, naturalmente, el siguiente paso en esa evolución es una filtración de un anuncio de televisión para el Pixel 9 Pro. Google destaca las características impulsadas por la IA de Gemini, las cámaras traseras y los siete años de actualizaciones. Lo más importante es que confirma que el dispositivo vendrá en dos tamaños: Pixel 9 Pro y Pixel 9 Pro XL. Mira el video a continuación y luego recuerda que todavía tenemos que esperar hasta el 13 de agosto para que Google anuncie esto. Esta vez se va a hacer largo tiempo. Actualización: el anuncio de televisión del Pixel 9 también se ha publicado en YoTube, y se agrega a continuación para que lo disfrutes. Pixel 9 Pro Pixel 9

El mercado de los auriculares verdaderamente inalámbricos se ha vuelto lo suficientemente maduro como para que, si quisieras hacerte con un par, no tendrías donde elegir. Hay muchos auriculares inalámbricos diferentes. Algunos son de marcas de audio famosas como Bose, B&O, Sony, Beats, etc., pero pueden resultar caros. Si quieres un par de auriculares inalámbricos baratos, entonces querrás echar un vistazo a esta oferta de Soundcore P20i. Comprar en Amazon Para aquellos que no lo sepan, Soundcore es una submarca de Anker especializada en accesorios de audio como auriculares y cascos. En este momento, los Soundcore P20i disfrutan de un generoso descuento del 50% que reduce su precio de $39,99 a solo $19,99. Incluso sin el descuento, los auriculares ya son bastante asequibles. Pero ahora con el descuento, es tan barato que es ridículo. Obtendrás un par de auriculares inalámbricos muy estándar. Cuentan con controladores de 10 mm y son resistentes al agua, lo que los hace perfectos para el gimnasio. Además, cuentan con una batería que dura hasta 30 horas, por lo que no deberías tener problemas para utilizarlos en tu viaje diario a la escuela o al trabajo. Si crees que esta oferta es demasiado buena como para dejarla pasar, ¡entonces dirígete a Amazon y cómpralos hoy mientras dure la oferta! Nota: este artículo puede contener enlaces de afiliados que ayudan a respaldar a nuestros autores y a mantener los servidores de Phandroid en funcionamiento.

Los investigadores de seguridad han revelado vulnerabilidades críticas dentro del proveedor de análisis web Hotjar y el medio de noticias global Business Insider. Los hallazgos, de Salt Labs, indican mayores riesgos para las empresas. Hotjar, utilizado junto con Google Analytics, recopila una gran cantidad de datos personales y confidenciales, incluida la actividad de la pantalla del usuario, PII, mensajes privados e incluso credenciales en algunos casos. Impacto potencial en las principales marcas Al servir a más de un millón de sitios web, incluidas las principales marcas como Adobe, Microsoft, T-Mobile y Nintendo, estas vulnerabilidades podrían haber otorgado potencialmente a los atacantes acceso ilimitado a datos confidenciales, lo que afecta a millones de usuarios y organizaciones en todo el mundo. Estas vulnerabilidades no se limitan a Hotjar y Business Insider, sino que sugieren un problema más amplio dentro de ecosistemas similares. La investigación, publicada hoy, enfatiza la persistencia de las vulnerabilidades de secuencias de comandos entre sitios (XSS), un problema desde los primeros días de Internet. Aunque mitigado con el tiempo, la integración de nuevas tecnologías ha reintroducido estos fallos históricos, aumentando significativamente los riesgos de seguridad. Combinación de XSS con OAuth para infracciones graves La investigación de Salt Labs destaca cómo XSS combinado con OAuth, el protocolo de autenticación y autorización predominante, puede provocar infracciones graves. OAuth es ampliamente utilizado, a menudo sin saberlo, por miles de servicios web, especialmente aquellos que ofrecen funciones de inicio de sesión social. Al explotar estas vulnerabilidades, los investigadores demostraron la capacidad de apoderarse de las cuentas de Hotjar y Business Insider. «El riesgo asociado con este tipo de ataques depende naturalmente del tipo de objetivo, qué información almacenan, qué funcionalidad proporcionan, etc.», explicó Yaniv Balmas, vicepresidente de investigación de Salt Security. «En general, se puede decir que un atacante que explota con éxito este vector de ataque obtendrá los mismos permisos y funcionalidades que la víctima y, por lo tanto, el riesgo será paralelo a lo que realmente puede hacer un usuario normal del sistema». Método de explotación Para explotar esta vulnerabilidad, un atacante generalmente envía un enlace de apariencia legítima por correo electrónico, mensaje de texto o redes sociales, engañando a las víctimas para que hagan clic en él. Una vez que se hace clic, el atacante obtiene el control total de la cuenta, lo que le permite realizar cualquier acción y acceder a todos los datos almacenados. Lea más sobre las implicaciones de las vulnerabilidades de OAuth: Expo Framework API Flaw revela datos de usuario en servicios en línea Este problema no se limita a los dos objetivos analizados. Dada la popularidad de OAuth y la prevalencia de problemas XSS, es probable que muchos otros servicios web sean vulnerables. Esto subraya los riesgos inherentes asociados con el uso de API empaquetadas. «Como siempre, al implementar cualquier tecnología nueva, se deben considerar muchas cosas, incluida, por supuesto, la seguridad», agregó Balmas. «Una implementación sólida que considere todas las opciones posibles debe ser segura y no le permitirá a un atacante la oportunidad de abusar de este vector de ataque». Los nuevos datos llegan meses después de que Salt Security revelara vulnerabilidades críticas de OAuth en la herramienta de inteligencia artificial ChatGPT.