Kyle Kucharski/ZDNETConclusiones clave de ZDNETEl Dell Inspiron 16 Plus 7640 ya está disponible y su precio varía significativamente según la configuración. La configuración con Intel Core Ultra 7, Nvidia GeForce RTX 4050, 16 GB y 1 TB cuesta 1399 dólares. Es un portátil increíblemente versátil que puede cambiar de tarea con facilidad y viene con un puñado de configuraciones diferentes para igualar su versatilidad. Es un poco pesado. El Dell Inspiron 16 Plus 7640 (2024) es un portátil de gama media alta para usuarios que buscan una pantalla grande y un rendimiento respetable, pero que quieren mantenerse cómodamente por debajo de ese precio de 2000 dólares. La versatilidad es el nombre del juego aquí, con una energía todoterreno que le da al Inspiron 16 una reputación de ser versátil y estar a la altura de todo. También: Tres razones por las que los gamers deberían prestar mucha atención a AppleEl año pasado, mi colega Cesar Cadenas probó en primera persona el Inspiron 16 Plus 7630, la versión 2023 de este portátil. La versión de este año es una sutil continuación con un poco de hardware mejorado y más preparación para IA, pero es comparable en rendimiento. La mayor actualización son los procesadores Intel Core Ultra 7 155H o Ultra 9 185H «Meteor Lake», con velocidades de reloj de hasta 4,8 GHz y 5,1 GHz, y una NPU integrada para tareas de IA. Ver en DellLa preparación para IA es un tema general en todos los portátiles lanzados este año, y el Inspiron 16 Plus 7640 no es una excepción. Por supuesto, la versión de este año también cuenta con la tecla Copilot dedicada en su teclado como parte del esfuerzo de Microsoft por integrar tareas relacionadas con IA en Windows. Sin embargo, aparte de los procesadores, no ha cambiado mucho más. Ambas versiones del Inspiron 16 Plus vienen en un color azul hielo, el diseño de concha de bordes redondeados distintivo de Dell y el espacioso teclado. Además: Cómo elegir un portátil para la universidad: 4 cosas a tener en cuenta y 10 portátiles que recomendamos El peso inicial de este portátil es de 4,94 libras, lo que definitivamente lo coloca en el extremo más pesado del espectro, aunque aceptable para 16 pulgadas (aunque apenas; viajé con esta máquina durante una semana y puedo decir que no sería mi primera opción para un portátil portátil). Kyle Kucharski/ZDNET El Inspiron Plus 16 de este año también tiene las mismas opciones de tarjeta gráfica dedicada que el año pasado: Nvidia GeForce RTX 4050 o 4060, con 6 GB y 8 GB de memoria, respectivamente. Las GPU integradas Intel UHD o Arc que vienen con las configuraciones de gama baja están bien para los usuarios cotidianos, pero los creadores serios querrán aprovechar el aumento de rendimiento posible con las tarjetas Nvidia. Sin embargo, hablando de creadores, la pantalla de esta computadora portátil puede dejarte con ganas de más. La versión del año pasado tenía una resolución de pantalla de 2.5K (2560 x 1600 píxeles) con una frecuencia de actualización suave de 120 Hz, que notamos que se veía impresionante con la Nvidia GeForce RTX 4060. El modelo de este año presenta la misma GPU, resolución y frecuencia de actualización de 120 GHz. El brillo máximo de 300 nits está bien, pero una pantalla más brillante con una opción OLED hubiera sido una buena adición para una computadora portátil de gama media enfocada en los creadores. Supongo que ese es el atractivo para optar por el XPS 16 de Dell, de su línea de portátiles equipados con OLED enfocados en los creadores. Si quieres un OLED, el XPS 16 comienza en $2,199 con la misma tarjeta gráfica y procesador. Esto sugiere que Dell está orientando el Inspiron Plus 16 hacia los creadores de gama media que trabajan con edición de video y fotografía, animación o diseño gráfico, pero que no necesitan lo mejor en hardware. Además: uno de los mejores portátiles para viajes de trabajo que he probado no es un Lenovo o MacBook En esa misma línea, Dell me dijo que este portátil, si bien es cierto que es capaz de ejecutar juegos, no está diseñado para ser una máquina de juegos primero. Ejecuté algunos juegos en Steam con la GeForce 4060 y 16 GB de RAM de mi unidad de prueba, y en realidad funcionó mejor de lo que pensé que lo haría. Sin embargo, el brillo promedio es un factor limitante. Al igual que en los casos de uso mencionados anteriormente, el rendimiento en juegos del Inspiron Plus 16 se alinea con el perfil de alguien que no es un jugador ávido o serio, pero que le gusta jugar un poco de vez en cuando. Kyle Kucharski/ZDNETEl otro inconveniente del potencial para juegos de este portátil es el ventilador bastante ruidoso que se activa cuando el hardware comienza a calentarse. El grado en el que se calienta en primer lugar también respalda el hecho de que no está particularmente bien optimizado para juegos, especialmente durante largos períodos de tiempo. Otra mejora con respecto al modelo del año pasado es la duración de la batería. Durante mis pruebas, obtuve casi 12 horas con una sola carga, lo cual es bastante bueno, dado el equilibrio logrado con la pantalla y el hardware de alto rendimiento. Básicamente, se trata de una computadora portátil que no tendrá problemas para funcionar durante todo un día y más. Además: probé la nueva PC Copilot+ de Samsung y se destaca del resto en tres aspectos importantes. Además de las opciones de configuración, la Inspiron 16 Plus 7640 ofrece 16 GB o 32 GB de RAM y de 512 GB a 2 TB de almacenamiento. Definitivamente es bueno ver una opción de 2 TB, pero si opta por esa configuración, aumentará el precio inicial a $1700, que es solo $100 menos que la nueva XPS 13 de Dell con el procesador Snapdragon X Elite. Tal es la paradoja de los portátiles versátiles que lo hacen todo: sin duda pueden hacerlo todo, pero si optas por la versión más optimizada posible, terminas pagando un poco más que si simplemente optaras por una máquina optimizada para ese caso de uso en primer lugar. El Inspiron 16 Plus 7640 brilla cuando se lo toma por lo que es: un portátil versátil que no es el equipo más llamativo del mercado, pero que es confiable y capaz. Soy un fanático particular de los portátiles Dell debido a su confiabilidad discreta, y este portátil cumple con ese requisito. Consejos de compra de ZDNET El Inspiron 16 Plus 7640 de Dell es una excelente opción para los consumidores que desean un portátil completo con mucho almacenamiento y un conjunto respetable de hardware que dure, pero que no necesita una máquina especializada ni una pantalla de primer nivel. La combinación de un procesador Intel Core Ultra 7 o Core Ultra 9, la opción de una tarjeta gráfica Nvidia GeForce RTX 4050 o 4060, hasta 32 GB de RAM y hasta 2 TB de almacenamiento conforman un potente conjunto de hardware que se adapta más que bien a las necesidades del consumidor promedio, así como a las de aquellos que incursionan en tareas creativas. Si te gusta esta computadora portátil pero no te importa optar por la Inspiron 16 Plus (2023) del año pasado, tiene un precio significativamente más bajo, a partir de solo $649, que es menos de la mitad del modelo de este año que analicé.

Mes: julio 2024 Página 50 de 357

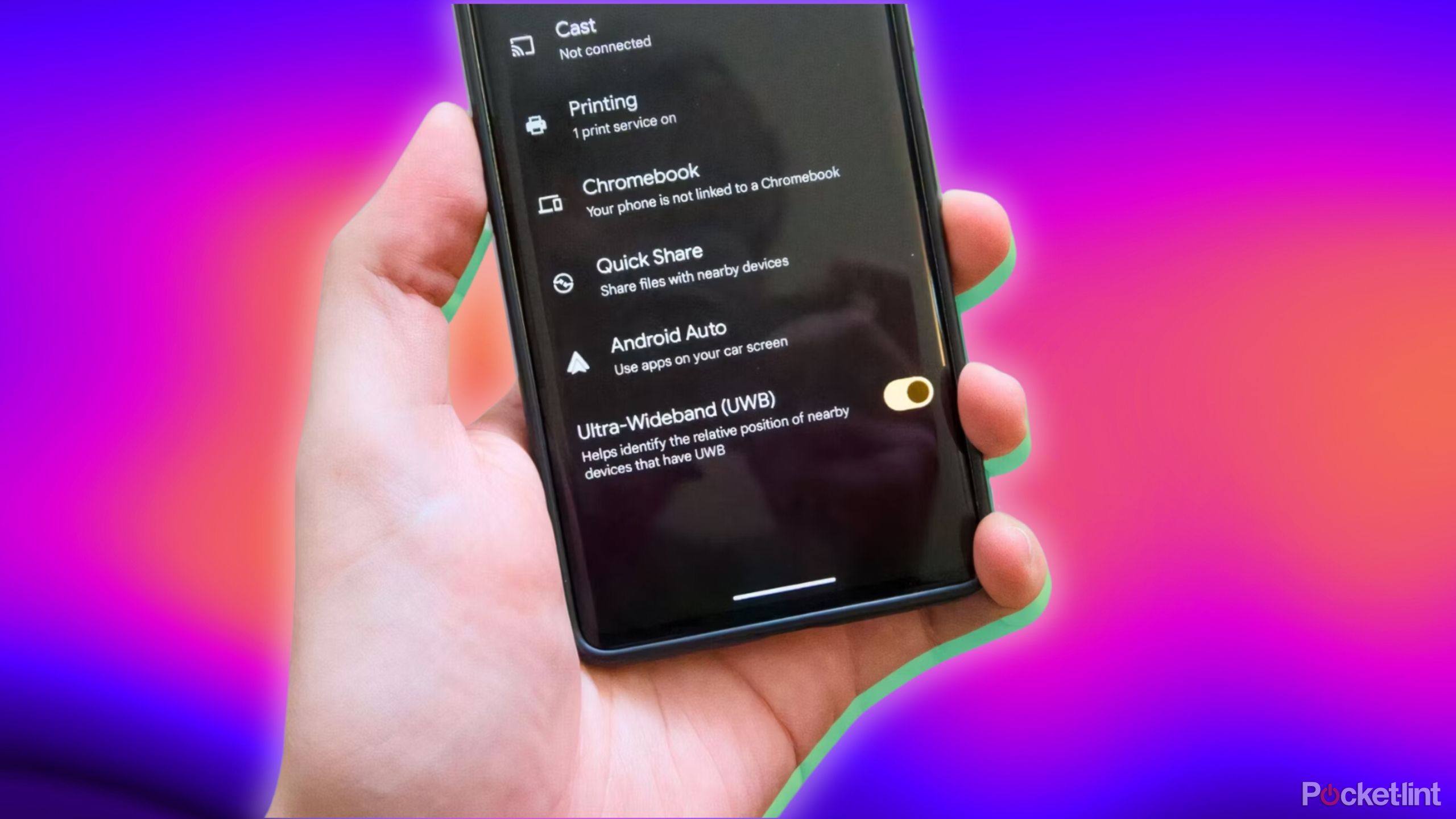

Puntos clave UWB en Android permite el seguimiento preciso de objetos y la entrada sin llave para determinados coches, como los BMW. Habilite UWB en la mayoría de los teléfonos Android activando la opción en Conexiones en Configuración. En los teléfonos Samsung, active UWB en One UI activando el interruptor de banda ultraancha en la sección Conexiones de Configuración. La banda ultraancha (UWB para abreviar) puede no ser tan conocida como Bluetooth o Wi-Fi cuando se trata de tecnología inalámbrica, pero si no la tiene activa en su teléfono Android, definitivamente debería tenerla. En los dispositivos compatibles, permite todo, desde el seguimiento preciso de objetos (incluidas las etiquetas como la Samsung SmartTag2) hasta la entrada sin llave para determinados coches, como los BMW. A continuación, se muestra cómo puede habilitar UWB en la mayoría de los teléfonos Android, incluidas las instrucciones específicas necesarias para los dispositivos Samsung. Relacionado Los mejores rastreadores Bluetooth: probados y revisados por expertos Portátiles, sutiles y fáciles de usar, estos rastreadores controlan sus artículos para que usted no tenga que hacerlo. Cómo habilitar la banda ultra ancha en la mayoría de los teléfonos Android UWB debería estar activo de forma predeterminada en muchos teléfonos Si no lo está, puede solucionar la situación profundizando en la configuración de su teléfono. Tenga en cuenta que, dado que los fabricantes de teléfonos Android tienen la libertad de crear sus propias versiones del sistema operativo, los menús y las etiquetas de los botones pueden diferir. Sin embargo, las instrucciones generalmente deberían verse así: Abra la aplicación Configuración. Desplácese hacia abajo (si es necesario) y seleccione Dispositivos conectados. Toque Preferencias de conexión. Busque Ultra-Wideband/UWB y alterne la opción. Recuerde que si tiene accesorios basados en UWB como etiquetas de artículos, aún deberá emparejarlos usando sus instrucciones específicas y posiblemente configurarlos en una aplicación del fabricante. Relacionado Cómo convertir su teléfono Android en una llave de automóvil A medida que los vehículos eléctricos despegan, puede esperar que más automóviles comiencen a admitir este tipo de conveniencia digital. Cómo habilitar la banda ultra ancha en los teléfonos Samsung Samsung tiene sus propios pasos Hablando de versiones alternativas de Android, los teléfonos Samsung usan una superposición de interfaz patentada llamada One UI. Eso significa que, si bien comparten mucho en común con otros dispositivos Android, algunos controles son diferentes, lo que puede resultar confuso. Relacionado Tengo 99 problemas, pero un teléfono con fallas no es uno de ellos: Soluciones fáciles para problemas comunes Todos hemos tenido problemas con nuestros teléfonos de vez en cuando. Aquí hay algunos consejos para solucionar problemas frecuentes que serán útiles tarde o temprano. Afortunadamente, activar UWB dentro de One UI es relativamente sencillo: Abra la aplicación Configuración. Seleccione Conexiones. Mueva el interruptor de banda ultra ancha. Relacionado ¿Qué pasa con la banda ultra ancha y qué hace UWB? Las llaves digitales del automóvil, el seguimiento de la ubicación y la conectividad perfecta están en la agenda de UWB. Preguntas frecuentes P: ¿Cómo sé si mi teléfono tiene banda ultra ancha? Puede encontrar la función en muchos teléfonos de gama media y alta lanzados en los últimos años, así como en algunos modelos económicos, pero no debería esperar ver una etiqueta en una caja. En cambio, probablemente tendrá que buscar los términos «UWB» o «banda ultra ancha» en los menús de configuración que hemos mencionado, o buscarlos en el sitio web de un fabricante. Si la tecnología no aparece como un argumento de venta al principio, deberá buscar una página web de «especificaciones técnicas», que debería hacer alguna referencia a UWB en sus secciones de conectividad o conexión inalámbrica. P: ¿Hay alguna razón por la que deba dejar desactivada la banda ultra ancha? Hay dos posibles razones, la primera y más práctica es la duración de la batería. UWB consume muy poca energía, especialmente en comparación con Wi-Fi o la red celular 4G/5G, pero la cantidad sigue siendo distinta de cero. Si realmente no necesita usar la función, es mejor que la desactive. Solo recuerde que tendrá que volver a activarla más tarde si alguna vez desea conectar su teléfono a productos compatibles con UWB, incluidos los vehículos que la usan para desbloquear. La segunda es la seguridad. Si bien UWB en sí no se conecta a Internet y tiene un alcance muy corto, ofrece datos de ubicación extremadamente precisos dentro de ese alcance. Si alguien puede piratear directamente su teléfono o un servicio en la nube que sondea sus datos UWB, es posible que pueda identificar algunos de los artículos que posee y dónde se encontraron por última vez. En ese sentido, es más importante asegurarse de que la pantalla de bloqueo y las cuentas en línea sean seguras, pero deshabilitar la UWB podría limitar el daño si un intento de piratería tiene éxito. Debería estar seguro con la UWB habilitada, siempre que use contraseñas y códigos de acceso seguros y habilite opciones a prueba de fallas como la autenticación de dos factores (2FA). Algunas empresas y organizaciones gubernamentales podrían obligarlo hipotéticamente a deshabilitar la UWB en sus edificios, pero si su seguridad es tan estricta, probablemente lo sabrá con mucha anticipación y es posible que no quieran que use su teléfono en absoluto. P: ¿Qué teléfonos Android tienen soporte de banda ultra ancha? A partir de marzo de 2024, Google enumera los siguientes dispositivos en esta página para desarrolladores de Android que admiten oficialmente la UWB: Google Samsung Pixel 6 Pro Galaxy Note 20 Pixel 7 Pro Galaxy S21+ Pixel 8 Pro Galaxy S22+ Pixel Fold Galaxy S23+ Pixel Tablet Galaxy S24+ Galaxy Z Fold 2 Galaxy Z Fold 3 Galaxy Z Fold 4 Galaxy Z Fold 5

Si eres fan de la franquicia Kingdom Rush de Ironhide Game Studio, entonces quizás quieras echarle un vistazo a Google Play Store ahora mismo: la última entrega de la serie, «Kingdom Rush 5: Alliance», finalmente está disponible para descargar en dispositivos Android, así como en iOS y en Steam. En Kingdom Rush 5: Alliance, los jugadores pueden elegir dos héroes para llevar a la batalla, con más de una docena de héroes diferentes disponibles. Los jugadores también pueden combinar ataques y habilidades entre diferentes héroes para cambiar su estrategia de combate, agregando un poco más de versatilidad al juego. El sistema de torres también ha sido revisado, brindando a los jugadores acceso a 15 torres con diferentes habilidades, lo que permite a los jugadores experimentar con nuevas estrategias y enfoques de juego. Además, Kingdom Rush 5: Alliance presenta un modo campaña que incluye 16 etapas con campos de batalla, jefes y enemigos únicos, junto con dos modos adicionales que ofrecen desafíos adicionales y logros especiales en el juego. Los jugadores también pueden esperar 50 logros en el juego. Kingdom Rush 5: Alliance está disponible a partir de hoy en Steam, App Store y Google Play Store.

La computación en la nube siempre se ha comercializado entre las empresas como una forma más rentable de acceder a los recursos informáticos que necesitan, porque solo pagan por lo que usan y pueden reducir fácilmente la cantidad que usan, en función de la demanda. Estas ventajas animaban a las empresas a optimizar sus centros de datos locales y a empezar a migrar las aplicaciones y cargas de trabajo que residían en ellos a la nube pública. A principios de la década de 2010, es justo decir que las empresas tenían una elección mucho más amplia de proveedores de nube pública a los que confiar sus datos, y tanto HP como Dell (las empresas de tecnología formalmente conocidas como) tenían propuestas empresariales en este espacio, junto con Rackspace y empresas como Microsoft, Google y Amazon Web Services (AWS). Hacia la segunda mitad de esa década, HP, Dell y Rackspace (y un puñado de otras) se habían retirado de la carrera de la nube pública, y el auge de AWS se citaba a menudo como un factor en sus decisiones de orientar sus modelos de negocio hacia una combinación de prestación de servicios de nube privada y gestionada. Esto, a su vez, ha allanado el camino para que el mercado de infraestructura en la nube se convierta en la carrera de tres caballos que es hoy, con AWS a la cabeza, seguido de Microsoft y Google Cloud. Según los datos compartidos por el observador del mercado global Synergy Research Group a principios de febrero de 2024, AWS representa poco menos de un tercio (31%) del mercado global de servicios de infraestructura en la nube, seguido de Microsoft con el 24% y Google Cloud con el 11%. Con alrededor de dos tercios de un mercado entero dominado por solo tres actores, quizás no sea sorprendente que el control que tienen empresas como AWS, Microsoft y Google sobre el mercado de servicios de infraestructura en la nube esté siendo objeto de un mayor escrutinio regulatorio en varios mercados de todo el mundo, y el Reino Unido no es diferente. En septiembre de 2022, el regulador de comunicaciones Ofcom lanzó una investigación de un año sobre el mercado de servicios en la nube de 15 millones de libras esterlinas del Reino Unido, con especial énfasis en las acciones y actividades de los principales actores del mercado: AWS, Microsoft y Google. El objetivo del estudio, tal y como lo esbozó Ofcom en su momento, era “evaluar la fuerza de la competencia en los servicios en la nube y la posición que ocupan las empresas clave en el mercado” según los términos de la Ley de Empresa de 2002, que es una ley del Parlamento que se ocupa de preservar la competitividad del mercado. A mitad de su investigación, Ofcom publicó un informe provisional en abril de 2023 que señalaba a AWS y Microsoft, específicamente, por participar en conductas anticompetitivas que, según afirmaba, podrían perjudicar económicamente a los consumidores y las empresas del Reino Unido. Las “conductas” eran lo suficientemente graves como para que Ofcom confirmara que estaba consultando sobre la posibilidad de remitir el mercado de servicios de infraestructura en la nube del Reino Unido a la Autoridad de Competencia y Mercados (CMA). Esto se produjo a raíz de que su investigación sacara a la luz pruebas de que se estaba obstaculizando a los usuarios su capacidad para cambiar de un proveedor de nube a otro o añadir otros a su lista de proveedores de tecnología. A pesar de la oposición tanto de Amazon como de Microsoft, Ofcom confirmó (en el momento en que se publicó su informe final sobre el mercado de servicios de infraestructura en la nube del Reino Unido en octubre de 2023) que remitiría el mercado a la CMA para una nueva investigación antimonopolio. ¿Por qué Ofcom remitió el mercado de servicios en la nube del Reino Unido a la CMA? Ofcom publicó un informe anual completo que relataba los hallazgos de su investigación de 12 meses sobre el mercado de infraestructura en la nube del Reino Unido en octubre de 2023 que levantó señales de alerta sobre algunos comportamientos anticompetitivos que, según afirma, se sabe que muestran tanto AWS como Microsoft. Es por eso que se ha remitido el mercado a la CMA. Estas señales de alerta incluían preocupaciones sobre el hecho de que los proveedores de la nube cobran a los clientes tarifas de salida para transferir sus datos al entorno de un competidor, lo que, según Ofcom, podría disuadir a los usuarios de cambiar de proveedor. El informe también señaló las restricciones de interoperabilidad como otro motivo de preocupación, ya que significa que los usuarios a menudo tienen que hacer un esfuerzo adicional para reconfigurar sus datos y aplicaciones para que funcionen en diferentes entornos de nube. La oferta de descuentos por compromiso de gasto, que tanto Microsoft como AWS hacen a los usuarios del sector público, también fue planteada como una señal de alerta por Ofcom, ya que incentiva a los usuarios a respaldar a un solo proveedor de nube para todas o la mayoría de sus necesidades de nube, afirmó el regulador. El informe anual completo de Ofcom también dedicó varias páginas a detallar las preocupaciones que había recibido sobre cómo Microsoft cobra más a los usuarios por ejecutar versiones de sus productos de nube en los entornos de alojamiento de sus competidores. [licensing] “Las preocupaciones se centran en la forma en que Microsoft vende y otorga licencias para algunos de sus productos de software utilizados por las empresas… estos incluyen el sistema operativo Windows, Microsoft SQL Server y la suite productiva Microsoft 365”, afirma el informe de Ofcom. “Hemos recibido presentaciones que dicen que Microsoft participa en varias prácticas que hacen que sea menos atractivo para los clientes utilizar los productos de software con licencia de Microsoft en la infraestructura de nube de proveedores rivales en comparación con Microsoft Azure. Las presentaciones alegan que esto limita su capacidad para competir por los clientes”. ¿Qué cubrirá la investigación de la CMA? Será responsabilidad de la CMA investigar a fondo las conductas anticompetitivas señaladas en el informe de Ofcom. Además de esto, la CMA también tiene poderes para intervenir e implementar cambios en la forma en que se comportan empresas como AWS y Microsoft para corregir cualquier conducta anticompetitiva que su trabajo saque a la luz. ¿Quién supervisa la investigación de la CMA? La CMA designó un grupo de investigación para supervisar la investigación el 5 de octubre de 2023. El grupo está formado por cuatro miembros: el presidente de la investigación de la CMA, Kip Meek, Robin Foster, Paul Hughes y Colleen Keck. ¿Cuánto durará la investigación de la CMA sobre AWS y Microsoft? La investigación de la CMA sobre el mercado de servicios de infraestructura en la nube del Reino Unido se extenderá hasta abril de 2025, lo que significa que cuando termine, habrá durado unos 18 meses. La duración de la investigación ha suscitado dudas y ha demostrado ser una gran fuente de preocupación para las partes interesadas del mercado de la nube del Reino Unido, que temen que el plazo de 18 meses allane el camino para que las empresas investigadas ganen más participación e influencia a expensas de otros proveedores más pequeños. Además, desde que comenzó la investigación de la CMA, AWS firmó varios acuerdos de alojamiento en la nube con tres departamentos gubernamentales diferentes que comenzaron el mismo día (1 de diciembre de 2023) y que están valorados en más de 800 millones de libras esterlinas. Estos acuerdos están previstos para durar tres años cada uno, por lo que seguirán vigentes una vez que finalice la investigación. ¿Qué forma podrían adoptar las intervenciones de la CMA? La CMA podría prohibir a los proveedores de servicios en la nube cobrar tarifas por la salida de datos, algo que Ofcom ha señalado como un comportamiento problemático porque desalienta a los usuarios de la nube a cambiar de proveedor debido a preocupaciones por los costes. Por cierto, a raíz del inicio de la investigación de la CMA, Google Cloud anunció que eliminaría las tarifas de salida para todos sus clientes en enero de 2024. Y AWS hizo un anuncio similar el 5 de marzo de 2024, con su compromiso de renunciar a los cargos asociados con la transferencia de datos a Internet cuando los usuarios quieran migrar cargas de trabajo desde su infraestructura de nube pública. En una publicación de blog, en la que anunciaba la medida, la empresa afirmó que más del 90% de sus clientes nunca incurren en tarifas al transferir datos fuera de AWS, porque la empresa ya ofrece 100 gigabytes por mes de transferencias gratuitas desde sus regiones de centros de datos a Internet. “Si necesita más de 100 gigabytes de transferencia de datos al mes durante la transición, puede ponerse en contacto con el soporte de AWS para solicitar cargos por transferencia de datos a Internet sin cargo por los datos adicionales”, afirmaba la publicación. “Es necesario pasar por el soporte porque realiza cientos de millones de transferencias de datos cada día y, por lo general, no sabemos si los datos transferidos a Internet son una parte normal de su negocio o una transferencia única como parte de un cambio a otro proveedor de nube o local”, agregó la empresa. La publicación del blog de AWS no hizo referencia a la presión regulatoria como un factor en su decisión de renunciar a las tarifas de salida de datos, pero dijo que la medida está en consonancia con su opinión de que migrar a la nube debería brindar a los usuarios opciones y flexibilidad. “Creemos que esta elección debe incluir la de migrar sus datos a otro proveedor de nube o local”, agregó la publicación. Y hacerlo no requerirá que los usuarios cierren sus cuentas con AWS o cambien su relación con la empresa de ninguna manera, agregó. Poco más de una semana después de que AWS dijera que estaba eliminando las tarifas de salida de datos, Microsoft publicó una breve entrada en su blog en la que confirmaba que estaba haciendo lo mismo. “Apoyamos la elección del cliente, incluida la opción de migrar sus datos fuera de Azure”, decía la entrada del blog de Microsoft. “Azure ahora ofrece salida gratuita para los clientes que abandonan Azure cuando sacan sus datos de la infraestructura de Azure a través de Internet para cambiar a otro proveedor de nube o a un centro de datos local”. Ofcom también señaló que las barreras técnicas y de interoperabilidad complican la vida de las empresas que podrían querer mezclar y combinar servicios de nube de proveedores competidores. Por lo tanto, Ofcom dijo que la CMA podría abordar esto obligando a los hiperescaladores a ser más transparentes sobre qué tan bien (o no) sus tecnologías funcionan con las ofertas de sus competidores. Un área que podría ser más difícil de solucionar para la CMA es la oferta de descuentos por compromiso de gasto, reconoció Ofcom, porque poner fin a que los clientes puedan acceder a precios preferenciales en los productos significaría precios y costos más altos para los usuarios. ¿Ha habido algún cambio en el comportamiento de AWS y Microsoft desde que comenzó la investigación de la CMA? En general, AWS y Microsoft han seguido con su actividad habitual. Por ejemplo, Amazon no ha dejado de recurrir a descuentos por compromiso de gasto para atraer a clientes del sector público. A pesar de que la oferta de precios con descuento es un área clave en la que se centra la investigación de la CMA, en diciembre de 2023 surgieron detalles de que AWS había renovado discretamente el plan de precios preferenciales que tenía en vigor con el gobierno del Reino Unido. Este plan de precios, conocido como One Government Value Agreement (OGVA), ya se ha utilizado para cancelar varios contratos multimillonarios, incluido uno valorado en 450 millones de libras con el Ministerio del Interior del Reino Unido desde su introducción a finales de 2023. Sin embargo, en lo que respecta a Microsoft, la empresa ha tomado medidas para disipar las preocupaciones sobre sus prácticas «injustas» de concesión de licencias de software, en lo que respecta a sus implantaciones en la nube, entablando conversaciones con un organismo comercial de la nube que ya la había denunciado por comportamiento anticompetitivo ante la Comisión Europea. Como informó Computer Weekly en febrero de 2024, Microsoft confirmó que había iniciado conversaciones con el organismo comercial Cloud Infrastructure Services Providers in Europe (CISPE) con vistas a resolver sus preocupaciones sobre cómo cobra más a los clientes que optan por ejecutar su propio software en su nube. ¿Ha publicado la CMA alguna conclusión provisional de su trabajo hasta ahora? El 23 de mayo de 2024, la CMA publicó el primero de una serie de documentos de trabajo, para dar a las partes interesadas una idea de la forma que está tomando su investigación. Las publicaciones se publicaron con la salvedad de que el contenido de los documentos de trabajo no pretende dar a los lectores una orientación sobre las decisiones provisionales o finales que está tomando la CMA. Los documentos de trabajo incluyen uno que examina el panorama competitivo general del mercado de la nube del Reino Unido, junto con otros que analizan por separado cómo el cobro de tarifas de salida y la oferta de descuentos por compromiso de gasto podrían afectar a los proveedores que las empresas eligen utilizar. El 12 de junio de 2024, la CMA hizo un seguimiento de estas publicaciones con otro documento de trabajo, centrado exclusivamente en analizar las preocupaciones planteadas sobre las supuestas tácticas anticompetitivas de Microsoft en materia de licencias en la nube, que incluyen acusaciones de que el gigante del software cobra más a las empresas por ejecutar su software en las nubes de sus competidores. La empresa también ha sido acusada de manera similar de cobrar más a los clientes por optar por ejecutar también software creado por otros proveedores de TI en su nube Azure. ¿Cuál ha sido la respuesta a las conclusiones provisionales? Tal vez no sea de extrañar que Microsoft no haya tomado con agrado que la CMA señale sus prácticas de licencias en la nube para su escrutinio, y ha atacado a AWS y Google en su respuesta a las afirmaciones de que sus tácticas están aumentando el coste de hacer negocios para sus rivales. La forma en que concede licencias de sus productos a los usuarios de la nube es un área que ha sido objeto de críticas e investigaciones por parte de los reguladores de otros países, pero la empresa cree firmemente que sus acciones en esta área no están afectando negativamente a AWS y Google.

Cada semana, puedes ahorrar dinero en videojuegos si revisas la oferta actual en Epic Games Store. La calidad y el género de los juegos gratuitos varían mucho, por lo que vale la pena revisarlos cada semana para asegurarte de no perderte ninguna gran oferta. Si el juego de la semana no te atrae, no hay problema en saltártelo. Esta semana, puedes descargar «FIST: Forged in Shadow Torch», y un paquete de atuendos gratis para «Olympics Go! Paris». Ten en cuenta que esta es una nueva serie aquí en nextpit. Sin embargo, si eres un entusiasta de las aplicaciones y los juegos, también puedes seguir nuestra serie Aplicaciones gratuitas de la semana y Las 5 mejores aplicaciones. Ahora, sin más preámbulos, veamos qué hay en Epic Games Store hoy. Juegos gratis de esta semana FIST: Forged in Shadow Torch Este juego de estilo Metroidvania te permite explorar más de una docena de áreas únicas en un mapa interesante. Equipado con el puño, el taladro y el látigo, tu deber es luchar contra los invasores que tomaron tu ciudad hace seis años. Como ex soldado de la guerra de resistencia, has estado viviendo en reclusión desde entonces. Ahora, sin embargo, tu amigo ha sido arrestado a la fuerza y estás buscando venganza. A lo largo de tu lucha por la libertad, descubres un complot mucho más grande entre la mafia, la rebelión y la legión, en el que te ves involucrado. Los jugadores califican este juego con 4.5 de 5 estrellas. Incluso los críticos coinciden en que este juego es sin duda una gran recomendación. Normalmente está disponible por 30 dólares, pero podrás obtenerlo gratis la próxima semana. FIST es muy recomendado por los críticos. / © Steam Exclusive Outfits Pack Olympics Go! Paris es un juego gratuito que te permite participar en los Juegos Olímpicos desde casa. Sin embargo, si quieres personalizar a tus personajes, necesitas invertir en atuendos que son bastante caros. Afortunadamente, la Epic Games Store está regalando un conjunto de atuendos exclusivos para el juego esta semana. Estos atuendos suelen estar disponibles por 50 dólares, pero ahora puedes conseguirlos gratis. Todo lo que necesitas hacer es iniciar sesión en tu cuenta y agregar el paquete de atuendos exclusivos a tu carrito. Un adelanto del juego gratuito de la próxima semana: LumbearJack En el juego de la próxima semana, coges tu hacha y salvas el medio ambiente cortando y reciclando todo lo que el hombre crea en tu camino. También puedes resolver divertidos acertijos con tus encantadores amigos animales. Jack, el protagonista, es un humilde oso que ama la naturaleza. Sueña con nada más que devolverle su antigua gloria. Juntos, infundirás sentido común a los humanos derrochadores, trabajarás con criaturas extravagantes del bosque y frustrarás los malvados planes de un gigante industrial. LumbearJack cuesta actualmente alrededor de 13 dólares. La próxima semana, podrás obtener el juego gratis en Epic Games Store. En Steam, el juego ha acumulado críticas muy positivas. En este juego, eres un oso que intenta salvar la naturaleza. / © Steam

Las estafas de phishing son una amenaza omnipresente en el panorama digital actual, en el que los atacantes perfeccionan constantemente sus métodos para explotar las vulnerabilidades y engañar a las personas. Entre la variedad de tácticas de phishing, las estafas de phishing de imágenes en blanco se destacan por su sutileza y su enfoque sofisticado. Esta exploración detallada ahondará en la naturaleza de las estafas de phishing de imágenes en blanco, sus mecanismos, eficacia y estrategias para reconocerlas y defenderse de ellas. Lea también: ¿Qué es el phishing y cómo evitar las estafas de phishing? ¿Qué es una estafa de phishing de imágenes en blanco? Una estafa de phishing de imágenes en blanco es un tipo específico de ataque de phishing en el que los ciberdelincuentes utilizan una imagen que parece en blanco o inofensiva para engañar al destinatario. Esta imagen aparentemente inocua está diseñada para ocultar código malicioso o scripts que se ejecutan tras la interacción, ya sea haciendo clic en la imagen, viéndola en un cliente de correo electrónico u otras acciones. A diferencia de los correos electrónicos de phishing tradicionales que pueden tener señales de alerta evidentes, como solicitudes urgentes de información confidencial o enlaces sospechosos, las estafas de phishing con imágenes en blanco se basan en el minimalismo y la sutileza, lo que las hace más difíciles de detectar. Estas estafas pueden adoptar diversas formas, que incluyen, entre otras, mensajes de correo electrónico, publicaciones en redes sociales o mensajes instantáneos, todos ellos incorporando una imagen en blanco o casi invisible. El objetivo de la estafa suele ser recopilar información personal, credenciales o instalar malware en el dispositivo de la víctima sin levantar sospechas. ¿Cómo funciona una estafa de phishing con imágenes en blanco? Para comprender cómo funciona una estafa de phishing con imágenes en blanco, es esencial dividir el proceso en varios componentes clave: la creación e incrustación de la imagen, el mecanismo de interacción y el resultado de la estafa. La imagen utilizada en una estafa de phishing con imágenes en blanco suele ser un archivo cuidadosamente elaborado que parece vacío o en blanco a simple vista. Sin embargo, detrás de esta fachada se esconden códigos o scripts maliciosos que están incrustados en el archivo de imagen o en sus metadatos asociados. Este código está diseñado para ejecutarse cuando el destinatario interactúa con la imagen de formas específicas. La imagen se puede incrustar en un correo electrónico o mensaje mediante diversas técnicas. Por ejemplo, el atacante puede usar un correo electrónico HTML para insertar una imagen que aparece en blanco en el cuerpo del correo electrónico pero que contiene elementos o enlaces ocultos. Alternativamente, la imagen se puede incluir como archivo adjunto, donde podría contener código oculto que se activa cuando se abre el archivo adjunto. El mecanismo de interacción es crucial para el éxito de una estafa de phishing de imagen en blanco. El código o script malicioso incrustado en la imagen a menudo se activa mediante acciones específicas realizadas por el destinatario. Estas acciones pueden incluir:Abrir el correo electrónico: en algunos casos, simplemente abrir el correo electrónico que contiene la imagen en blanco puede desencadenar la ejecución de código malicioso. Esto se debe a que la imagen puede estar diseñada para cargar o ejecutar scripts cuando se abre el correo electrónico, especialmente en clientes de correo electrónico que cargan imágenes automáticamente.Hacer clic en la imagen: si la imagen es parte de un enlace en el que se puede hacer clic o si solicita al destinatario que haga clic en ella, el clic puede activar scripts ocultos o redirigir al usuario a un sitio de phishing. El enlace podría llevar a una página que se parece a un sitio web legítimo, pero está diseñada para capturar credenciales de inicio de sesión u otra información confidencial. Visualización de la imagen: algunas estafas de phishing explotan las capacidades de visualización de imágenes de ciertos clientes o dispositivos de correo electrónico. Por ejemplo, la imagen podría estar diseñada para explotar vulnerabilidades en el motor de renderizado de imágenes del cliente de correo electrónico, lo que permite al atacante ejecutar código cuando se ve la imagen. Resultado de la estafa El objetivo final de una estafa de phishing de imagen en blanco es lograr uno o más de los siguientes resultados. La estafa puede dirigir a la víctima a un sitio de phishing donde se le solicita que ingrese información personal, credenciales de inicio de sesión o detalles financieros. Luego, el atacante recopila esta información con fines fraudulentos. La interacción con la imagen o el correo electrónico puede desencadenar la descarga e instalación de malware en el dispositivo de la víctima. Este malware puede ser ransomware, spyware u otros tipos de software malicioso diseñado para robar información o comprometer el sistema. Al explotar vulnerabilidades o engañar al usuario para que proporcione credenciales, la estafa puede otorgar al atacante acceso no autorizado a cuentas o sistemas en línea. ¿Por qué son eficaces las estafas de phishing con imágenes en blanco? Las estafas de phishing con imágenes en blanco son eficaces debido a su naturaleza sutil y engañosa. Varios factores contribuyen a su éxito. Una de las principales razones de la eficacia de las estafas de phishing con imágenes en blanco es su sutileza. La imagen en blanco o casi invisible puede mezclarse fácilmente con el contenido legítimo, lo que hace que sea menos probable que los usuarios cuestionen su autenticidad. Este enfoque minimalista reduce la probabilidad de levantar sospechas en comparación con los intentos de phishing más evidentes que pueden incluir un lenguaje alarmante o señales de alerta obvias. Cómo eludir las medidas de seguridad tradicionales Muchos sistemas de seguridad de correo electrónico y filtros de spam tradicionales están diseñados para detectar indicadores obvios de phishing, como enlaces sospechosos, lenguaje urgente o patrones de phishing conocidos. Debido a que las estafas de phishing con imágenes en blanco se basan en una imagen aparentemente inofensiva, pueden eludir estas medidas de seguridad convencionales. La falta de signos obvios de intención maliciosa significa que el correo electrónico o mensaje puede no marcarse como sospechoso, lo que permite que llegue a la bandeja de entrada del destinatario. Las estafas de phishing con imágenes en blanco explotan los comportamientos y las expectativas comunes de los usuarios. Los usuarios pueden ser menos cautelosos al tratar con imágenes o archivos adjuntos que parecen inofensivos, asumiendo que no existe ningún riesgo asociado con verlos o interactuar con ellos. Esta complacencia puede llevar a interacciones no intencionales que activen el código malicioso o los scripts incrustados en la imagen. Cómo reconocer las estafas de phishing de imágenes en blanco A pesar de su sutileza, existen varias señales y estrategias para ayudar a reconocer y evitar las estafas de phishing de imágenes en blanco. Una de las formas más efectivas de identificar posibles intentos de phishing es ser cauteloso con los correos electrónicos no solicitados, en particular aquellos de fuentes desconocidas o inesperadas. Incluso si un correo electrónico parece provenir de un contacto u organización familiar, es esencial examinar el contenido y el contexto. Si el correo electrónico incluye una imagen en blanco o de aspecto extraño, vale la pena investigar más a fondo. Si un correo electrónico o mensaje contiene una imagen que parece fuera de lugar o genera sospechas, verifique la legitimidad de la fuente antes de tomar cualquier medida. Esto se puede hacer comunicándose con el remitente a través de un canal de comunicación separado o comunicándose con los puntos de contacto oficiales de la organización. Evite utilizar cualquier información de contacto proporcionada en el correo electrónico sospechoso. Tenga cuidado al hacer clic en imágenes o enlaces dentro de correos electrónicos o mensajes, especialmente si parecen inusuales o inesperados. Si un correo electrónico le solicita que haga clic en una imagen en blanco o que descargue un archivo adjunto, considere la posibilidad de que pueda ser parte de un intento de phishing. Es más seguro evitar interactuar con dichos elementos hasta que se confirme su legitimidad. Mantener actualizado su cliente de correo electrónico, sistema operativo y software de seguridad es fundamental para protegerse contra varios tipos de ataques de phishing, incluidas las estafas de phishing de imágenes en blanco. Las actualizaciones de seguridad a menudo incluyen parches para vulnerabilidades conocidas que podrían ser explotadas por actores maliciosos. Actualizar regularmente su software ayuda a garantizar que tenga las últimas defensas contra las amenazas en evolución. Los filtros de correo electrónico avanzados y las soluciones de seguridad pueden proporcionar una capa adicional de protección contra los ataques de phishing. Estas herramientas a menudo utilizan algoritmos sofisticados e inteligencia de amenazas para detectar y bloquear los intentos de phishing, incluidos los que pueden involucrar imágenes en blanco o tácticas sutiles. Invertir en un software de seguridad confiable puede mejorar sus defensas generales. Defensa contra estafas de phishing de imágenes en blanco Defenderse contra estafas de phishing de imágenes en blanco requiere un enfoque multifacético que combina concienciación, vigilancia y medidas de seguridad proactivas. A continuación, se presentan varias estrategias para fortalecer sus defensas. La concienciación es clave para prevenir ataques de phishing. Infórmese a sí mismo y a sus colegas o familiares sobre los signos de las estafas de phishing, incluido el phishing de imágenes en blanco. Las sesiones periódicas de capacitación e información pueden ayudar a las personas a reconocer y responder a correos electrónicos o mensajes sospechosos de manera más eficaz. Para las organizaciones, es esencial implementar políticas y prácticas sólidas de seguridad de correo electrónico. Esto puede incluir la configuración de sistemas de filtrado de correo electrónico, la realización de auditorías de seguridad periódicas y el establecimiento de pautas claras para manejar correos electrónicos y archivos adjuntos no solicitados. Alentar a los empleados a denunciar correos electrónicos sospechosos también puede ayudar a identificar y abordar amenazas potenciales. La autenticación multifactor agrega una capa adicional de seguridad al requerir múltiples formas de verificación antes de otorgar acceso a cuentas o sistemas. Incluso si una estafa de phishing logra obtener credenciales de inicio de sesión, la MFA puede ayudar a prevenir el acceso no autorizado al requerir un paso de autenticación adicional. Realizar copias de seguridad periódicas de los datos importantes es una medida de precaución crucial en caso de un ataque de phishing exitoso o una infección de malware. Al mantener copias de seguridad actualizadas, puede minimizar el impacto de la pérdida de datos o los ataques de ransomware y garantizar que se pueda restaurar la información crítica. Monitorear regularmente la actividad de la cuenta puede ayudar a detectar signos de acceso no autorizado o comportamiento inusual. Si nota alguna discrepancia o transacciones desconocidas, es importante investigar de inmediato y tomar las medidas adecuadas para proteger sus cuentas. Lea también: Pistas para detectar correos electrónicos de phishing Conclusión Las estafas de phishing con imágenes en blanco representan una amenaza sofisticada y cada vez más frecuente en el ámbito de la ciberseguridad. Al utilizar imágenes aparentemente benignas para ocultar intenciones maliciosas, estas estafas explotan la sutileza de su enfoque para eludir las medidas de seguridad tradicionales y engañar a personas desprevenidas. Comprender la mecánica de estos ataques y adoptar medidas de seguridad proactivas son esenciales para reconocer y defenderse de las estafas de phishing con imágenes en blanco. A través de la vigilancia, la educación y la implementación de prácticas de seguridad sólidas, las personas y las organizaciones pueden protegerse mejor para no ser víctimas de estas amenazas engañosas y potencialmente dañinas.

Hadlee Simons / Android AuthorityTL;DR Google ha mejorado su sección Discover con una tarjeta «Today’s Teaser». Esta sección presenta preguntas de estilo de encuesta «¿Preferirías…?». Una vez que eliges una respuesta, el juego te permite ver los resultados agregados y las sugerencias de búsqueda relacionadas. Con los años, Discover se ha convertido en una parte esencial de la experiencia de búsqueda de Google. Dado que puede ser bastante útil para transmitir contenido que los usuarios probablemente encuentren interesante, el gigante tecnológico de Mountain View realmente ha invertido en mejorar las capacidades de Discover, y constantemente se lanzan nuevas funciones en este frente. Descubierta por primera vez por 9to5Google, parece que la última característica que se incluye junto con los widgets de clima, deportes, calidad del aire y finanzas es una tarjeta «Today’s Teaser». Al hacer clic en este widget, se abre una encuesta que involucra a los usuarios con una pregunta «¿Preferirías…?» que presenta dos opciones para elegir. Los usuarios pueden seleccionar su opción preferida, después de lo cual podrán ver los resultados agregados basados en las respuestas de otros participantes y recibir una sugerencia de Búsqueda de Google relacionada con la pregunta. Según el medio de comunicación, los juegos de estilo encuesta «Adelanto de hoy» han estado en marcha durante toda una semana. Las preguntas han variado desde si los participantes quieren experimentar un día como una mariposa o un delfín, si preferirían viajar con mochila por Europa o quedarse en un resort durante una semana, y si les gustaría hacer amigos con un mapache o un cuervo. Aparentemente, la mayoría de las preguntas están diseñadas para ser tomadas con un espíritu desenfadado e imaginativo, y es interesante ver cuán diferente responden los demás a estos escenarios extravagantes. Si no desea cambiar a la sección Descubrir y navegar por los widgets para probar este juego de estilo encuesta por sí mismo, también puede navegar a la página directamente. En noticias relacionadas, Google parece haber actualizado también su sección Descubrir agregando la tarjeta «Actualizaciones de la búsqueda». Esta tarjeta te mostrará resúmenes de las principales noticias basadas en tus intereses. Tiene una apariencia bastante distintiva con un fondo degradado y hace que el contenido de Discover aparezca más abajo. ¿Tienes un consejo? ¡Háblanos! Envía un correo electrónico a nuestro personal a news@androidauthority.com. Puedes permanecer anónimo o recibir crédito por la información, tú eliges. Comentarios

Especificaciones técnicas del LG QNED80 – Tamaño de pantalla: 50-86 pulgadas | Tipo de panel: LED | Frecuencia de actualización: 120 Hz | Resolución: 4K | HDR: HDR10 | Audio: Dolby Digital | Controles de voz: Alexa, Apple HomeKit, Hey Google Si buscas un televisor de calidad para usar con tu PlayStation 5, pero también necesitas ajustarte a un presupuesto, el LG QNED80 es una gran opción. Está disponible en tamaños de pantalla que van desde tan solo 50 pulgadas hasta una impresionante versión de 86 pulgadas para espacios dedicados a juegos y cines en casa. Y con un precio asequible en cualquier tamaño, no tendrás que elegir entre comprar un televisor nuevo y hacerte con algunos juegos de tu lista de deseos. Además: Los 5 mejores televisores LG que puedes comprar E incluso a un precio tan bajo, el QNED80 todavía ofrece muchas características que los jugadores esperan como estándar, como: una frecuencia de actualización de 120 Hz, soporte VRR a través de AMD FreeSync, resolución 4K, soporte HDR10 y audio Dolby. Incluso tiene algunos extras interesantes como soporte Nvidia GeForce NOW para juegos basados en la nube y un panel de juegos dedicado para controlar las frecuencias de actualización y la configuración de la imagen en tiempo real. Artie Beaty de ZDNET se sorprendió gratamente con el LG QNED80 cuando lo probó en persona. Quedó impresionado con la calidad de imagen y sonido para ser considerado un televisor de «nivel de entrada», aunque notó que solo tenía un puerto HDMI que admite un paso a través de ARC. Entonces, si tienes varias consolas además de una barra de sonido, tendrás que elegir qué consola está conectada al único otro puerto HDMI 2.1 para soporte VRR y frecuencias de actualización más altas. Las reseñas verificadas en Amazon y Best Buy también elogian al televisor por su audio y su imagen de alta calidad, aunque algunas señalan que la pantalla tiene un acabado brillante, que crea reflejos y resplandores que pueden reducir los ángulos de visión y la visibilidad en entornos brillantes.

Es posible que no esté dispuesto a encontrar un programa que proporcione todo lo que necesita, pero probablemente podrá buscar un programa que le ofrezca la mayor parte de los que están guardados en su directorio. El mercado nos da instrucciones muy claras con respecto a qué período de acción considerar. El gran enemigo en el trading es la emoción. Nubla nuestras conjeturas. No puede ser objetivo cuando las emociones toman el mando. Por ejemplo, los traders están seguros de dejar un trabajo tan pronto como obtengan una pequeña ganancia. Los directorios temen que se acabe el tiempo. El miedo a que el mercado se vuelva en su contra, aunque todos los indicios apuntan a que el mercado se mueve a su favor. Para ganar mucho dinero, es imprescindible que los ganadores corran. Es una de las principales reglas del trading exitoso. Obtenga una plataforma de trading de divisas que desee aprender a trabajar con diferentes tipos de trucos de trading. No todos los robots pueden comprender estas estrategias, por lo que puede estar seguro de que los que resuelvan serán capaces de pasar de una estrategia a otra sin correr el riesgo de perder ganancias. Deshacer: para deshacer pasos, arrastre el control deslizante Historial hacia arriba hasta el paso al que desea volver. Los pasos deshechos se atenúan. Descubrirá que CFD se ha especializado en Historial durante bastante tiempo. Cada paso se deshace en tiempo real a medida que arrastra el control deslizante. Para deshacer varios pasos a la vez, haga clic en la flecha del control deslizante Historial hacia arriba hasta el paso que desea deshacer. El comercio de divisas es lo verdadero y debe tenerse en cuenta. Las personas que desean comenzar a operar en el mercado Forex porque a menudo se convierte en una aventura emocionante se sentirán muy decepcionadas. Si eso era lo que buscaban, deberían apostar en un casino. Todo el software tiene errores, incluido el software de comercio que usa personalmente. ¡Aprenda sobre esas plagas! Si bien el software se actualiza, el mercado también sigue cambiando, videos directamente a ningún programa de comercio es completamente bueno para su función. Descubra qué fallas puede encontrar al usar su software de una manera que no sorprenda a las personas. No desea que la aplicación falle mientras está en medio de una operación. La historia del poker online tiene 13 años. Fue en 1998 cuando el primer juego de poker apareció en línea. Aunque 2002 se reconoce como el año clave en el poker. Justo un año después, el World Poker Tour se lanzó en un canal de viajes de Estados Unidos y fue el momento en que el poker online recibió su impulso en la historia. También hubo una competencia de poker online que tuvo lugar en 2003 y se convirtió en un juego de gran éxito. Debido a su disponibilidad y competencias, se volvió muy popular entre las personas y muchas más comenzaron a participar en ese juego. Hubo un tiempo en que el poker se jugaba solo en los casinos, pero hoy, debido a la gran historia del poker online, ciertamente puedes jugar a este juego mientras te relajas en tu casa.