El HMD Skyline cuenta con una batería de 4.600 mAh, que está un poco por debajo del estándar actual de celdas de 5.000 mAh y funciona con un SoC Snapdragon 7s Gen 2 reciente y supuestamente de bajo consumo. También tiene un panel OLED de tamaño mediano de 6,55 pulgadas. Dicho esto, el Skyline muestra una resistencia subóptima en prácticamente todos los aspectos. La puntuación de usuario activo es de 10:47h y es inferior a la de la mayoría de sus competidores directos. De hecho, solo el Poco F6 Pro muestra resultados inferiores, mientras que el resto de rivales están unos pasos por delante de la nueva oferta de HMD. Y no se trata de una sola prueba, el Skyline parece estar rezagado en casi todos los escenarios: tiempo de llamada, navegación web y reproducción de vídeo. En la prueba de juegos, está casi en la media. Incluso lo comparamos con un par de teléfonos inteligentes con Snapdragon 7s Gen 2, como el Realme 13 Pro+, Realme 12 Pro+ y Edge 50 Fusion, y los tres tienen mejores tiempos de ejecución. Pero en comparación con algunas ofertas de Xiaomi con el mismo SoC, a saber, el Poco X6 o el Redmi Note 13 Pro 5G, el Skyline tiene una resistencia ligeramente mejor, a pesar de su batería más pequeña también. Estén atentos para la revisión completa, ya que hay muchos más hallazgos reservados para ustedes.

Mes: julio 2024 Página 6 de 357

31 de julio de 2024Ravie LakshmananSeguridad web / Cumplimiento La autoridad de certificación (CA) DigiCert advirtió que revocará un subconjunto de certificados SSL/TLS en un plazo de 24 horas debido a un descuido en la forma en que verificó si un certificado digital se emitió al propietario legítimo de un dominio. La empresa dijo que tomará la medida de revocar los certificados que no tengan la Validación de control de dominio (DCV) adecuada. «Antes de emitir un certificado a un cliente, DigiCert valida el control o la propiedad del cliente sobre el nombre de dominio para el que solicita un certificado utilizando uno de los varios métodos aprobados por el CA/Browser Forum (CABF)», dijo. Una de las formas en que esto se hace depende de que el cliente configure un registro CNAME de DNS que contenga un valor aleatorio que le proporcione DigiCert, que luego realiza una búsqueda de DNS para el dominio en cuestión para asegurarse de que los valores aleatorios sean los mismos. Según DigiCert, el valor aleatorio tiene como prefijo un guión bajo para evitar una posible colisión con un subdominio real que utilice el mismo valor aleatorio. Lo que descubrió la empresa con sede en Utah fue que no había incluido el prefijo de guión bajo con el valor aleatorio utilizado en algunos casos de validación basados en CNAME. El problema tiene su origen en una serie de cambios que se implementaron a partir de 2019 para renovar la arquitectura subyacente, como parte de los cuales se eliminó el código que agregaba un prefijo de guión bajo y, posteriormente, se «agregó a algunas rutas en el sistema actualizado», pero no a una ruta que no lo agregó automáticamente ni verificó si el valor aleatorio tenía un guión bajo agregado previamente. «La omisión de un prefijo de guión bajo automático no se detectó durante las revisiones del equipo multifuncional que se realizaron antes de la implementación del sistema actualizado», dijo DigiCert. «Si bien teníamos pruebas de regresión en marcha, esas pruebas no nos alertaron sobre el cambio en la funcionalidad porque las pruebas de regresión se limitaron a los flujos de trabajo y la funcionalidad en lugar del contenido/estructura del valor aleatorio». «Desafortunadamente, no se realizaron revisiones para comparar las implementaciones de valores aleatorios heredados con las implementaciones de valores aleatorios en el nuevo sistema para cada escenario. Si hubiéramos realizado esas evaluaciones, nos habríamos enterado antes de que el sistema no agregaba automáticamente el prefijo de guión bajo al valor aleatorio cuando era necesario». Posteriormente, el 11 de junio de 2024, DigiCert dijo que renovó el proceso de generación de valores aleatorios y eliminó la adición manual del prefijo de guión bajo dentro de los límites de un proyecto de mejora de la experiencia del usuario, pero reconoció que nuevamente no logró «comparar este cambio de UX con el flujo de guión bajo en el sistema heredado». La empresa dijo que no descubrió el problema de incumplimiento hasta «hace varias semanas», cuando un cliente anónimo se comunicó con respecto a los valores aleatorios utilizados en la validación, lo que provocó una revisión más profunda. También señaló que el incidente afecta aproximadamente al 0,4% de las validaciones de dominio aplicables, lo que, según una actualización del informe de Bugzilla relacionado, afecta a 83.267 certificados y 6.807 clientes. Se recomienda a los clientes notificados que reemplacen sus certificados lo antes posible iniciando sesión en sus cuentas de DigiCert, generando una solicitud de firma de certificado (CSR) y volviéndolos a emitir después de pasar la DCV. El desarrollo ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de los EE. UU. (CISA) a publicar una alerta, en la que se indica que «la revocación de estos certificados puede causar interrupciones temporales en los sitios web, servicios y aplicaciones que dependen de estos certificados para una comunicación segura». ¿Le resultó interesante este artículo? Síganos en Twitter y LinkedIn para leer más contenido exclusivo que publicamos.

Se ha resuelto una interrupción global que afectaba a servicios digitales de Microsoft ampliamente utilizados, como el correo electrónico y los juegos, y se ha atribuido a un posible ciberataque y a una respuesta defensiva insuficiente. A continuación, analizamos lo que sucedió, quién se vio afectado y qué medidas deben implementarse para evitar que las empresas se vean afectadas en el futuro. ¿A quién afectó el ciberataque? El incidente, que duró casi 10 horas, tuvo un alcance global y afectó a miles de usuarios. Esta fue la segunda interrupción global significativa en un breve lapso de dos semanas, después de un evento que afectó a alrededor de 8,5 millones de computadoras en todo el mundo. Si se trató de un ciberataque, destaca la necesidad de que todas las industrias se tomen en serio la ciberseguridad y el soporte de TI. Sectores como la atención médica y los viajes se vieron muy afectados debido a una actualización de software defectuosa hace un par de semanas, lo que demuestra que cualquier industria o negocio puede verse afectado, independientemente de su tamaño. ¿Qué causó la interrupción? Las investigaciones iniciales sobre la última interrupción revelaron que probablemente se desencadenó por un ataque de denegación de servicio distribuido (DDoS). Sin embargo, un error en la implementación de medidas defensivas de ciberseguridad amplificó el impacto en lugar de mitigarlo. ¿Qué es un ataque DDoS? Los ataques DDoS están diseñados para saturar los servicios en línea con un tráfico excesivo de Internet, volviéndolos inaccesibles. A pesar de la resiliencia prevista de la infraestructura, la red experimentó interrupciones significativas. ¿Qué servicios se vieron afectados? La interrupción afectó a múltiples servicios, incluidas las plataformas esenciales de computación en la nube y las herramientas de productividad de oficina, interrumpiendo varias organizaciones y sus servicios. Cabe destacar que Cambridge Water, HM Courts and Tribunals Service y NatWest Bank informaron problemas, destacando el amplio impacto de la interrupción en los servicios esenciales y las aplicaciones de cara al cliente. Un requisito para una ciberseguridad más sólida Si bien los problemas técnicos inmediatos se han resuelto y los servicios se han restaurado, el incidente subraya la necesidad crítica de medidas de ciberseguridad sólidas. Las organizaciones deben asegurarse de que sus defensas sean capaces de resistir ataques cibernéticos cada vez más sofisticados, ya que los cibercriminales innovan constantemente los métodos que utilizan para infiltrarse en los datos. El monitoreo continuo y las actualizaciones oportunas no solo se recomiendan, sino que son esenciales para mantener la integridad y la disponibilidad de los servicios digitales. Este incidente sirve como un duro recordatorio de la necesidad de una vigilancia constante ante la evolución de las ciberamenazas. ¿Qué ha dicho Microsoft? Esta interrupción se produjo justo antes de una importante actualización financiera de Microsoft, cuyos servicios en la nube han sido un importante impulsor de las ganancias. A pesar de las recientes desaceleraciones de la demanda, la empresa informó de un notable aumento de los ingresos en su unidad de nube. Sin embargo, la confianza de los inversores se ha visto sacudida debido a un crecimiento más débil de lo esperado, lo que pone de relieve el posible impacto financiero de este tipo de incidentes. Necesita ciberseguridad gestionada En general, este incidente destaca los riesgos constantes del panorama digital y la importancia de mantener marcos de ciberseguridad resistentes y adaptables para protegerse de las ciberamenazas en evolución. Obtenga más información sobre cómo los proveedores como Neuways pueden ayudarle poniéndose en contacto con nosotros aquí o visitando nuestra página de ciberseguridad gestionada para ayudar a reforzar las defensas de su empresa, al tiempo que protege sus datos.

Diez años. Dos países. Múltiples rediseños. Inversión de unos 80 millones de dólares. Y, finalmente, Zero Zero Robotics tiene un producto que dice estar listo para los consumidores, no solo para los aficionados a la robótica: el HoverAir X1. La compañía ha vendido varios cientos de miles de cámaras voladoras desde que el HoverAir X1 comenzó a distribuirse el año pasado. No ha logrado que millones de unidades lleguen a manos de los consumidores (o que vuelen sobre ellos) como a sus fundadores les gustaría ver, pero es un comienzo. «Ha sido como un proyecto de doctorado de 10 años de duración», dice el fundador y director ejecutivo de Zero Zero, Meng Qiu Wang. «El tema de la tesis no ha cambiado. En 2014 miré mi teléfono celular y pensé que si podía tirar las partes que no necesitaba (como la pantalla) y agregar algunos sensores, podría construir un robot diminuto». Hablé por primera vez con Wang a principios de 2016, cuando Zero Zero salió del sigilo con su versión de una cámara voladora (a 600 dólares). Wang había estado trabajando en el proyecto durante dos años. Wang comenzó el proyecto en Silicon Valley, donde él y el cofundador Tony Zhang estaban terminando sus doctorados en informática en la Universidad de Stanford. Luego los dos se mudaron a China, donde los costos de desarrollo son mucho menores. Las cámaras voladoras eran un tema candente en ese momento; la startup Lily Robotics presentó una cámara voladora de 500 dólares a mediados de 2015 (y luego fue acusada de fraude por falsificar su video de demostración), y en marzo de 2016 el fabricante de drones DJI presentó un dron con capacidades de vuelo y seguimiento autónomos que lo convirtieron en un tipo de cámara voladora muy similar al que Wang imaginó, aunque a un alto precio de 1400 dólares. Wang se propuso hacer que su cámara voladora fuera más barata y más fácil de usar que estos competidores al confiar en el procesamiento de imágenes para la navegación, sin altímetro ni GPS. En este enfoque, que ha cambiado poco desde el primer diseño, una cámara mira al suelo y los algoritmos siguen el movimiento de la cámara para navegar. Otra cámara mira hacia adelante, utilizando el reconocimiento facial y corporal para seguir a un solo sujeto. La versión actual, a 349 dólares, hace lo que Wang había imaginado, que es, me dijo, «convertir la cámara en un camarógrafo». Pero, señala, el hardware y el software, y en particular la interfaz de usuario, cambiaron mucho. El tamaño y el peso se han reducido a la mitad; solo pesa 125 gramos. Esta versión utiliza un chipset diferente y más potente, y los controles están a bordo; si bien puede seleccionar modos desde una aplicación de teléfono inteligente, no tiene que hacerlo. Puedo verificar que es lindo (aproximadamente del tamaño de un libro de bolsillo), liviano y extremadamente fácil de usar. Nunca he volado un dron estándar sin ayuda o estrellándolo, pero no tuve problemas para enviar el HoverAir hacia arriba para que me siguiera por la calle y luego aterrizara en mi mano. No es perfecto. No puede volar sobre el agua: el movimiento del agua confunde a los algoritmos que juzgan la velocidad a través de imágenes de video del suelo. Y solo rastrea a las personas; Aunque a muchos les gustaría que rastreara a sus mascotas, Wang dice que los animales se comportan de manera errática, lanzándose hacia arbustos u otros lugares que la cámara no puede seguir. Dado que los algoritmos de navegación autónoma dependen de que la persona filmada evite los objetos y simplemente siga ese camino, tales inmersiones tienden a hacer que el dron se estrelle. Desde la última vez que hablamos hace ocho años, Wang ha pasado por los altibajos de la montaña rusa de las empresas emergentes, recurriendo a la ingeniería por contrato durante un tiempo para mantener viva su empresa. Se ha vuelto filosófico sobre gran parte de la experiencia. Esto es lo que tenía que decir. Hablamos por última vez en 2016. Cuéntame cómo has cambiado. Meng Qiu Wang: Cuando salí de Stanford en 2014 y fundé la empresa con Tony [Zhang]Estaba ansioso, hambriento y apresurado y pensé que estaba listo. Pero retrospectivamente, no estaba listo para comenzar una empresa. Estaba persiguiendo la fama y el dinero, y la emoción. Ahora tengo 42 años, tengo una hija, todo parece más significativo ahora. No soy budista, pero ahora tengo mucho zen en mi filosofía. Estaba tratando con todas mis fuerzas de pasar página para ver el siguiente capítulo de mi vida, pero ahora me doy cuenta de que no hay un próximo capítulo, pasar página en sí es la vida. Se movieron muy rápido en 2016 y 2017. ¿Qué sucedió durante ese tiempo? Wang: Después de salir del sigilo, aumentamos de 60 a 140 personas planeando llevar este producto a la producción en masa. Recibimos una cantidad increíble de atención de los medios, cubiertos por 2.200 medios de comunicación. Fuimos a la CES y parecía que recogimos todos los trofeos que había allí. Y luego Apple vino a nosotros, invitándonos a vender al por menor en todas las tiendas Apple. Fue un gran acontecimiento; Creo que fuimos el primer producto robótico de terceros en hacer demostraciones en vivo en las tiendas de Apple. Producimos unas 50.000 unidades, lo que nos reportó unos 15 millones de dólares en ingresos en seis meses. Luego, una empresa gigante nos hizo una oferta generosa y la aceptamos, pero no funcionó. Sin duda, fue una lección que aprendimos. No puedo decir más al respecto, pero en este momento, si voy por la calle y veo una caja de pizza, no intentaría abrirla; realmente no hay almuerzo gratis. Esta primera versión de la cámara voladora Hover generó mucho entusiasmo inicial, pero nunca despegó del todo. Zero Zero Robotics¿Cómo sobrevivieron después de que ese acuerdo se vino abajo? Wang: Pasamos de 150 a unas 50 personas y nos dedicamos a la ingeniería por contrato. Trabajamos con empresas de drones de juguete y con algunas empresas de productos industriales. Construimos sistemas de visión artificial para drones más grandes. EspañolTrabajamos por contrato durante casi cuatro años, pero seguiste trabajando en cámaras voladoras y lanzaste una campaña de Kickstarter en 2018. ¿Qué pasó con ese producto? Wang: No fue bien. La tecnología no estaba realmente ahí. Completamos algunos pedidos y reembolsamos otros que no pudimos completar porque no pudimos hacer que funcionara el control remoto. Realmente no teníamos suficientes recursos para crear un nuevo producto para una nueva categoría de productos, una cámara voladora, para educar al mercado. Entonces decidimos construir un dron más convencional, nuestro V-Coptr, un bicóptero en forma de V con solo dos hélices, para competir contra DJI. No sabíamos lo difícil que sería. Trabajamos en él durante cuatro años. Los ingenieros clave se fueron por consternación total, perdieron la fe, perdieron la esperanza. Estuvimos tan cerca de la quiebra tantas veces, al menos seis veces en 10 años pensé que no iba a poder pagar la nómina del mes siguiente, pero cada vez tuve mucha suerte y sucedió algo al azar. Nunca dejé de pagar ni un centavo, no por mis habilidades, sino por suerte. Sin embargo, todavía tenemos una parte relativamente saludable del equipo. Y este verano volverá mi primer ingeniero de software. La gente es la mayor riqueza que hemos acumulado a lo largo de los años. Las personas que siguen con nosotros no están aquí por dinero ni por éxito. Nos dimos cuenta de que disfrutamos trabajando juntos en problemas imposibles. Cuando hablamos en 2016, imaginaste la cámara voladora como la primera de una larga línea de productos de robótica personal. ¿Sigue siendo ese tu objetivo? Wang: En términos de estrategia a corto plazo, nos estamos centrando al 100 por ciento en la cámara voladora. Pienso en otras cosas, pero no voy a decir que tengo una empresa de hardware de IA, aunque sí utilizamos IA. Después de 10 años, he dejado de hablar de eso. ¿Aún crees que hay un gran mercado para una cámara voladora? Wang: Creo que las cámaras voladoras tienen el potencial de convertirse en el segundo robot doméstico [the first being the robotic vacuum] que puede entrar en decenas de millones de hogares. Artículos de su sitio Artículos relacionados en la Web

C. Scott Brown / Android Authority¡Bienvenidos a Wallpaper Wednesday! En este resumen semanal, te daremos un puñado de fondos de pantalla de Android que puedes descargar y usar en tu teléfono, tableta o incluso en tu computadora portátil/PC. Las imágenes provendrán de personas aquí en Android Authority y también de nuestros lectores. Todas son de uso gratuito y vienen sin marcas de agua. Los formatos de archivo son JPG y PNG, y proporcionaremos imágenes tanto en modo horizontal como vertical, por lo que estarán optimizadas para varias pantallas. Para ver los muros más nuevos, así como todos los de las semanas anteriores, consulta este enlace de Drive. ¿Quieres enviar el tuyo? Dirígete al final de este artículo. Wallpaper Wednesday: 31 de julio de 2024 ¡Otra semana, otro conjunto de increíbles fondos de pantalla de Android para que compartas! Recuerda que siempre estamos buscando envíos de nuestros lectores. ¡Ve al final de este artículo para descubrir cómo puedes hacer que una de tus imágenes aparezca en un próximo Wallpaper Wednesday! Como has hecho que Wallpaper Wednesday sea tan popular, ahora duplicaremos la cantidad de fondos de pantalla enviados por los lectores que aparecen cada semana. Antes, hacíamos tres imágenes, pero ahora aumentamos esa cantidad a seis. ¡Ustedes son demasiado buenos en esto! Con eso en mente, tenemos seis imágenes increíbles de nuestros lectores que se verían geniales en su teléfono, tableta o PC. Como es habitual, también tenemos tres imágenes del equipo de Android Authority. Primero, tenemos una toma supersaturada de algunas suculentas de la lectora Sandile Hadebe, que usó un Samsung Galaxy S24 Ultra para la sesión. A continuación, tenemos otra foto tomada con un Galaxy S24 Ultra, esta vez de la luna, del lector Ethan. Después de eso, tenemos una foto de una flor tomada con un Galaxy S23 Ultra de la lectora Becky Burke. A continuación, tenemos una foto tranquila del río Skykomish de la lectora Carrie Leigh Carnahan. También tenemos una toma genial de la vista de Ogmore-by-sea en el sur de Gales del lector Paul Davies. ¡Paul la tomó con un Pixel 6! Por último, tenemos una toma impresionante de Falls Creek Falls del lector Chris P. ¡Muchas gracias a todos por sus envíos! Del equipo de Android Authority, tenemos una gran toma de un faro de Bogdan Petrovan. A continuación, tenemos un primer plano de una costa rocosa de Rita El Khoury. Por último, tenemos una toma de un auto rojo a toda velocidad por una carretera vacía de Rushil Agrawal. ¡Asegúrate de descargar estas fotos en alta resolución desde este enlace de Drive! Cómo enviar tus propios fondos de pantalla de Android Estamos muy emocionados de ver tus propias contribuciones a nuestro proyecto Wallpaper Wednesdays. Antes de enviar, estas son las reglas: Tus envíos deben ser de tu propia creación. Eso significa fotos que tomaste, arte digital que creaste, etc. No envíes el trabajo de otras personas, eso simplemente no está bien. Además, evita enviar imágenes creadas puramente con IA. Las imágenes que creaste y luego aumentaste con herramientas de IA están bien. Debes aceptar que Android Authority comparta tus fondos de pantalla de Android de forma gratuita con cualquier persona que los desee. No aceptaremos imágenes con marca de agua. Sin embargo, recibirás un crédito y un enlace en el artículo en sí. Solo podemos vincular a tu cuenta de redes sociales. ¿Listo para enviar? Completa el formulario a continuación. Deberás incluir la versión de mayor resolución de la imagen que puedas proporcionar, tu nombre y una breve descripción de lo que es la imagen. Si quieres que incluyamos un enlace a una página de redes sociales de tu propiedad en tu crédito, indícalo también, pero es opcional. Comentarios

¿Tú sí? Yo sí y lo he estado haciendo desde que dije «Sí, quiero». Y si estás casado o al menos en una relación de por vida, probablemente se espera que conozcas las contraseñas de cada uno. Hoy, compartir contraseñas se ha convertido en una señal de compromiso, una señal de amor y devoción, como un suéter universitario o un anillo de amistad. Pero, ¿qué pasa cuando la relación se estropea (con una tasa de divorcio del 50% para respaldarme en esto)? Es muy probable que tu pareja (si tiene tus contraseñas) emprenda tácticas de venganza con tu cuenta después de una ruptura. A pesar de la conciencia pública de las filtraciones de datos y los escándalos de fotos de celebridades de alto perfil, seguimos asumiendo riesgos al compartir información personal y fotos íntimas con nuestras parejas y amigos, poniéndonos así en riesgo de una situación de «venganza». El 28% de las personas se han arrepentido (una vez que rompieron) de enviar contenido íntimo y el 32% le ha pedido a su expareja que elimine el contenido personal. Pero a pesar de estos riesgos, el 36% de los estadounidenses todavía planea enviar fotos sexys o románticas a sus parejas por correo electrónico, mensajes de texto y redes sociales el día de San Valentín. Aparece un mensaje de texto en tu teléfono. Es tu amigo y el mensaje dice: «¿Cuál es la contraseña de nuevo?» Puede ser para una aplicación de transmisión de video, un servicio de entrega o un sitio de música. Pero, ¿está realmente bien compartir contraseñas? La respuesta a esa pregunta adopta un par de formas. Para empezar, esa aplicación, servicio o sitio que estás compartiendo tiene términos de uso. Esos términos pueden permitir compartir. Otros pueden no hacerlo. Desde ese punto de vista, compartir puede romper esos términos. En segundo lugar, compartir contraseñas con alguien fuera de tu hogar conlleva riesgos de seguridad. Y eso es en lo que nos centraremos aquí. ¿Cuántas personas comparten contraseñas? Un conjunto de investigaciones encontró que el 79% de los estadounidenses encuestados dijeron que compartían contraseñas. La transmisión de video llegó al 35%, los servicios de entrega al 29% y la transmisión de música al 9%.[i]

Sin embargo, esa misma investigación reveló algo más. Solo el 7% de los estadounidenses dijeron que les preocupaba ser hackeados a pesar de todo ese intercambio de contraseñas. ¿Cuáles son los riesgos de compartir contraseñas? Cuanto más se usa una contraseña, más vulnerable es. Y eso tiene un par de dimensiones. La primera es la más obvia de las dos. Reutilizar contraseñas en diferentes cuentas puede conducir al robo de identidad y al fraude. Digamos que un hacker obtiene una contraseña en la red oscura o directamente a través de una filtración de datos. Si se reutiliza en diferentes cuentas, todas esas cuentas podrían verse comprometidas. Lo mismo ocurre en gran medida con las contraseñas que tienen poca variación entre ellas. Cuando no son únicas, un hacker puede descubrir la variación con relativamente poco esfuerzo. La segunda es un poco más sutil. Compartir contraseñas con personas fuera del hogar significa que esas contraseñas se usan en dispositivos fuera del hogar. La pregunta entonces es, ¿son seguros esos dispositivos? ¿Las personas que los poseen usan software de protección en línea para mantenerse más seguros en línea? Si no es así, esas contraseñas podrían quedar expuestas. Un ejemplo: un amigo inicia sesión en un sitio de transmisión en Wi-Fi sin protección. Un hacker monitorea el tráfico, escanea la contraseña y la vende en la red oscura. Por varias razones, compartir contraseñas no está bien. Y plantea un punto importante sobre las contraseñas en general. Tenemos muchas, pero todas deben ser seguras. ¡Tengo demasiadas contraseñas! ¡Ayuda! Hemos mencionado algunos de los riesgos de seguridad relacionados con las contraseñas. El principal de ellos son las contraseñas débiles y reutilizadas. No es de extrañar que la gente opte por contraseñas fáciles de recordar que usan una y otra vez. Según Pew Research, los adultos estadounidenses se sienten abrumados por la cantidad de contraseñas que deben recordar. Dependiendo del grupo de edad, esa sensación varía entre el 61% y el 74%.[ii]

Esa sensación de agobio se manifiesta de otra forma interesante. Cada vez más personas hacen algo al respecto. Ante la necesidad de crear contraseñas seguras y únicas, cada vez más personas dejan que un gestor de contraseñas haga el trabajo por ellas. En 2019, solo el 20 % de los estadounidenses encuestados afirmó utilizar uno. En 2023, esa cifra aumentó hasta el 32 %.[iii] Un sólido aumento del 12% que ahora cubre casi un tercio de todos los estadounidenses. Entonces, para cualquier persona atascada con contraseñas, un administrador de contraseñas ofrece una excelente solución. Y una segura. Un administrador de contraseñas como el nuestro lo ayuda a proteger sus cuentas de los piratas informáticos al crear y almacenar de forma segura contraseñas seguras y únicas. El tipo de contraseñas que los piratas informáticos odian. Mientras está en línea, completa automáticamente su información para inicios de sesión más rápidos. Lo mejor de todo es que solo tiene que recordar una única contraseña. La última palabra sobre compartir (y reutilizar) contraseñas No lo haga. Por un lado, compartir contraseñas puede infringir los términos de uso de la aplicación, el servicio o el sitio en cuestión. Luego, puede traer problemas de seguridad, ya que varias personas lo usan en varios dispositivos, que pueden o no ser seguros. En una nota relacionada, reutilizar contraseñas en varias cuentas aumenta aún más el riesgo de ser pirateado. Ya sean débiles y memorables o variaciones de un tema común, contraseñas como estas facilitan la vida a los piratas informáticos. Como siempre, cada una de sus cuentas requiere una contraseña segura y única. Y si eres como muchos otros que tienen docenas y docenas de cuentas, un administrador de contraseñas puede hacer que esto sea fácil y sumamente seguro, además.

[i] https://www.thezebra.com/resources/home/dangers-of-sharing-passwords/

[ii] https://www.pewresearch.org/internet/2023/10/18/how-americans-protect-their-online-data/

[iii] Ibíd. La gente necesita estar más informada sobre las consecuencias de compartir tanta información privada con sus parejas. Compartir contraseñas con tu pareja puede parecer inofensivo, pero puede y a menudo da como resultado que información personal crítica caiga en manos equivocadas y aterrice en una plataforma pública para que todos la vean. Hoy, McAfee publicó el estudio, Love, Relationships, and Technology: When Private Data Gets Stuck in the Middle of a Breakup, que examina los peligros de compartir datos personales en las relaciones y revela cómo las rupturas pueden llevar a la exposición de datos privados. De los encuestados, las acciones que tomó la pareja de uno que llevaron a una persona a exponer datos personales son: Mentir (45,3 %) Engañar (40,6 %) Romper conmigo (26,6 %) Cancelar la boda (14,1 %) Publicar fotos con otra persona (12,5 %) Otros (12,5 %) Para asegurarme de que esto no te pase, te lo pondré fácil. Piénsalo dos veces: lo digital es para siempre. Te perseguirá y te seguirá. No lo hagas. Presentamos McAfee+ Protección contra el robo de identidad y privacidad para tu vida digital Descarga McAfee+ ahora \x3Cimg height=»1″ width=»1″ style=»display:none» src=»https://www.facebook.com/tr?id=766537420057144&ev=PageView&noscript=1″ />\x3C/noscript>’);

Introducción Implementar Microsoft Dynamics 365 (D365) puede revolucionar sus procesos de negocio, pero no es una tarea fácil. El éxito de su implementación de D365 depende en gran medida de contar con el equipo adecuado. Aquí es donde entra en juego la ampliación de personal. Al aprovechar la experiencia externa, puede garantizar una implementación más fluida y eficiente de su sistema D365. En este artículo, profundizaremos en el potencial transformador de la ampliación de personal para su implementación de D365, destacando sus beneficios, mejores prácticas e historias de éxito del mundo real. Comprender la implementación de D365 ¿Qué es D365? Microsoft Dynamics 365 es un conjunto de aplicaciones empresariales inteligentes diseñadas para ayudar a las organizaciones a administrar sus operaciones de manera más eficaz. Combina capacidades de ERP (planificación de recursos empresariales) y CRM (gestión de relaciones con los clientes), ofreciendo una solución integral para la gestión empresarial. Beneficios clave de D365 para las empresas D365 proporciona una plataforma unificada que mejora la productividad, ofrece información en tiempo real y respalda una mejor toma de decisiones. Es escalable, personalizable y se integra perfectamente con otros productos de Microsoft, lo que lo convierte en la opción preferida de muchas empresas. Desafíos en la implementación de D365 Obstáculos comunes a los que se enfrenta La implementación de D365 no está exenta de desafíos. Las empresas a menudo se enfrentan a problemas como complejidades de migración de datos, problemas de integración del sistema y resistencia al cambio por parte de los empleados. Sin la experiencia adecuada, estos desafíos pueden descarrilar el proyecto. Impacto de una implementación deficiente Una implementación de D365 mal ejecutada puede provocar tiempos de inactividad prolongados, mayores costos y subutilización de las capacidades del sistema. Esto subraya la necesidad de una estrategia de implementación bien pensada respaldada por profesionales capacitados. ¿Qué es la ampliación de personal? Definición y descripción general La ampliación de personal es una estrategia de subcontratación flexible en la que las empresas contratan a expertos externos para cubrir roles específicos dentro de su equipo. A diferencia de la subcontratación tradicional, el personal aumentado trabaja junto con su equipo interno, proporcionando las habilidades y la experiencia necesarias para impulsar sus proyectos. Tipos de ampliación de personal Existen varios tipos de ampliación de personal, incluidos compromisos a corto plazo, a largo plazo y basados en proyectos. Esta flexibilidad permite a las empresas escalar su fuerza laboral según las necesidades y los plazos del proyecto. Beneficios del aumento de personal en la implementación de D365 Acceso a profesionales capacitados Uno de los principales beneficios del aumento de personal es obtener acceso a un grupo de profesionales altamente capacitados. Estos expertos aportan conocimiento especializado y experiencia en la implementación de D365, lo que garantiza que su proyecto se maneje con precisión y eficiencia. Flexibilidad y escalabilidad El aumento de personal brinda la flexibilidad de ampliar o reducir su equipo según las demandas del proyecto. Esto es particularmente útil durante las fases pico de la implementación cuando se necesitan recursos adicionales para cumplir con los plazos. Rentabilidad Al aprovechar el aumento de personal, las empresas pueden evitar los altos costos asociados con la contratación de empleados a tiempo completo. Este modelo permite una mejor gestión del presupuesto, ya que solo paga por la experiencia cuando la necesita. Cronograma de implementación acelerado Con profesionales experimentados a bordo, el proceso de implementación puede acelerarse significativamente. Esto ayuda a minimizar las interrupciones en las operaciones de su negocio y lograr un retorno de la inversión más rápido. Mitigación de riesgos Tener expertos externos también puede ayudar a identificar riesgos potenciales desde el principio y diseñar estrategias para mitigarlos. Su experiencia en el manejo de proyectos similares puede ser invaluable para navegar desafíos de manera efectiva. Cómo funciona la ampliación de personal en proyectos D365 Evaluación inicial y recopilación de requisitos El proceso comienza con una evaluación exhaustiva de los requisitos de su proyecto. Esto implica comprender sus objetivos comerciales, los sistemas existentes y las necesidades específicas relacionadas con la implementación de D365. Adquisición de talento e incorporación Una vez que los requisitos están claros, el siguiente paso es adquirir el talento adecuado. Esto implica examinar a los candidatos, realizar entrevistas y asegurarse de que tengan las habilidades y la experiencia necesarias. Un proceso de incorporación sin problemas garantiza que el personal ampliado se integre sin problemas con su equipo interno. Integración con equipos internos La integración efectiva es crucial para el éxito de la ampliación de personal. Los canales de comunicación claros, los roles definidos y las herramientas colaborativas ayudan a fomentar un entorno de trabajo cohesivo. Monitoreo y soporte continuos El soporte continuo y la supervisión del rendimiento son esenciales para garantizar que el proyecto siga encaminado. Los registros regulares y las sesiones de retroalimentación ayudan a abordar cualquier problema con prontitud y mantener el impulso. Roles clave en el proyecto de aumento de personal de D365 Gerentes de proyecto Los gerentes de proyecto supervisan todo el proceso de implementación, asegurando que se cumplan los plazos y se alcancen los objetivos. Coordinan entre el personal aumentado y los equipos internos, facilitando las operaciones sin problemas. Analistas de negocios Los analistas de negocios desempeñan un papel crucial en la comprensión de los requisitos comerciales y su traducción a especificaciones funcionales. Sus conocimientos son vitales para configurar D365 para satisfacer sus necesidades únicas. Desarrolladores de D365 Los desarrolladores personalizan y amplían las capacidades de D365, adaptando el sistema a sus procesos comerciales específicos. Su experiencia técnica garantiza que la solución sea sólida y escalable. Especialistas en control de calidad Los especialistas en control de calidad son responsables de probar el sistema para garantizar que cumpla con los requisitos definidos y funcione sin problemas. Identifican y rectifican cualquier problema antes de que el sistema entre en funcionamiento. Técnicos de soporte Los técnicos de soporte brindan mantenimiento y soporte continuos, abordando cualquier problema técnico que surja después de la implementación. Su papel es fundamental para garantizar el éxito a largo plazo de su sistema D365. Elección del socio adecuado para la ampliación de personal Criterios de selección La selección del socio adecuado es crucial para el éxito de su estrategia de ampliación de personal. Los criterios clave incluyen la experiencia del socio, su pericia en D365 y su capacidad para proporcionar el talento necesario. Evaluación de la experiencia y los conocimientos Evaluar el historial del socio en proyectos similares puede proporcionar información sobre sus capacidades. Los testimonios de clientes, los estudios de casos y las referencias pueden ser útiles en esta evaluación. Evaluación del ajuste cultural Evaluación del ajuste cultural El ajuste cultural a menudo se pasa por alto, pero es esencial para una colaboración fluida. El personal ampliado debe alinearse con los valores y la cultura laboral de su empresa para garantizar una integración eficaz. Mejores prácticas para una ampliación de personal eficaz Canales de comunicación claros Establecer canales de comunicación claros es vital para el éxito de la ampliación de personal. Las reuniones periódicas, los informes de progreso y las herramientas de colaboración ayudan a mantener la transparencia y la coordinación. Funciones y responsabilidades definidas Las funciones y responsabilidades claramente definidas evitan la superposición y garantizan que todos sepan lo que se espera de ellos. Esta claridad ayuda a evitar confusiones y a mejorar la productividad. Evaluaciones de desempeño regulares Las evaluaciones de desempeño regulares ayudan a monitorear el progreso e identificar áreas de mejora. La retroalimentación constructiva garantiza que el personal aumentado esté alineado con los objetivos y los entregables del proyecto. Procesos de transferencia de conocimiento Los procesos de transferencia de conocimiento efectivos garantizan que el equipo interno pueda tomar el control una vez que finalice el compromiso del personal aumentado. Esto implica documentación, sesiones de capacitación y seguimiento. Posibles trampas y cómo evitarlas Dependencia excesiva del personal aumentado Depender demasiado del personal aumentado puede generar problemas de dependencia. Es esencial equilibrar los recursos externos e internos para construir un equipo autosuficiente. Desalineación de objetivos La desalineación entre el equipo interno y el personal aumentado puede obstaculizar el progreso. Los objetivos claros, la comunicación regular y la planificación colaborativa ayudan a garantizar la alineación. Capacitación e integración inadecuadas La capacitación e integración inadecuadas pueden generar ineficiencias y malentendidos. Un proceso de incorporación estructurado y oportunidades de aprendizaje continuo son cruciales para una colaboración exitosa. Tendencias futuras en la ampliación de personal y D365 Demanda creciente de habilidades especializadas A medida que la tecnología evoluciona, se espera que crezca la demanda de habilidades especializadas en la implementación de D365. La ampliación de personal proporciona una solución flexible para satisfacer esta demanda. Evolución del trabajo remoto y los equipos virtuales El auge del trabajo remoto y los equipos virtuales está remodelando el panorama de la ampliación de personal. Esta tendencia permite a las empresas acceder a un grupo de talentos global, mejorando sus capacidades. Avances tecnológicos Los avances tecnológicos están impulsando la necesidad de aprendizaje y adaptación continuos. El personal ampliado con habilidades y conocimientos actualizados puede ayudar a las empresas a mantenerse a la vanguardia. Conclusión La ampliación de personal puede mejorar significativamente su implementación de D365, brindando acceso a habilidades especializadas, flexibilidad y ahorro de costos. Al elegir el socio adecuado y seguir las mejores prácticas, puede superar los desafíos y lograr una implementación exitosa. Adopte la ampliación de personal para transformar las operaciones de su negocio y desbloquear todo el potencial de D365. Por último, si está buscando servicios expertos de ampliación de recursos externos, también puede comunicarse con Trident Information Systems. Somos los principales socios de Dynamics 365 Como socio de implementación Gold de D365 y socio Diamond de LS Retail, contamos con un equipo enorme de profesionales dedicados. Nuestro equipo está deseando servir a su negocio y ayudarlo a crecer. Contáctenos para obtener más información. Para obtener contenido más revelador y actualizaciones de la industria, siga nuestra página de LinkedIn. Preguntas frecuentes ¿Cuál es la diferencia entre la ampliación de personal y la subcontratación? La ampliación de personal implica contratar profesionales externos para trabajar junto con su equipo interno, mientras que la subcontratación implica contratar a una empresa externa para que se encargue de tareas o proyectos específicos de forma independiente. ¿Cuánto tiempo lleva una implementación típica de D365 con la ampliación de personal? El cronograma para la implementación de D365 varía según el alcance y la complejidad del proyecto. Con la ampliación de personal, el proceso se puede acelerar, a menudo desde unos meses hasta un año. ¿Se puede utilizar la ampliación de personal para el soporte posterior a la implementación? Sí, la ampliación de personal se puede utilizar para el soporte posterior a la implementación para garantizar operaciones fluidas, abordar problemas técnicos y proporcionar mantenimiento continuo. ¿Qué debo buscar en un socio de ampliación de personal? Los factores clave a tener en cuenta incluyen la experiencia del socio con D365, su capacidad para proporcionar profesionales capacitados, la adecuación cultural y su trayectoria en proyectos similares. ¿Cómo afecta la ampliación de personal a la dinámica del equipo interno? Cuando se gestiona de manera eficaz, la ampliación de personal puede mejorar la dinámica del equipo interno al incorporar nuevas habilidades y perspectivas. Los procesos de comunicación e integración claros son esenciales para lograr un impacto positivo.

He estado indeciso entre las laptops para juegos durante años. Siguen siendo más rápidas, más delgadas y más livianas, y para alguien que viaja tan seguido como yo, eso es muy importante. Máquinas como Asus ROG Zephyrus G14 y Lenovo Legion 9i demuestran lo mucho que las laptops para juegos tienen para ofrecer. Pero algo está cambiando, al menos para mí. El hecho de que hayan salido tan pocos lanzamientos emocionantes este año no ayuda, pero es más que eso. Por un lado, hay nuevas PC Copilot+ súper eficientes con las que es un placer viajar. Personalmente, he estado disfrutando de la Asus Zenbook S 16, que incluye un nuevo chip Ryzen AI 300. Ninguna de estas es conocida por su destreza en los juegos y, sin embargo, cada vez tengo más ganas de dejar mi laptop para juegos atrás. Obtenga su desglose semanal de la tecnología detrás de los juegos de PC Hay algo que te pesa Jacob Roach / Digital Trends En años pasados, había muchas cosas que te pesaban con una laptop para juegos, literalmente. Las computadoras portátiles para juegos eran notoriamente gruesas y pesadas, y aunque todavía se pueden encontrar reemplazos de escritorio como la MSI GT77 Titan que encajan en esa categoría, ha habido un cambio claro hacia computadoras portátiles para juegos más delgadas y livianas. Hay dispositivos como la Alienware x16 y la Asus ROG Zephyrus G16 que prometen un rendimiento completo en una forma altamente portátil. Todavía hay algunos extras a tener en cuenta, a saber, los grandes bloques de alimentación que vienen junto con las computadoras portátiles para juegos. Sin embargo, incluso eso está cambiando. Muchas computadoras portátiles para juegos como la Razer Blade 14 ofrecen carga USB-C con un cargador GaN de alta potencia, aunque con una pérdida de rendimiento, y computadoras portátiles como la HP Omen Transcend 14 usan exclusivamente USB-C para cargar. Jacob Roach / Digital Trends La portabilidad física no es el factor limitante hoy. Es la duración de la batería. Se han hecho muchos avances para hacer que las computadoras portátiles para juegos sean más eficientes, y con una computadora portátil para juegos sólida, puede estar unas horas lejos del cargador sin preocupaciones. Los chips en sí son más eficientes, el software está mejor ajustado para optimizar la duración de la batería cuando el portátil está desconectado, y los gráficos híbridos con AMD, Nvidia e Intel te permiten apagar la GPU discreta cuando no la estás usando. Todo eso es genial, pero el objetivo de un portátil para juegos va en contra del objetivo de una batería de larga duración. Las GPU discretas siguen consumiendo energía, incluso con funciones como Nvidia Optimus, y las pantallas de alta resolución y alta frecuencia de actualización consumen batería. Un dispositivo nuevo como el mencionado Zenbook S 16 puede durar alrededor de 12 horas navegando por Internet sin el cargador. ¿Un portátil para juegos como el Zephyrus G16? Tendrías suerte si consigues cuatro horas, incluso con la GPU discreta desactivada. Los gráficos integrados han mejorado mucho Jacob Roach / Digital Trends Los gráficos integrados han avanzado mucho en los últimos años y realmente no reciben el crédito suficiente. Hace unos años, con el lanzamiento de Tiger Lake de Intel, hablábamos de ejecutar títulos más ligeros como Fortnite (antes de la actualización de Unreal Engine 5) y Civilization VI por debajo de los 60 cuadros por segundo (fps) a 1080p con configuraciones medias, y eso fue impresionante en ese momento. Hoy en día, no hay un montón de juegos que no puedas jugar directamente con gráficos integrados. Por supuesto, los títulos de vanguardia de la actualidad luchan, desde Alan Wake 2 hasta Star Wars Jedi: Survivor, pero puedes jugar cómodamente a la mayoría de los juegos con gráficos integrados. Incluso juegos como Cyberpunk 2077 funcionan con suficientes ajustes gráficos, y los deportes electrónicos más ligeros y los títulos independientes ni siquiera necesitan pensarlo dos veces. No quiero fingir que los gráficos integrados se acercan a las GPU discretas de hoy; no lo son. Pero para algunos juegos de recogida mientras estás de viaje, puede que te sorprendas. AMD Otro gran factor que ha impulsado los gráficos integrados en los últimos años son las funciones de mejora del rendimiento, como el aumento de escala y la generación de cuadros. No solo será difícil encontrar un juego moderno que carezca del DLSS de Nvidia y el FSR de AMD, sino que ambos proveedores también tienen funciones a nivel de controlador que funcionan en todos los juegos. También hay herramientas como Lossless Scaling, que te dan acceso al escalado y la generación de cuadros en cualquier juego. Tendrás que jugar con algunos compromisos, y puede que haya algunos títulos en los que simplemente no puedas obtener un rendimiento constante. Pero los gráficos integrados que tenemos hoy son suficientes para impulsar una era completamente nueva de dispositivos de juego como ROG Ally X y Steam Deck, y las computadoras portátiles convencionales obtienen esas mismas mejoras. Estoy regresando de Siggraph en Denver mientras escribo este artículo, y llevé el ZenBook S 16 conmigo a la feria. No estaba iniciando Alan Wake 2, pero no tuve problemas para ganar un poco de tiempo en Halo: The Master Chief Collection y Hollow Knight mientras estaba fuera. Estoy guardando mi tiempo en juegos como Ghost of Tsushima para cuando vuelva a mi escritorio, por supuesto. Pero para algunos juegos ligeros en movimiento, los gráficos integrados disponibles hoy en día son terriblemente impresionantes. Los bits adicionales no ayudan Jacob Roach / Digital Trends ¿Qué pasa con los jugadores que no están en movimiento? El sentido de una computadora portátil para juegos comienza a tener mucho menos sentido. Obtienes un teclado, un panel táctil y una pantalla, pero a falta de la pantalla, probablemente usarás un teclado y un mouse externos la mayor parte del tiempo. Y si tienes una configuración más permanente, es posible que ni siquiera abras la tapa, en su lugar te conectes a una pantalla externa. Una computadora de escritorio para juegos de formato pequeño tiene mucho más sentido si caes en ese grupo. Puedes construir la tuya propia (algunas cajas SFF modernas incluso pueden albergar hasta una RTX 4090), pero también hay una gran cantidad de mini-PC que vienen con componentes de computadora portátil. Hay dispositivos de alta gama como Asus ROG NUC 970, así como un conjunto de ofertas de marcas como Geekom y Minisforum, la mayoría de las cuales son significativamente más baratas que una computadora portátil para juegos. Todo se reduce al caso de uso, pero si no necesitas una PC cuando estás de viaje con frecuencia, una computadora portátil para juegos no tiene mucho sentido. Incluso en mi situación, donde a menudo necesito una PC cuando estoy de viaje, me encuentro recurriendo a un dispositivo diferente, más específico, como el Steam Deck OLED. Cuándo tiene sentido una computadora portátil para juegos Jacob Roach / Digital Trends No quiero desacreditar por completo las computadoras portátiles para juegos aquí porque cumplen una función. En particular, una computadora portátil para juegos es perfecta si ese es tu único dispositivo. Si necesitas algo que pueda viajar contigo y no juegas en nada más, sí, una computadora portátil para juegos hará lo que necesitas que haga en una sola máquina. Sin embargo, cualquier otro dispositivo de juego que agregues al conjunto disminuye lo esencial que es una computadora portátil para juegos. Si tienes algo como Steam Deck, una computadora portátil para juegos pierde su propósito. Si no necesitas viajar mucho, una computadora de escritorio es más barata y más potente. Y si ya tienes una computadora de escritorio para juegos potente en casa, puede que tenga más sentido priorizar la duración de la batería cuando necesites llevar una computadora portátil cuando viajas. Yo me incluyo en ese último grupo. Eso no significa que sea el enfoque adecuado para todos, pero si tienes que elegir entre una computadora portátil normal y una para juegos, prueba la primera. A mí me encanta el cambio de ritmo.

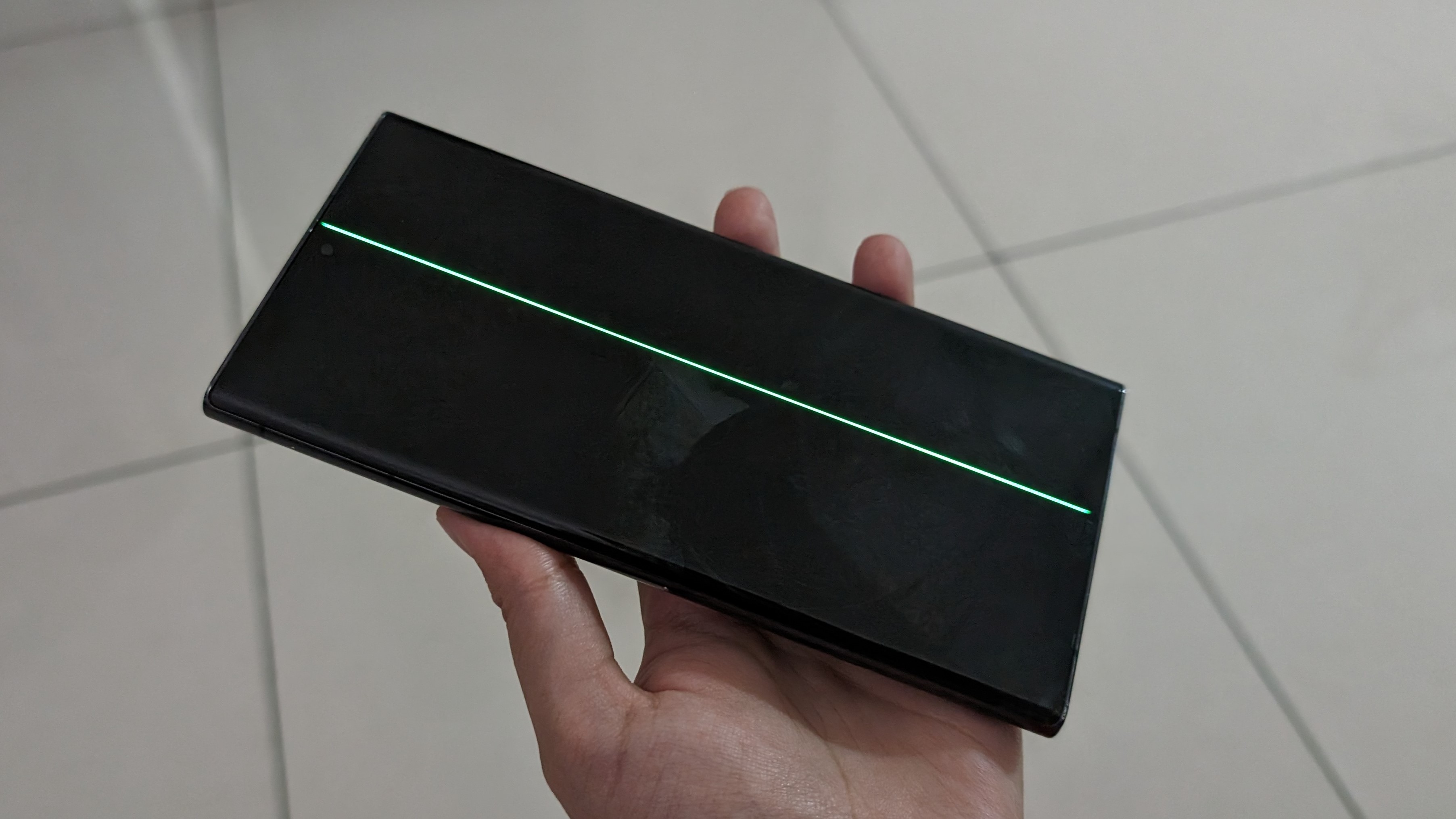

Gadget Weekly (Crédito de la imagen: Android Central) Únase a Namerah Saud Fatmi mientras explora el mundo genial, peculiar y, a veces, francamente extraño de los accesorios para teléfonos inteligentes, los dispositivos y otros juguetes nerd cada semana. La línea verde de la muerte es un enemigo inmortal de los teléfonos inteligentes modernos. Hemos visto este problema resurgir una y otra vez, durante años y años. Personalmente, vi muchos teléfonos OnePlus y Xiaomi sucumbir a esta dolencia ya en 2018. Mi amigo personal cercano perdió su preciado OnePlus 7 Pro por el problema en su día. Desafortunadamente, parece que los teléfonos más nuevos no son inmunes a la línea verde de la muerte. Entrevisté a dos propietarios de teléfonos la semana pasada, quienes enfrentaron este problema frente a mis propios ojos. El primer usuario, un amigo mío llamado Darryl, tenía un Samsung Galaxy S22 Ultra en perfecto estado que fue víctima de la línea verde de la muerte. Mientras tanto, la segunda víctima, llamada Chris, había comprado un Motorola Razr Plus 2023 hace menos de 10 meses cuando también enfrentó el mismo problema técnico. Encontré sus historias intrigantes porque había pensado que tales problemas eran cosa del pasado. Pero una búsqueda rápida en foros comunitarios como Reddit o X con las palabras clave «línea verde» parece decir lo contrario. Estos no son incidentes aislados y este problema está mucho más extendido de lo que había pensado. La línea verde de la muerte en el Motorola Razr Plus 2023 de Chris. (Crédito de la imagen: Android Central) Darryl había comprado su Galaxy S22 Ultra en Dubai hace unos tres años. Es un gran aficionado a su tecnología y equipo, por lo que hizo todo lo posible para mantenerlo lo más actualizado posible. Tenga en cuenta que tampoco es un usuario avanzado. Un buen día, el pobre hombre se despertó y encontró que su querido teléfono inteligente fallaba de la nada. Según él, no actualizó el dispositivo ni instaló nada nuevo en él. Era un día normal y no estaba haciendo nada inusual en su S22 Ultra. EspañolLo único que hizo fue cogerlo para comprobar la hora en algún momento del mediodía. Y he aquí que el jinete verde de la muerte había llegado. Como su garantía ya había expirado, Darryl acabó pagando de su bolsillo para que Samsung sustituyera su pantalla. A diferencia de él, Chris tuvo un poco más de suerte. Incapaz de resistirse a una oferta fantástica que le ofreció su operador canadiense, Chris compró el irresistiblemente genial Motorola Razr Plus 2023 hace unos 10 meses. El plegable funcionaba bien hasta hace un par de semanas, cuando apareció una línea verde de la nada en la pantalla interna. Desapareció cuando reinició el teléfono de inmediato, pero pronto volvió y empezó a parpadear, pasando de verde a negro y azul, y luego a verde de nuevo al azar. Recibe las últimas noticias de Android Central, tu compañero de confianza en el mundo de AndroidComo Chris todavía estaba cubierto por la garantía de Motorola, pudo sustituir su Razr+ 2023 de forma gratuita en un abrir y cerrar de ojos. Motorola no le dijo mucho sobre lo que estaba mal, pero al menos la marca se apresuró a reemplazar su dispositivo defectuoso. Usuarios como Darryl y muchos otros no han tenido tanta suerte. Imagen 1 de 2 (Crédito de la imagen: Namerah Saud Fatmi / Android Central)La línea verde de la muerte en el Samsung Galaxy S22 Ultra de Darryl. (Crédito de la imagen: Namerah Saud Fatmi / Android Central)Hasta hace muy poco, Samsung también había guardado silencio sobre sus teléfonos Galaxy que se enfrentaban a la línea verde de la muerte. Algunas pantallas de teléfonos Galaxy comenzaron a mostrar una desagradable línea verde después de la actualización de abril de 2024, que afectó a las series Galaxy S22, S21 y Note 20. Cuando comenzaron a acumularse numerosos informes de incidencias similares, Samsung India anunció que ofrecería un reemplazo de pantalla único y gratuito para los defectos de pantalla del Galaxy, siempre que el teléfono no se hubiera comprado hace más de tres años. Mi problema con esto es multifacético. Esta oferta no solo se limita a Samsung India, sino que tampoco hace nada por otros propietarios de Galaxy que han perdido dispositivos por la línea verde que se remonta a la era del Galaxy S9. ¿Cuál es su consuelo? ¿Quién compensará a esos usuarios por el fallo que no fue su culpa y que aun así tuvieron que pagar para solucionar? El periodista que hay en mí tenía un fuerte deseo de descubrir los secretos de la línea verde. ¿Qué es, qué la causa y por qué? Para responder a todas mis preguntas, me puse en contacto con varios fabricantes de teléfonos inteligentes y pantallas. Dado que los informes de líneas verdes incluyen pantallas de teléfonos fabricadas por Samsung, LG y BOE, traté de comunicarme con todos ellos. BOE no fue accesible, mientras que Samsung y LG no dieron respuesta. Lo mismo ocurre con Motorola, que tampoco respondió. Imagen 1 de 2 (Crédito de la imagen: Namerah Saud Fatmi / Android Central)La línea verde de la muerte en el Samsung Galaxy S22 Ultra de Darryl. (Crédito de la imagen: Namerah Saud Fatmi / Android Central)En mi búsqueda por entender qué causa las líneas verdes, también me comuniqué con expertos de la industria, pero nadie respondió a mis consultas. Por lo tanto, recurrí a mis inteligentes colegas Jerry Hildenbrand y Harish Jonnalagadda, que hablan con fluidez el lenguaje de los nerds. Según su amplio conocimiento, existen varias razones por las que su pantalla podría comenzar a tener líneas verdes y estropearse. Es un defecto de hardware, pero a veces este defecto puede seguir siendo dominante hasta que un cambio o un defecto de software lo active. Esto explicaría por qué algunas pantallas ven aparecer la línea verde de la muerte después de las actualizaciones de software, mientras que otras no ven una causa aparente para ello. Las líneas verdes pueden ser píxeles dañados, pero en la mayoría de los casos, están allí porque el controlador de pantalla no está enviando una señal a esos píxeles seleccionados. Esto puede suceder cuando el mismo modelo de teléfono tiene revisiones ligeramente diferentes de los componentes que alimentan y controlan la pantalla, y el software puede tener inconsistencias en ciertas revisiones. Es por eso que una actualización a menudo hará que un grupo de personas vean este problema de línea verde. Y no es solo la pantalla o el software del teléfono inteligente los que tienen la culpa. Por lo general, es el cable flexible el que tiene la culpa, pero también podría ser el sustrato en sí mismo que se degrada con el tiempo debido al sobrecalentamiento, o el controlador. Cada marca utiliza al menos dos proveedores para obtener cada pieza, por lo que resulta muy difícil determinar qué la está causando. Las marcas de teléfonos han guardado silencio durante demasiado tiempo y se niegan a darnos respuestas concluyentes sobre este misterio. Entonces, ¿cuál es la solución a todo esto? Dado que esto es la vida real, la respuesta no es tan sencilla. Necesitamos exigir responsabilidades a las empresas, presionarlas para que utilicen piezas de mejor calidad y solicitar mejores medidas de control de calidad en las plantas de fabricación de teléfonos inteligentes. No importa si la pantalla de tu teléfono está fabricada por Samsung, BOE o LG. Lo que importa es que compensen a personas como Darryl que aman sus posesiones y las cuidan, y aun así se ven obligadas a pagar reparaciones de las que no son responsables. Lo que importa es que no nos vendan dispositivos defectuosos sin saberlo, pagando el precio completo por teléfonos que podrían dejar de funcionar en un momento desconocido después de la compra, muy posiblemente cuando su garantía ya no sea válida.

Se ha encontrado un paquete peligroso en el repositorio de PyPI. El paquete malicioso, denominado zlibxjson versión 8.2, fue marcado por el sistema de detección de malware OSS impulsado por IA de Fortinet el 3 de julio de 2024, poco después de su lanzamiento el 29 de junio de 2024. Se observó que el paquete descargaba subrepticiamente varios archivos, incluido un ejecutable empaquetado en PyInstaller (.exe), que, cuando se descomprimió, reveló varios archivos Python y DLL. Entre estos, tres scripts de Python (Discord_token_grabber.py, get_cookies.py y password_grabber.py) fueron particularmente dañinos. Los scripts maliciosos roban tokens de Discord y del navegador Discord_token_grabber.py apuntaba a los usuarios de Discord extrayendo tokens de archivos locales, descifrándolos si era necesario y validándolos a través de la API de Discord. Esto permitía a los atacantes acceder a las cuentas de usuario sin autorización. Además, el script recopilaba una gran cantidad de datos de los usuarios, incluida información de perfil, detalles de facturación y más, y los transmitía a un servidor externo. El sofisticado código también empleaba mecanismos de persistencia para garantizar la continuidad del funcionamiento incluso si los intentos iniciales fallaban. El script get_cookies.py fue diseñado para robar cookies del navegador de navegadores web como Chrome, Firefox, Brave y Opera. Estas cookies a menudo contienen información confidencial de la sesión y credenciales de inicio de sesión. El script descifraba estas cookies utilizando la clave maestra del sistema, eludiendo las medidas de seguridad habituales. Luego guardaba los datos descifrados en un archivo llamado cookies.txt para una posible exfiltración. Este archivo se almacenaba en un directorio de usuarios, una táctica común para evadir la detección y facilitar la transferencia posterior de datos. Lea más sobre la seguridad del navegador: Por qué debemos gestionar el riesgo de las extensiones de navegador de IA El tercer script malicioso, password_grabber.py, se centró en extraer y descifrar contraseñas guardadas de Google Chrome y Microsoft Edge. Accedía a las bases de datos donde estos navegadores almacenan la información de inicio de sesión, descifraba las contraseñas utilizando la clave de cifrado del navegador y compilaba estos datos confidenciales en un formato listo para la exfiltración o el uso indebido. Las rutinas de limpieza del script eliminaron evidencia de la copia de la base de datos, lo que ayudó a evitar la detección. “Los paquetes maliciosos identificados en PyPI están diseñados para robar información confidencial al acceder y descifrar datos almacenados en los navegadores web, como contraseñas y cookies”, advirtió Fortinet. “Es fundamental permanecer alerta y utilizar sistemas de detección como la detección de malware OSS impulsada por IA para identificar y mitigar dichas amenazas, garantizando que se mantenga la privacidad y la seguridad del usuario”. Crédito de la imagen: Marcelo Mollaretti / Shutterstock.com