Seguridad en la nube, atención médica, industria específica El inspector general dice que los sistemas en la nube del HHS corren el riesgo de verse comprometidosMarianne Kolbasuk McGee (HealthInfoSec) • 23 de julio de 2024 Un nuevo informe de auditoría indica que el Departamento de Salud y Servicios Humanos de EE. UU. enfrenta algunos de los mismos problemas de seguridad en la nube que las organizaciones de atención médica que regula. El Departamento de Salud y Servicios Humanos enfrenta algunos de los mismos problemas de seguridad en la nube que las organizaciones de atención médica que regula: debilidades en una docena de diferentes controles de seguridad en la nube e inventarios de sistemas en la nube, según el informe de auditoría de un inspector general. Ver también: Defendiendo su futuro de IA con Prisma Cloud Más del 30% de los 1.555 sistemas del HHS estaban basados en la nube en 2022, y un informe publicado el lunes por la Oficina del Inspector General del HHS critica el proceso de inventario en la nube de la agencia, las habilidades de los trabajadores y las debilidades del control de ciberseguridad, como la falta de autenticación multifactor para cuentas privilegiadas y cifrado de tráfico web para un servidor remoto. El informe dice que el HHS «puede correr el riesgo de verse comprometido». Los expertos dicen que los problemas planteados por el inspector general, como el peligro de las configuraciones predeterminadas en servidores no administrados (y la desviación de las políticas del HHS y las pautas del Instituto Nacional de Estándares y Tecnología) es un problema común en casi todas las organizaciones relacionadas con la atención médica. «Las organizaciones asumen que el proveedor de la nube está realizando todo lo necesario para garantizar la seguridad y el cumplimiento de su entorno, lo que con demasiada frecuencia no es el caso», dijo Steve Akers, CISO de la firma de consultoría de privacidad y seguridad Clearwater y CTO del equipo de servicios de seguridad administrados de la empresa. La auditoría, que incluyó todos los sistemas en la nube propiedad de, operados y mantenidos por HHS OS o sus contratistas proveedores de servicios administrados, incluyó un examen de las políticas y procedimientos del sistema en la nube del HHS, los inventarios y las configuraciones utilizando un escáner de vulnerabilidad de red y una herramienta de evaluación de seguridad en la nube para identificar vulnerabilidades y configuraciones incorrectas, dijo la OIG del HHS. El inspector general también contrató a un hacker ético externo, BreakPoint Labs, para realizar una prueba de penetración en sistemas en la nube seleccionados del HHS en junio y julio de 2022 para determinar si los controles establecidos detectarían o evitarían ciberataques. Hallazgos clave El examen encontró que, si bien el HHS identificó con precisión los componentes dentro de los sistemas en la nube evaluados para la auditoría, el HHS OS no identificó ni inventariaba con precisión todos sus sistemas en la nube de acuerdo con los requisitos de seguridad del HHS. “El HHS OS no tiene ningún procedimiento documentado para verificar que los inventarios de sus sistemas en la nube sean precisos y completos. Como resultado, es posible que el HHS OS no esté gestionando eficazmente los riesgos de ciberseguridad para todos sus sistemas en la nube”, decía el informe. La OIG del HHS hizo varias recomendaciones para que el HHS abordara sus deficiencias de seguridad en la nube. “Por ejemplo, el HHS OS puede no saber que existe en su entorno un sistema en la nube mal configurado o sin parches susceptible a un ciberataque porque el sistema no fue inventariado, lo que hace poco probable que se programe la aplicación de parches al sistema para reducir el riesgo de un ciberataque”. La auditoría también reveló que, si bien el HHS implementó varios controles de seguridad para proteger sus sistemas en la nube, al menos 12 controles de seguridad clave, incluida la autenticación multifactor para cuentas privilegiadas y el cifrado del tráfico web para un servidor remoto, no se implementaron de manera efectiva de acuerdo con los requisitos y pautas federales. “Esto ocurrió porque ciertos propietarios de sistemas HHS OS y oficiales de seguridad del sistema no identificaron algunos de sus sistemas de información como sistemas en la nube de acuerdo con los requisitos del HHS”, dijo la OIG del HHS. Los oficiales de seguridad del sistema HHS OS, que con mayor frecuencia son asignados por los propietarios de empresas o sistemas, “no siempre tienen las habilidades o la experiencia necesarias para desempeñar adecuadamente los roles y las responsabilidades de la función laboral según lo define el NIST”, dijo el informe. “Aunque los roles y las responsabilidades de los oficiales de seguridad del sistema están definidos en las políticas de seguridad del HHS, no existe un proceso estandarizado para garantizar que se seleccionen oficiales de seguridad del sistema calificados”, dijo la OIG del HHS. “Esto afecta negativamente la capacidad del HHS OS para garantizar que los controles de seguridad se implementen de manera efectiva. Como resultado, los datos del HHS OS almacenados en los sistemas en la nube que examinamos pueden correr el riesgo de verse comprometidos”. Recomendaciones de la OIG del HHS La OIG del HHS hizo varias recomendaciones al HHS sobre cómo abordar las preocupaciones, y el HHS en comentarios escritos que acompañaban al informe dijo que estaba de acuerdo con las sugerencias y que las implementaría. Las recomendaciones incluyen que el HHS: desarrolle un procedimiento para garantizar que los inventarios del sistema en la nube sean precisos y se completen de conformidad con los requisitos de seguridad del HHS, remedie los 12 hallazgos de debilidad de control de acuerdo con el NIST, implemente una estrategia que incluya el aprovechamiento de las herramientas de evaluación de seguridad en la nube para identificar configuraciones incorrectas y otras debilidades de control en sus servicios en la nube, y remedie los controles débiles de manera oportuna. La OIG del HHS también recomendó que el HHS desarrolle e implemente una política y un proceso para garantizar que se asigne personal calificado como oficiales de seguridad del sistema para sus sistemas en la nube. El HHS no respondió de inmediato a la solicitud de comentarios de Information Security Media Group sobre el informe de la OIG del HHS. Desafíos comunes Algunos de los hallazgos de la OIG del HHS son similares a los tipos de problemas de control y gestión de seguridad en la nube que enfrentan muchas entidades del sector de la salud, dijeron algunos expertos. Tom Walsh, presidente de la firma consultora twSecurity, dijo que las entidades deben leer atentamente la letra pequeña de sus acuerdos de servicio en la nube. “La mayoría de las empresas comparten algún tipo de responsabilidad en materia de seguridad entre el proveedor de servicios en la nube y el cliente. A veces, la gente supone que el proveedor de servicios en la nube se encarga de algo (como la gestión de parches) en su nombre, cuando no es así”, afirma. “Estos servicios pueden estar disponibles, pero con un coste adicional para el cliente”. Walsh también recomienda probar las copias de seguridad, los planes de continuidad empresarial y los planes de recuperación ante desastres relacionados con los servicios en la nube. “Si el proveedor de servicios en la nube deja de funcionar durante un período prolongado, ¿existe un plan bien redactado y probado sobre cómo seguirá funcionando la empresa y cómo se recuperarán los sistemas basados en la nube?”. Según la auditoría, un error común que cometen muchas organizaciones es intentar aprovechar sus equipos de TI internos para gestionar y mantener un entorno en la nube, afirma Akers. Eso “a menudo significa que esos equipos no están familiarizados con las complejidades de la gestión de un entorno en la nube”.

Mes: julio 2024 Página 81 de 357

PublicidadLos teléfonos inteligentes se han convertido en herramientas indispensables en nuestra vida diaria, pero sus baterías pueden suponer graves riesgos si no se manipulan o fabrican adecuadamente. El fenómeno de las explosiones de las baterías de los teléfonos inteligentes ha llamado la atención a lo largo de los años debido a los incidentes reportados a nivel mundial. Comprender las razones detrás de estas explosiones y las medidas para prevenirlas es crucial tanto para los fabricantes como para los usuarios. Comprender las causas Defectos de fabricaciónUna de las principales razones detrás de las explosiones de las baterías de los teléfonos inteligentes son los defectos de fabricación. Los teléfonos inteligentes modernos suelen utilizar baterías de iones de litio debido a su alta densidad energética y confiabilidad. Sin embargo, el intrincado proceso de fabricación de estas baterías deja lugar a errores. Durante el proceso de producción, si los componentes de la batería no están correctamente alineados o si hay impurezas presentes en los materiales, puede provocar cortocircuitos o sobrecalentamiento. Estos defectos pueden permanecer latentes hasta que la batería se someta a condiciones específicas, como altas temperaturas o sobrecarga, que pueden provocar fallas catastróficas. Daños físicosLos daños físicos a la batería o al propio teléfono inteligente también pueden provocar explosiones. Las baterías de iones de litio están contenidas dentro de una carcasa rígida para proteger los delicados componentes internos. Sin embargo, dejar caer el teléfono o someterlo a una presión extrema puede comprometer la integridad de la batería. Este daño puede perforar las capas protectoras y exponer los electrolitos volátiles al oxígeno, lo que provoca una reacción química que genera calor y hace que la batería se hinche o se incendie. Sobrecarga y calor La sobrecarga es otro factor importante que contribuye a las explosiones de la batería. Las baterías de iones de litio son sensibles a la sobrecarga, que se produce cuando un teléfono inteligente permanece enchufado incluso después de alcanzar una carga completa. El flujo continuo de electricidad hace que la batería se caliente más allá de sus límites seguros. Este exceso de calor puede desestabilizar las celdas de la batería y hacer que se expandan o rompan, lo que podría provocar una explosión o un incendio. Los teléfonos inteligentes modernos están equipados con circuitos para administrar la carga y evitar la sobrecarga, pero los defectos en estos circuitos o el uso de cargadores incompatibles pueden eludir estas protecciones. Cargadores de mala calidad El cargador utilizado para recargar la batería de un teléfono inteligente es tan crucial para su seguridad como la batería misma. El uso de cargadores que no son compatibles con el teléfono inteligente o que son de mala calidad puede comprometer las medidas de seguridad. Estos cargadores pueden no regular el flujo de electricidad adecuadamente, lo que produce fluctuaciones en el voltaje y la corriente. Estas fluctuaciones pueden provocar una carga rápida o una sobrecarga, lo que aumenta el riesgo de sobrecalentamiento de la batería y una posible explosión. Además, los cargadores de baja calidad pueden carecer de las certificaciones de seguridad necesarias, lo que expone a los usuarios a riesgos como descargas eléctricas o cortocircuitos. Medidas preventivas Garantía de calidad en la fabricación Para mitigar los riesgos asociados con los defectos de fabricación, los fabricantes de baterías deben implementar estrictas medidas de control de calidad. Esto incluye pruebas exhaustivas de los componentes de la batería y los procesos de ensamblaje para identificar y eliminar posibles defectos. Los sistemas automatizados y los protocolos de inspección rigurosos pueden ayudar a garantizar que las baterías cumplan con los estándares de la industria en materia de seguridad y confiabilidad antes de integrarlas en los teléfonos inteligentes. Evite la sobrecarga Los usuarios pueden desempeñar un papel importante en la prevención de explosiones de la batería al evitar sobrecargar sus teléfonos inteligentes. Las baterías de iones de litio están diseñadas para dejar de cargarse una vez que alcanzan la capacidad máxima, gracias a los circuitos integrados que monitorean los niveles de voltaje y corriente. Sin embargo, dejar un teléfono inteligente enchufado durante períodos prolongados, como durante la noche, aún puede exponer la batería a una acumulación innecesaria de calor. Para mitigar este riesgo, los usuarios deben desconectar sus teléfonos inteligentes rápidamente después de alcanzar una carga completa. Además, el uso de tecnologías de carga inteligente proporcionadas por algunos fabricantes puede ayudar a optimizar los tiempos de carga y reducir la probabilidad de incidentes de sobrecarga. Use accesorios originales La elección del cargador y el cable utilizados para cargar un teléfono inteligente es crucial para mantener la seguridad de la batería. Los accesorios originales recomendados por el fabricante del teléfono inteligente o marcas de terceros de buena reputación están diseñados para cumplir con estrictos estándares de seguridad y compatibilidad. Estos accesorios garantizan que se entreguen las especificaciones de voltaje y corriente correctas al teléfono inteligente, lo que minimiza el riesgo de sobrecarga, sobrecalentamiento u otras fallas eléctricas. Los usuarios deben evitar usar cargadores falsificados o no certificados, que pueden no brindar la protección adecuada contra posibles peligros. Regulación de la temperatura La temperatura juega un papel fundamental en el rendimiento y la seguridad de las baterías de iones de litio. Las temperaturas extremas, tanto calientes como frías, pueden afectar el rendimiento y la longevidad de la batería. Las altas temperaturas aceleran la degradación de los materiales de la batería y aumentan la probabilidad de fuga térmica, un fenómeno en el que la batería se calienta sin control, lo que puede provocar una explosión o un incendio. Por el contrario, el frío extremo puede reducir la eficiencia y la capacidad de la batería temporalmente. Para mantener una salud óptima de la batería, los usuarios deben evitar exponer sus teléfonos inteligentes a la luz solar directa, automóviles calientes u otras fuentes de calor. De manera similar, los teléfonos inteligentes no deben usarse ni cargarse en entornos con temperaturas extremadamente bajas, ya que esto puede afectar el rendimiento de la batería y potencialmente dañarla. Inspecciones periódicas Las inspecciones periódicas de los teléfonos inteligentes pueden ayudar a identificar riesgos potenciales antes de que se conviertan en incidentes graves. Los usuarios deben inspeccionar visualmente sus teléfonos inteligentes para detectar cualquier signo de daño físico, como abolladuras, protuberancias o grietas en la carcasa de la batería. Estos signos pueden indicar daños internos en la batería o el teléfono inteligente, lo que podría comprometer la seguridad. Si se detecta algún daño, los usuarios deben dejar de usar el dispositivo de inmediato y buscar asistencia de un técnico calificado o un centro de servicio. Una acción rápida puede evitar más daños y garantizar que el teléfono inteligente siga siendo seguro para su uso. Conclusión Si bien las explosiones de la batería de los teléfonos inteligentes son sucesos relativamente raros, las consecuencias pueden ser graves. Al comprender las causas detrás de estos incidentes e implementar medidas preventivas, los fabricantes y los usuarios pueden reducir significativamente los riesgos asociados con las baterías de iones de litio. Los fabricantes deben cumplir con estrictos estándares de calidad durante la producción de baterías y teléfonos inteligentes para minimizar los defectos de fabricación. Mientras tanto, los usuarios deben adoptar prácticas de carga responsables, utilizar accesorios certificados, regular las condiciones ambientales y realizar inspecciones periódicas para garantizar la seguridad y la longevidad de sus teléfonos inteligentes. A través de la colaboración y la concienciación, la industria puede seguir innovando y, al mismo tiempo, priorizar la seguridad, garantizando que los teléfonos inteligentes sigan siendo herramientas esenciales sin comprometer la seguridad del usuario.

Chance Miller / 9to5Mac: Apple lanza Apple Maps en la web en versión beta, disponible en inglés y compatible con Safari y Chrome en Mac y iPad, y Chrome y Edge en PC con Windows. Apple lleva Apple Maps a la web por primera vez. En un comunicado de prensa publicado hoy, la compañía anunció que ahora se puede acceder a Apple Maps en la web…

Edgar Cervantes / Android AuthorityTL;DR Google es actualmente el único motor de búsqueda que puede rastrear Reddit y mostrar resultados de búsqueda recientes de la plataforma. Esto consolida aún más la posición de la empresa como el motor de búsqueda dominante y dificulta que las personas que usan plataformas alternativas accedan a una buena cantidad de contenido generado por el usuario. Esto ha vuelto a generar preocupaciones sobre las prácticas monopolísticas de Google. A principios de este año, Google firmó un acuerdo exclusivo con Reddit para usar su contenido generado por el usuario para entrenar las aplicaciones de inteligencia artificial de la empresa. Avanzamos rápidamente hasta hoy, y el gigante tecnológico de Mountain View es el único motor de búsqueda que puede mostrar resultados de búsqueda recientes de Reddit. Ahora bien, esto, sin duda, ha hecho que la plataforma de Google sea aún más capaz. Pero, ¿qué significa esto para usted si usa uno de los muchos motores de búsqueda alternativos, como DuckDuckGo o Bing? Bueno, en pocas palabras, significa que buscar contenido de Reddit usando «site:reddit.com» ya no arrojará resultados en estas plataformas alternativas (a través de 404 Media). El medio de comunicación descubrió que DuckDuckGo está mostrando un puñado de resultados de búsqueda de Reddit por ahora, pero no hay más datos sobre a dónde van los enlaces. Los enlaces de Reddit más antiguos, es decir, de antes de la semana pasada, siguen apareciendo, pero como los motores de búsqueda alternativos ya no pueden rastrear Reddit, Google es su mejor opción para encontrar el contenido más reciente de Reddit. Entonces, ¿por qué importa esto? El hecho es que Google, desde hace algún tiempo, ha sido acusado de prácticas monopolísticas. Al asegurarse el acceso exclusivo para rastrear Reddit, el gigante tecnológico ha consolidado aún más su posición como el motor de búsqueda dominante. Además, dado que la calidad de los resultados de búsqueda en Google no ha sido impresionante en el pasado reciente, la medida de la empresa dificulta que las personas migren a otras plataformas para una mejor experiencia de búsqueda sin comprometer el acceso a una buena cantidad de contenido actual generado por los usuarios. 404 Media se puso en contacto con Colin Hayhurst, director ejecutivo del motor de búsqueda Mojeek, quien señaló que su plataforma tenía bloqueado el rastreo de Reddit a partir de principios de junio. Aunque Hayhurst ha intentado ponerse en contacto con Reddit para resolver este problema, lamentablemente aún no ha recibido respuesta. En el pasado, Reddit ha sido muy claro sobre cómo las empresas están utilizando su plataforma para entrenar sus modelos de IA. Con el tiempo, la empresa comenzó a introducir medidas estrictas para evitar que las empresas de IA puedan explotar su contenido sin autorización. En junio, la empresa publicó: «En las próximas semanas, actualizaremos nuestras instrucciones de robots.txt para que sean lo más claras posible: si está utilizando un agente automatizado para acceder a Reddit, debe cumplir con nuestros términos y políticas, y debe hablar con nosotros». Reddit parece haber seguido adelante con esto y actualizado sus instrucciones de robot.txt, y el cronograma se alinea con las restricciones recientes que han observado los motores de búsqueda alternativos. Tendremos que esperar y observar para ver cuánto impacto tiene esto en los motores de búsqueda más pequeños y en los usuarios que desean una experiencia de búsqueda diferente a la que puede ofrecer Google. ¿Tiene un consejo? ¡Hable con nosotros! Envíe un correo electrónico a nuestro personal a news@androidauthority.com. Puedes permanecer anónimo o recibir crédito por la información, es tu elección.Comentarios

Jason Hiner/ZDNETEl auricular Meta Quest 3 recibirá una gran característica antes que su contraparte más cara, el Apple Vision Pro. Menos de un mes después de que Bloomberg informara que Apple estaba trabajando en una versión de Apple Intelligence para su auricular Vision Pro, Meta anunció que su auricular Quest 3 recibirá Meta AI. Además: Revisión de Meta Quest 3: el auricular de realidad virtual que la mayoría de la gente debería comprar en 2024 Pronto, el anuncio de Meta dice: «Podrás obtener respuestas a una amplia gama de preguntas con información en tiempo real gracias a Bing». Además, Meta AI con Vision será parte de la actualización. Esto significa que podrás hacer preguntas sobre tu entorno mientras usas el auricular. Con Meta AI, tu auricular Quest 3 puede ver personas, objetos y más y brindar más información sobre ellos, al igual que las gafas Ray-Ban de Meta. Podrás ver un cartel y traducirlo, obtener consejos de moda, encontrar información sobre un lugar emblemático o un retrato, y más. El Quest 2 no tendrá la función porque no tiene transferencia de color. En un video de demostración, un usuario del Quest 3 sostiene un par de pantalones cortos con estampado en blanco y negro y le pide a Meta AI que lo ayude a encontrar una camiseta a juego. Meta sugiere una camisa negra, blanca, gris o de color pastel. Si estás viendo un video de YouTube para planificar unas vacaciones, por ejemplo, puedes preguntarle a Meta cómo vestirte para unas vacaciones en esa zona o para obtener recomendaciones de restaurantes cercanos. Si estás escuchando música mientras completas el trabajo escolar en un monitor virtual, dice Meta, puedes pedirle a Meta algunas citas memorables de Shakespeare y una explicación de su significado. Además: el avance de la realidad virtual de Stanford podría significar el fin de los cascos torpes: gracias a AIVision solo funcionará en modo de transferencia para la versión experimental de Meta AI. Los objetos virtuales no serán reconocidos. Meta AI en el Quest 3 comenzará a implementarse el próximo mes en los EE. UU. y Canadá en modo experimental. Cuando esté disponible, tendrás que habilitarla. Para ello, ve al menú de configuración, selecciona «Experimental» y actívala.

El organismo de control antimonopolio de España dijo el miércoles que había abierto una investigación sobre las condiciones que Apple impone a los desarrolladores de aplicaciones móviles vendidas en su App Store.

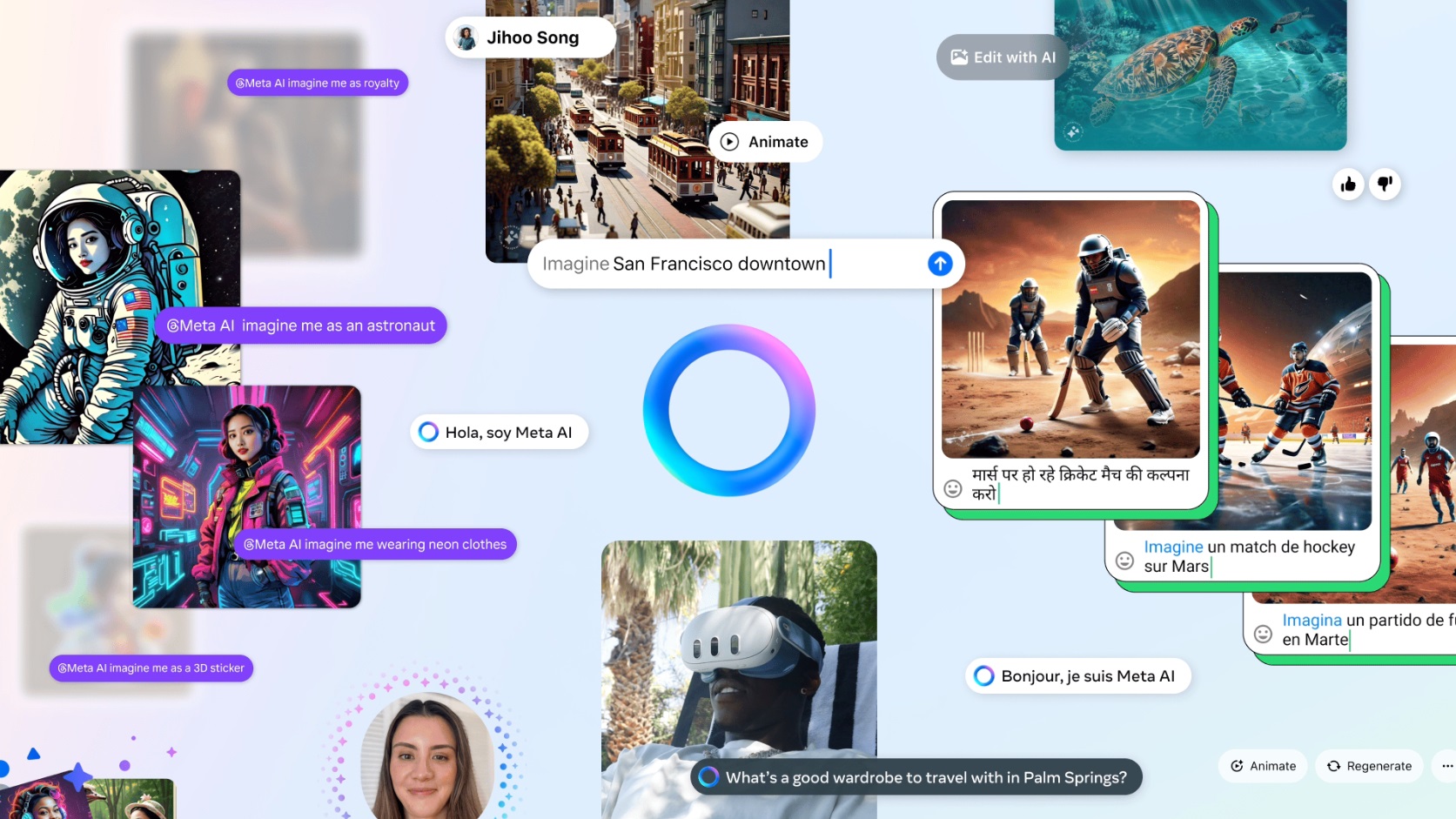

EspañolLo que necesitas saberMeta AI está empezando a implementar una nueva función que se basa en la selfie de un usuario llamada «Imagine Me». La función requiere tres selfies de un usuario (desde varios ángulos) para luego recrearlos como un gladiador, en la luna o como un guardabosques espacial volador. Meta adelantó en una publicación de blog que un botón «Editar con IA» está en camino para brindarles a los usuarios una mayor capacidad creativa. Meta tiene una función divertida en camino para su variedad de plataformas que transformará a los usuarios en nuevas versiones de sí mismos gracias a la IA. Meta AI continúa avanzando y el CEO de la compañía, Mark Zuckerberg, recurrió a Instagram para mostrar «Imagine Me». Al enviar mensajes a Meta AI en la plataforma, los usuarios pueden convertirse en lo que quieran comenzando su mensaje con «Imagine Me» seguido de un gladiador, un jugador de fútbol o lo que sea. El breve video muestra que los usuarios pueden iniciar una sesión de «Imagine Me», pero la IA les pedirá que se tomen algunas selfies. Los usuarios deben tomar tres: una directamente, una desde la derecha y otra desde la izquierda. Después, pueden volver a pedirle a la IA que los imagine como una persona ficticia o no ficticia y ver qué devuelve. En una publicación de blog, Meta explicó que los usuarios tendrán cierta capacidad creativa al pedirle a la IA que los imagine como un DJ. La compañía afirma que si algo no está bien después de dar una indicación, los usuarios pueden escribir «cambiar» seguido del objeto o elementos que les gustaría que fueran diferentes. Meta afirma que «el próximo mes», los usuarios obtendrán un botón «Editar con IA» cuando envíen mensajes de texto con su software. La publicación no explica en qué consistirá toda la sección de edición, pero es de esperar que incluya filtros, recortes y más. Los usuarios ansiosos por tener en sus manos «Imagine Me» pueden comenzar a hacerlo esta semana, ya que Meta comienza a implementarlo. La compañía añade que las personas pueden crear una imagen de sí mismas directamente en su feed, historias, comentarios y mensajes que se encuentran en Instagram, WhatsApp, Facebook y Messenger. Recibe las últimas noticias de Android Central, tu compañero de confianza en el mundo de AndroidSe descubrió por primera vez que WhatsApp recibiría esta función a principios de este mes, con la capacidad de abrir la función en otros chats. El código de la aplicación destacó la capacidad del usuario de escribir «@Meta imagíname» en otro chat con otro usuario para mostrarte caminando sobre la luna gracias a la IA. Además, parece que cada vez más empresas se suman a la idea de la reinvención, como YouTube. Parece que Google está experimentando con una función de IA para YouTube Shorts que permitiría a los usuarios simular una pantalla verde basada en IA detrás de ellos mientras graban. «Dream Screen» permitiría a los creadores hacer que pareciera que están en la cima de una montaña o en las profundidades del océano más hermoso.

Gestión de la continuidad del negocio / Recuperación ante desastres, Gobernanza y gestión de riesgos, Vídeo El director ejecutivo de Claroty, Vardi, habla sobre controles compensatorios, segmentación y acceso remoto seguro Michael Novinson (MichaelNovinson) • 23 de julio de 2024 Yaniv Vardi, director ejecutivo de Claroty (Imagen: Claroty) La reciente interrupción del servicio de CrowdStrike destacó la necesidad de que las organizaciones pasen de la gestión reactiva de riesgos a la protección proactiva de la red, según el director ejecutivo de Claroty, Yaniv Vardi. Consulte también: Respuesta al ransomware esencial: reparación del vector de acceso inicial Las organizaciones de infraestructura crítica deben implementar controles compensatorios, segmentación de red y acceso remoto seguro para abordar la mayor vulnerabilidad de la convergencia de TI-OT y minimizar el impacto de una interrupción del servicio de un proveedor externo. Vardi dijo que las organizaciones deben centrarse en la protección proactiva y la aplicación de políticas para reducir los riesgos antes de que ocurran incidentes de TI o seguridad y obtener el control de los sistemas (consulte: Claroty obtiene $100 millones para crecimiento global, microsegmentación M&A). “Independientemente de la interrupción de TI, que fue la más grande de la historia, creo que debemos centrarnos mucho en compensar los controles que deben integrarse y abordarse mucho más rápido”, dijo Vardi. “Comenzamos a ver la tendencia, pasando de reactivo, es decir, gestión de riesgos y respuesta a incidentes, a proactivo (protección de red, segmentación, acciones y cumplimiento) para lidiar con esto”. En esta entrevista en video con Information Security Media Group, Vardi también habló sobre: El impacto de la convergencia de TI y OT en las estrategias de seguridad ciberfísica; Asegurar el acceso remoto para organizaciones de infraestructura crítica; Planes de expansión futuros para la plataforma de Claroty y su alcance de mercado. Antes de unirse a Claroty en 2020, Vardi se desempeñó como director general global de Centrica Business Solutions International. Antes de unirse a Centrica, se desempeñó como director ejecutivo de Panoramic Power, un pionero mundial en soluciones de gestión energética para clientes comerciales e industriales globales. Antes de eso, fue cofundador y director general de Sparta Systems EMEA. URL de la publicación original: https://www.databreachtoday.com/lecciones-de-seguridad-de-redes-proactivas-de-crowdstrike-outage-a-25829

La integración generalizada de la IA en las aplicaciones empresariales, que se prevé que aumente tan pronto como en 2025, podría complicar aún más la gestión ya difícil de las estrategias de multicloud híbridas en Australia y las regiones APAC y hacerlas más insostenibles, según la empresa de seguridad y entrega de aplicaciones F5. Kara Sprague, vicepresidenta ejecutiva de F5, dijo a TechRepublic en Australia que el crecimiento de las aplicaciones de IA acelerará la complejidad, el costo y la superficie de ataque asociada con el uso de múltiples entornos por parte de las empresas, incluidos los sistemas en la nube y locales. Para abordar estos desafíos, F5, que tiene como objetivo servir como una capa de abstracción definitiva para las empresas, sugiere dos posibles soluciones: Racionalizar los entornos: las empresas podrían optimizar sus operaciones reduciendo la cantidad de entornos que utilizan. Adoptar una capa de abstracción: aprovechar una vía de abstracción podría proporcionar un mejor control sobre diversos activos de TI. Se prevé que la IA se traslade a las aplicaciones en 2025 y 2026 F5 anticipa que las empresas comenzarán a adoptar ampliamente los servicios y modelos de IA en 2025, y es probable que comiencen a aparecer en masa en las aplicaciones empresariales. “La IA se va a integrar y facilitar la capacidad de muchas de las soluciones de TI existentes”, dijo Sprague. La firma de analistas IDC predijo en enero de 2024 que, para 2026, se espera que la mitad de todas las empresas medianas en la región de Asia y el Pacífico, excluyendo Japón, utilicen aplicaciones basadas en IA generativa para automatizar y optimizar sus procesos de marketing y ventas. VER: 9 casos de uso empresarial innovadores para IA “Todos los actores de seguridad están integrando algún tipo de asistente o copiloto de tipo IA en sus consolas”, agregó Sprague. “Además, también verá muchos más casos de uso con nuevos gastos destinados a respaldar cargas de trabajo de IA”. La creciente ‘crisis’ impulsada por la IA La integración de la IA en las aplicaciones empresariales podría intensificar la «crisis» que, según F5, tienen las empresas con la gestión de estrategias híbridas y multicloud «insostenibles». «Está echando gasolina a lo que describimos como la bola de fuego», dijo Sprague. “En la actualidad, en los albores de la IA, nueve de cada diez organizaciones han terminado con sus aplicaciones y datos no en una sola nube pública, sino en hasta cuatro entornos diferentes”. Estos entornos incluyen nubes públicas, proveedores de SaaS, servicios de coubicación, locales y en el borde. Se espera que la IA catalice “un montón de nuevas aplicaciones modernas basadas en IA” que se centran en gran medida en las interfaces de programación de aplicaciones que están al frente de esas aplicaciones. “La IA impulsará una distribución cada vez mayor de aplicaciones y datos en entornos híbridos y multicloud”, explicó. “Por lo tanto, para cada una de esas cosas que ya estaban sucediendo en los últimos siete años en términos de la creciente distribución de aplicaciones y datos, y el creciente número de aplicaciones y API, que han aumentado la superficie de amenaza, la IA simplemente lo acelerará todo”. Más cobertura de Australia Profundizando en soluciones potenciales Para navegar por esta creciente complejidad, las empresas pueden intentar racionalizar sus huellas existentes en entornos híbridos multicloud o adoptar una capa de abstracción eficaz para administrar sus aplicaciones y entornos subyacentes de manera eficiente. “Esos son básicamente los arquetipos de las soluciones disponibles”, dijo Sprague. “Por lo tanto, o se invierte el curso y se racionaliza a un número menor de entornos o se abstraen los entornos de una manera que, ya sabes, tenga sentido lógico para la empresa”. Racionalización de los entornos empresariales Las empresas pueden racionalizar agresivamente los entornos que respaldan, dijo Sprague, y unirse al pequeño número de empresas que han logrado quedarse con una nube pública. Sin embargo, dijo que puede «contar con una mano el número de empresas que han logrado hacer eso». VER: La nube y la ciberseguridad impulsan el gasto en TI en Australia en 2024 Mantenerse en una nube pública «requeriría una increíble cantidad de disciplina», dijo Sprague. Esta estrategia también podría llevar a que las empresas se limiten a las innovaciones de un solo proveedor de nube, lo que puede no ser prudente dado que la IA podría impulsar cambios en la participación de mercado y los fondos de ganancias entre los proveedores. Elija una capa de abstracción para administrar mejor la multicloud Las empresas pueden lograr un mayor control a través de una capa de abstracción. Una variante es la abstracción a nivel de hipervisor, similar a Red Hat OpenShift, que permite a las organizaciones mover aplicaciones basadas en OpenShift a través de cualquier entorno de soporte. La capa de abstracción de F5 está construida sobre los elementos L4-L7 del modelo de Interconexión de Sistemas Abiertos. Este enfoque puede gestionar «toda la seguridad y entrega de la aplicación, mientras permanece agnóstico al hipervisor o la distribución de Kubernetes hasta el final de la pila», dijo Sprague. Las capas de abstracción vienen en diferentes tipos en diferentes proveedores Pocas empresas ofrecen capas de abstracción en todos los entornos. Por ejemplo, los proveedores de nube dominantes como Microsoft, Google y Amazon sobresalen en la protección, entrega y optimización de aplicaciones en sus propios entornos, pero son menos efectivos en la extensión de estas capacidades a otros entornos, incluso en las instalaciones. Otras empresas en el controlador de entrega de aplicaciones, la red de entrega de contenido o los espacios de borde pueden carecer de extensiones de entornos locales a entornos de nube, o viceversa. Esto deja un pequeño grupo de organizaciones que abstraen de manera neutral en el creciente número de entornos. F5 se coloca en esta categoría. “Hemos completado una serie de adquisiciones en los últimos cinco años para llegar al punto en el que podemos decir definitivamente hoy que somos el único proveedor de soluciones que protege, entrega y optimiza cualquier aplicación, cualquier API, en cualquier lugar”, dijo Sprague. Los ataques a API están aumentando rápidamente Los ataques dirigidos a API ahora representan más del 90% de los ataques que F5 ha visto en su infraestructura. “Hace solo un par de trimestres, era más bien el 70% o 75%”, dijo Sprague. “La seguridad de API es un elemento de seguridad increíblemente importante que las empresas a menudo no entienden lo suficientemente bien”. La IA solo expandirá esta exposición. “Cuanto más distribuidas estén sus aplicaciones y sus datos, mayor será la superficie de amenaza que debe cubrir”, explicó Sprague. “Y si combina eso con los ciberatacantes impulsados por IA, esa es una receta para un mayor riesgo”. Adopte un enfoque holístico para el descubrimiento de API F5 recomienda a las empresas tratar el descubrimiento de API para la seguridad como un iceberg. “Si finalmente sientes que tienes las manos en la masa en cuanto a dónde se encuentran tus aplicaciones, las API son todo lo que está debajo de la superficie de esas aplicaciones, por lo que se necesitan múltiples vías y lentes de descubrimiento”, dijo Sprague. Esto debería incluir el análisis de tráfico en tiempo real que ofrecen la mayoría de los actores de seguridad de API, pruebas y análisis de código de aplicaciones estáticas, pruebas dinámicas o escaneo de código y modelado y evaluación de amenazas de aplicaciones externas, que brindan una perspectiva externa sobre las vulnerabilidades que existen en las aplicaciones web de acceso público de una organización. Sprague agrega que es importante luego “cerrar el círculo” entre el descubrimiento de API y la protección de esas API a través de la aplicación de medidas en tiempo de ejecución. “Abogamos por una lente muy integral y holística en el descubrimiento”, dijo Sprague.

Las filtraciones de datos se han vuelto algo habitual y, si ha utilizado activamente servicios en línea durante el año pasado, es posible que se haya visto afectado por ellas. Por ejemplo, la filtración de datos de Advance Auto Parts expuso la información personal de más de 2,3 millones de usuarios, mientras que un incidente reciente de AT&T permitió a los piratas informáticos acceder a alrededor de seis meses de interacciones de llamadas y mensajes de texto de clientes. Pero, ¿qué hacen los actores maliciosos con todos estos datos? John, de Jackson, Mississippi, hizo una pregunta similar que quiero destacar y abordar porque nos ayuda a todos: «¿Qué quiere decir cuando dice que una empresa ha expuesto 2,3 millones o lo que sea en una filtración de datos? Esto sucede a menudo, pero nunca hay un seguimiento. Es como tirar etiquetas de direcciones a un cubo de basura y luego se llevan al vertedero. Entonces, ¿qué sucede realmente con una filtración de datos?» Entiendo lo que dices, John. Las filtraciones de datos aparecen en los titulares, pero rara vez se oye hablar de las consecuencias. Es difícil vincular una filtración específica a un problema específico más adelante. A continuación, se muestra una descripción detallada de lo que realmente significa una filtración de datos. RECIBA ALERTAS DE SEGURIDAD, CONSEJOS DE EXPERTOS: SUSCRÍBASE AL BOLETÍN DE KURT: THE CYBERGUY REPORT AQUÍ Ilustración de un hacker en el trabajo (Kurt «CyberGuy» Knutsson)Explicación de la filtración de datosUna filtración de datos ocurre cuando una persona no autorizada obtiene acceso a información que se supone que es confidencial, privada, protegida o sensible. Piénselo de esta manera: tiene información personal que le confió a un amigo, pero mientras la compartía, alguien que no se suponía que la supiera la escuchó. Un ejemplo de la vida real es la filtración de datos de AT&T mencionada anteriormente. Sus registros de llamadas e interacciones de texto que se suponía que eran privadas y que confió en que AT&T protegería terminaron en manos de piratas informáticos. Estos detalles ahora pueden ser utilizados por actores maliciosos para estafarlo. OBTENGA FOX BUSINESS EN MOVIMIENTO HACIENDO CLIC AQUÍLas filtraciones de datos pueden ocurrir de varias maneras. Los piratas informáticos pueden apuntar a organizaciones específicas o lanzar ataques amplios con la esperanza de robar ciertos tipos de datos. También pueden utilizar ciberataques dirigidos para perseguir a individuos específicos. A veces, las violaciones de datos ocurren debido a errores honestos o descuidos de los empleados. Las debilidades en los sistemas e infraestructura de una organización también pueden dejarlos vulnerables a las violaciones de datos. Ilustración de un hacker en el trabajo (Kurt «CyberGuy» Knutsson)UNA FILTRACIÓN MASIVA DE DATOS EXPONE LA INFORMACIÓN PERSONAL DE 3 MILLONES DE ESTADOUNIDENSES A LOS CIBERCRIMINALESAnatomía de una filtración de datos deliberadaEsto es lo que suele ocurrir en una filtración de datos provocada deliberadamente:Investigación: Los cibercriminales suelen empezar por identificar un objetivo, como una gran corporación como AT&T, centrándose en el tipo de datos que quieren, que podría incluir información personal de los clientes. Buscan debilidades en la seguridad de la empresa, lo que podría implicar explotar fallas del sistema o apuntar a la infraestructura de la red.Ataque: Los atacantes hacen su movimiento inicial utilizando un ataque de red o social. Los métodos comunes incluyen ataques de phishing, donde se engaña a las personas para que revelen información personal; Ataques de malware que pueden robar o cifrar datos; y ataques de denegación de servicio que interrumpen los servicios. Estas tácticas pueden comprometer la información personal de los clientes, como nombres, direcciones, números de teléfono e incluso información de pago. Exfiltración: Una vez dentro de los sistemas de la empresa, los cibercriminales se abren camino hasta los datos confidenciales. Para las personas, esto significa que su información personal puede ser extraída y vendida en la red oscura, utilizada para el robo de identidad o para otros fines maliciosos. El impacto en las personas puede ser grave, incluida la pérdida financiera, el daño a las calificaciones crediticias y el estrés emocional de tener información personal expuesta y mal utilizada. Ilustración de un hacker en el trabajo (Kurt «CyberGuy» Knutsson)LA BASE DE DATOS DE CONTRASEÑAS ROBADAS MÁS GRANDE DEL MUNDO SUBIDA A UN FORO CRIMINAL¿Qué sucede una vez que los piratas informáticos tienen los datos? Una vez que los piratas informáticos obtienen datos protegidos y confidenciales, tienen varias formas de beneficiarse de ellos. Pueden usar los datos comprometidos para actividades ilegales, incluido el robo de identidad, el fraude financiero, el envío de correo basura o incluso la extorsión. Información como direcciones de correo electrónico y números de teléfono se pueden utilizar en estafas de phishing. A veces, estos datos también se publican en foros de la dark web para su venta. Otros delincuentes pueden comprarlos y utilizarlos para diversas actividades ilícitas. Así como no se oye hablar de todos los robos, homicidios o agresiones, tampoco se oye hablar de todos los casos de estas actividades delictivas. Solo aparecen en los titulares cuando ocurre algo importante, como el incidente en el que los piratas informáticos estafaron a una mujer de Colorado por 25.000 dólares o cuando un hombre fue arrestado por estafar a una mujer de Kalispell, Montana, por 150.000 dólares. Las violaciones de datos no solo afectan a los clientes, sino también a las empresas implicadas. Estas empresas pueden enfrentarse a multas o demandas del gobierno. Por ejemplo, AT&T está lidiando actualmente con una demanda colectiva debido a una violación de seguridad en 2022 que expuso meses de datos de casi todos sus clientes. Del mismo modo, T-Mobile se enfrenta a una demanda relacionada con una violación de datos que afectó a millones de personas. Ilustración de un hacker en acción (Kurt «CyberGuy» Knutsson)LOS CIBERCRIMINALES SE APROVECHARON DE LA INTERRUPCIÓN INFORMÁTICA GLOBAL VINCULADA A CROWDSTRIKE¿Cómo protegerse de las violaciones de datos? Es principalmente responsabilidad de las empresas o los servicios en línea mantener sus datos seguros, pero si quedan expuestos, aquí hay algunos consejos para tener en cuenta:1. Cambie sus contraseñasSi los piratas informáticos han registrado sus contraseñas, podrían acceder a sus cuentas en línea y robar sus datos o dinero. EN OTRO DISPOSITIVO (es decir, su computadora portátil o de escritorio), debe cambiar las contraseñas de todas sus cuentas importantes, como correo electrónico, banca, redes sociales, etc. Debe hacer esto en otro dispositivo para que el pirata informático no lo registre configurando su nueva contraseña en su dispositivo pirateado. Y también debe usar contraseñas seguras y únicas que sean difíciles de adivinar o descifrar. También puede usar un administrador de contraseñas para generar y almacenar sus contraseñas de forma segura.2. Activa la autenticación de dos factores Activa la autenticación de dos factores (2FA) para tener una capa adicional de seguridad en todas tus cuentas importantes, incluidas las de correo electrónico, banca y redes sociales. La 2FA requiere que proporciones una segunda pieza de información, como un código enviado a tu teléfono, además de tu contraseña al iniciar sesión. Esto hace que sea significativamente más difícil para los piratas informáticos acceder a tus cuentas, incluso si tienen tu contraseña. Activar la 2FA puede reducir en gran medida el riesgo de acceso no autorizado y proteger tus datos confidenciales. 3. Controla tus cuentas y transacciones Debes revisar tus cuentas y transacciones en línea con regularidad para detectar cualquier actividad sospechosa o no autorizada. Si notas algo inusual, repórtalo de inmediato al proveedor de servicios o a las autoridades. También debes revisar tus informes y puntajes crediticios para ver si hay alguna señal de robo de identidad o fraude. HAZ CLIC AQUÍ PARA VER MÁS NOTICIAS DE EE. UU. 4. Comunícate con tu banco y las compañías de tarjetas de crédito Si los piratas informáticos han obtenido tu información bancaria o de tarjeta de crédito, podrían usarla para realizar compras o retiros sin tu consentimiento. Debes informar a tu banco y a las compañías de tarjetas de crédito sobre la situación. Pueden ayudarte a congelar o cancelar tus tarjetas, disputar cargos fraudulentos y emitir nuevas tarjetas para ti. También debes comunicarte con una de las tres principales agencias de informes crediticios (Equifax, Experian o TransUnion) y solicitar que se coloque una alerta de fraude en tu archivo crediticio. Esto hará que sea más difícil para los ladrones de identidad abrir nuevas cuentas en tu nombre sin verificación. Incluso puedes congelar tu crédito, si es necesario. 5. Utiliza servicios de eliminación de datos personales. Considera invertir en servicios de eliminación de datos personales que se especialicen en monitorear y eliminar continuamente tu información personal de varias bases de datos y sitios web en línea. Estos servicios emplean herramientas y técnicas avanzadas para identificar y eliminar tus datos de sitios de búsqueda de personas, corredores de datos y otras plataformas donde tu información podría estar expuesta. Al utilizar un servicio de eliminación de datos, puedes minimizar el riesgo de robo de identidad y fraude, especialmente después de una filtración de datos. Además, estos servicios a menudo brindan monitoreo y alertas constantes, manteniéndote informado de cualquier nueva instancia de que tus datos aparezcan en línea y tomando medidas inmediatas para eliminarlos. Consulta mis mejores opciones de servicios de eliminación de datos aquí. 6. Inscríbase para obtener protección contra el robo de identidad Las empresas de protección contra el robo de identidad pueden monitorear información personal como el título de su casa, número de seguro social, número de teléfono y dirección de correo electrónico y alertarlo si se está utilizando para abrir una cuenta. También pueden ayudarlo a congelar sus cuentas bancarias y de tarjetas de crédito para evitar un mayor uso no autorizado por parte de delincuentes. Vea mis consejos y mejores selecciones sobre cómo protegerse del robo de identidad. 7. Alerte a sus contactos Si los piratas informáticos han accedido a su correo electrónico o cuentas de redes sociales, podrían usarlas para enviar mensajes de spam o phishing a sus contactos. También podrían hacerse pasar por usted y solicitarle dinero o información personal. Debe alertar a sus contactos y advertirles que no abran ni respondan ningún mensaje suyo que parezca sospechoso o inusual. La conclusión clave de Kurt El impacto de una filtración de datos puede no ser inmediato, pero una vez que sus datos están en Internet, pueden ser utilizados indebidamente por malos actores. Pueden robarle el dinero que ganó con tanto esfuerzo, causar daño emocional y mental o afectar a sus seres queridos. Por lo tanto, incluso si no ve el impacto inmediato de una filtración de datos, tome medidas. Asegúrate de que tus dispositivos estén protegidos y vigila de cerca tus cuentas bancarias. HAZ CLIC AQUÍ PARA OBTENER LA APLICACIÓN FOX NEWS ¿Alguna vez has notado una actividad inusual en tus cuentas después de que se informara de una violación de datos? Cuéntanoslo escribiéndonos a Cyberguy.com/Contact. Para obtener más consejos tecnológicos y alertas de seguridad, suscríbete a mi boletín gratuito CyberGuy Report en Cyberguy.com/Newsletter. Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubriéramos. Sigue a Kurt en sus canales sociales: Respuestas a las preguntas más frecuentes de CyberGuy: Copyright 2024 CyberGuy.com. Todos los derechos reservados. Kurt «CyberGuy» Knutsson es un periodista tecnológico galardonado que siente un profundo amor por la tecnología, los equipos y los dispositivos que mejoran la vida con sus contribuciones para Fox News y FOX Business a partir de las mañanas en «FOX & Friends». ¿Tienes una pregunta tecnológica? Recibe el boletín gratuito CyberGuy de Kurt, comparte tu voz, una idea para una historia o comenta en CyberGuy.com.