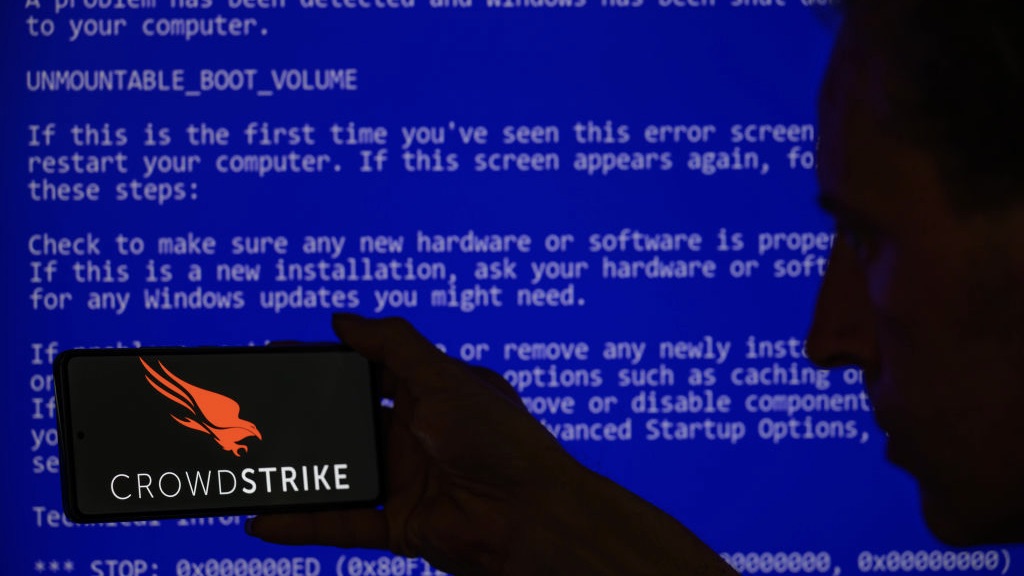

A medida que la situación se va calmando tras la interrupción del servicio de CrowdStrike, se hace más evidente el verdadero alcance del daño causado por la interrupción. Casi una semana después de que la interrupción inicial fuera causada por una actualización defectuosa, la empresa de ciberseguridad anunció que más del 97 % de los sensores de Windows volvieron a estar en línea el 24 de julio. El director ejecutivo de CrowdStrike, George Kutz, recurrió a LinkedIn el 25 de julio para señalar que, si bien la mayoría de las máquinas afectadas volvieron a estar en línea, la empresa seguía trabajando para garantizar que todos los sistemas afectados volvieran a funcionar por completo. Al investigar el costo de la interrupción causada por el incidente, el especialista en análisis de interrupciones de servicio en la nube Parametrix Insurance estimó que la interrupción causó pérdidas directas de 5400 millones de dólares a las empresas estadounidenses de Fortune 500. De hecho, esta cifra excluye las pérdidas sufridas por Microsoft, lo que indica que es probable que el impacto financiero general del incidente sea mucho mayor. El informe también señaló que era poco probable que las pólizas de seguro cibernético cubrieran el alcance de la interrupción que sufrieron las empresas. «Es probable que la parte de la pérdida cubierta por las pólizas de seguro cibernético no sea más del 10% al 20%, debido a las grandes retenciones de riesgo de muchas empresas y a los bajos límites de la póliza en relación con la posible pérdida por interrupción». En un informe que describe los detalles clave detrás del incidente, Forrester señaló que esto es solo la punta del iceberg en lo que respecta a las consecuencias legales y regulatorias de la interrupción. Reciba nuestras últimas noticias, actualizaciones de la industria, recursos destacados y más. Regístrese hoy para recibir nuestro informe GRATUITO sobre ciberdelito y seguridad de IA, recientemente actualizado para 2024. «El Congreso de los EE. UU. Ya ha caracterizado esto como un asunto de ‘infraestructura crítica’ y, según se informa, las agencias reguladoras están en contacto con CrowdStrike. Los reguladores de la UE y el Reino Unido querrán mostrar su poder con su resiliencia operativa y legislación sobre productos de ciberseguridad. Por supuesto, habrá una gran cantidad de demandas contra CrowdStrike, pero los contratos de ISV generalmente limitan los daños consecuentes”. Forrester también advirtió que habrá efectos a largo plazo en el nivel de responsabilidad y soporte asociado con los procedimientos de actualización. “A largo plazo, habrá llamados para que todos los proveedores de software mejoren la seguridad y la calidad por diseño, brinden más control y transparencia en las actualizaciones y ofrezcan mayor responsabilidad y soporte. Los proveedores de sistemas operativos (OS) de repente encontrarán líderes tecnológicos que exigen saber mucho más sobre el diseño del kernel”. El incidente de CrowdStrike subraya los peligros de apresurar las actualizaciones En su revisión preliminar posterior al incidente, CrowdStrike informó que la interrupción fue causada por una actualización de respuesta rápida fallida que contenía un problema de seguridad de memoria, específicamente una violación de acceso de lectura fuera de límites en el controlador CSagent. Un informe de respuesta a incidentes de Microsoft confirmó los hallazgos iniciales de CrowdStrike, aprovechando el depurador de kernel WinDBG de Microsoft y una serie de extensiones para analizar los volcados de memoria. En particular, Microsoft reveló que su estimación de 8,5 millones de dispositivos afectados por la actualización se basó en aquellos clientes que optaron por compartir sus informes de fallos, que en última instancia fue un subconjunto de la cifra general de máquinas afectadas, lo que indica que el número real es mayor. En su informe sobre el incidente, Forrester dijo que «los fallos en cascada de la gestión de riesgos alimentaron la interrupción masiva», afirmando que la evidencia disponible sugiere que el incidente fue en gran medida un fallo de control de calidad. «Esta fue una actualización de configuración de contenido. Para este tipo de actualización de contenido, CrowdStrike no realizó las mismas pruebas exhaustivas que para las actualizaciones de sensores. Hubo dos problemas adicionales que precipitaron la interrupción. Primero, hubo un error no detectado en la lógica de prueba/control de calidad de CrowdStrike que no logró identificar datos de contenido problemáticos”, afirma el informe. “En segundo lugar, debido a que CrowdStrike no escalonó las implementaciones para las actualizaciones de contenido, implementó esta actualización en todas partes a la vez. CrowdStrike ya se ha comprometido a solucionar ambos problemas”. El contenido de respuesta rápida es uno de los dos canales utilizados por CrowdStrike para entregar actualizaciones de configuración de contenido de seguridad, diseñado para responder a un panorama de amenazas en rápida evolución. David Ferbrache, director ejecutivo de Beyond Blue, dijo que el incidente resalta los riesgos asociados con mecanismos de actualización rápida como este, especialmente cuando la actualización afecta a un software tan concentrado en dispositivos empresariales como CrowdStrike Falcon.[T]El incidente también se debe en parte a los riesgos de las actualizaciones automáticas rápidas en entornos de producción en vivo y a la necesidad de que las organizaciones tengan la capacidad de controlar cómo se aplican esas actualizaciones y de equilibrar el riesgo de una actualización diferida (que podría dejar abiertas las cuestiones de seguridad pero permitir pruebas adicionales) frente al riesgo de una aplicación inmediata. Se trata de un delicado equilibrio, y los clientes sofisticados deben poder lograrlo”.

Deja una respuesta