Los ciberdelincuentes y los espías que trabajan para los estados-nación coexisten subrepticiamente dentro de los mismos enrutadores de marca comprometidos mientras usan los dispositivos para disfrazar ataques motivados tanto por ganancias financieras como por espionaje estratégico, dijeron los investigadores. En algunos casos, la coexistencia es pacífica, ya que piratas informáticos motivados financieramente proporcionan a espías acceso a enrutadores ya comprometidos a cambio de una tarifa, informaron el miércoles investigadores de la firma de seguridad Trend Micro. En otros casos, los piratas informáticos que trabajan en grupos de amenazas persistentes avanzadas respaldados por estados nacionales toman el control de dispositivos previamente pirateados por los grupos de delitos cibernéticos. A veces, los dispositivos se ven comprometidos de forma independiente varias veces por diferentes grupos. El resultado es un acceso libre para todos a los enrutadores internos y, en menor medida, a los dispositivos VPN y servidores privados virtuales proporcionados por las empresas de hosting. «Los ciberdelincuentes y los actores de amenazas persistentes avanzadas (APT) comparten un interés común en las capas de anonimización de proxy y los nodos de redes privadas virtuales (VPN) para ocultar rastros de su presencia y dificultar la detección de actividades maliciosas», afirman los investigadores de Trend Micro Feike Hacquebord y Fernando Merces. escribió. «Este interés compartido da como resultado un tráfico de Internet malicioso que combina motivos financieros y de espionaje». Pawn Storm, un spammer y un servicio de proxy Un buen ejemplo es una red compuesta principalmente por dispositivos EdgeRouter vendidos por el fabricante Ubiquiti. Después de que el FBI descubrió que había sido infectado por un grupo respaldado por el Kremlin y utilizado como botnet para camuflar ataques en curso contra gobiernos, ejércitos y otras organizaciones en todo el mundo, comenzó una operación en enero para desinfectarlos temporalmente. Los piratas informáticos rusos obtuvieron el control después de que los dispositivos ya estaban infectados con Moobot, que es un malware botnet utilizado por actores de amenazas con motivación financiera no afiliados al gobierno ruso. Estos actores de amenazas instalaron Moobot después de explotar por primera vez las credenciales de administrador predeterminadas conocidas públicamente que no habían sido eliminadas de los dispositivos por las personas que los poseían. Los piratas informáticos rusos, conocidos por diversos nombres, incluidos Pawn Storm, APT28, Forest Blizzard, Sofacy y Sednit, explotaron una vulnerabilidad en el malware Moobot y lo utilizaron para instalar scripts personalizados y malware que convirtieron la botnet en un ciberespionaje global. plataforma. Los investigadores de Trend Micro dijeron que Pawn Storm estaba usando la botnet secuestrada para representar (1) inicios de sesión que usaban credenciales de cuentas robadas y (2) ataques que explotaban una vulnerabilidad crítica de día cero en Microsoft Exchange que no se solucionó hasta marzo de 2023. Los exploits de -día permitieron a Pawn Storm obtener el hash criptográfico de las contraseñas de Outlook de los usuarios simplemente enviándoles un correo electrónico con un formato especial. Una vez en posesión del hash, Pawn Storm realizó el llamado ataque de retransmisión de hash NTLMv2 que canalizó los inicios de sesión a las cuentas de usuario a través de uno de los dispositivos de la botnet. Microsoft proporcionó un diagrama del ataque que se muestra a continuación: Microsoft Trend Micro observó que la misma botnet se utilizaba para enviar spam con temas farmacéuticos que tienen las características de lo que se conoce como la pandilla Canadian Pharmacy. Otro grupo instaló malware conocido como Ngioweb en dispositivos botnet. Ngioweb se encontró por primera vez en 2019 ejecutándose en enrutadores de DLink, Netgear y otros fabricantes, así como en otros dispositivos que ejecutan Linux sobre hardware x86, ARM y MIPS. El propósito de Ngioweb es proporcionar servidores proxy que las personas puedan utilizar para enrutar sus actividades en línea a través de una serie de direcciones IP que cambian periódicamente, particularmente aquellas ubicadas en los EE. UU. con reputación de confiabilidad. No está claro exactamente quién utiliza el servicio de Ngioweb. Los investigadores de Trend Micro escribieron: En el caso específico de los Ubiquiti EdgeRouters comprometidos, observamos que un operador de botnet ha estado instalando servidores SSH con puertas traseras y un conjunto de scripts en los dispositivos comprometidos durante años sin mucha atención por parte de la industria de la seguridad, lo que permite un acceso persistente. . Otro actor de amenazas instaló el malware Ngioweb que se ejecuta solo en la memoria para agregar los bots a una botnet proxy residencial disponible comercialmente. Lo más probable es que Pawn Storm forzara fácilmente las credenciales de los servidores SSH con puerta trasera y así obtuviera acceso a un grupo de dispositivos EdgeRouter de los que podrían abusar para diversos fines. Los investigadores proporcionaron la siguiente tabla, que resume el acuerdo para compartir botnets entre Pawn Storm y los otros dos grupos, rastreados como Water Zmeu y Water Barghest: Trend Micro. No está claro si alguno de los grupos fue responsable de instalar el malware Moobot mencionado anteriormente que el FBI hallazgo informado en los dispositivos. De lo contrario, eso significaría que los enrutadores fueron infectados de forma independiente por tres grupos motivados financieramente, además de Pawn Storm, lo que subraya aún más la prisa constante de múltiples grupos de amenazas por establecer puestos de escucha secretos dentro de los enrutadores. Los investigadores de Trend Micro no estuvieron disponibles para aclararlo. La publicación continuó informando que, si bien la operación de enero del FBI afectó la infraestructura de la que dependía Pawn Storm, las limitaciones legales impidieron que la operación previniera la reinfección. Es más, la botnet también incluía servidores públicos virtuales y dispositivos Raspberry Pi que no se vieron afectados por la acción del FBI. «Esto significa que a pesar de los esfuerzos de las autoridades, Pawn Storm todavía tiene acceso a muchos otros activos comprometidos, incluidos EdgeServers», dice el informe de Trend Micro. “Por ejemplo, la dirección IP 32[.]143[.]50[.]222 se utilizó como reflector SMB alrededor del 8 de febrero de 2024. La misma dirección IP se utilizó como proxy en un ataque de phishing de credenciales el 6 de febrero de 2024 contra varios funcionarios gubernamentales de todo el mundo”.

Las tarjetas con banda magnética estaban de moda hace unos 20 años, pero su seguridad era frágil y el requisito de firmas a menudo aumentaba la molestia de las transacciones; sin mencionar que carecían de cifrado de datos, lo que las hacía vulnerables al robo y la clonación por parte de delincuentes. . Las tarjetas basadas en chips surgieron como sucesoras y ofrecieron mayor seguridad mediante el cifrado de datos. Estas tarjetas requerían inserción en terminales de pago (POS) y autenticación con un PIN, lo que marcaba un cambio hacia métodos de transacción más seguros. Desde el punto de vista de la seguridad, las tarjetas con chip supusieron un claro avance, ya que requerían autenticación y ofrecían una seguridad mejorada en la tarjeta gracias al cifrado. No obstante, estas tarjetas todavía eran susceptibles de clonación o robo de información, aunque perpetrar tales delitos era más difícil que con las tarjetas de banda magnética. El estándar NFC de comunicación de campo cercano, o NFC, que evoluciona a partir de la identificación por radiofrecuencia (RFID), surgió como un nuevo estándar de pago en la segunda mitad de la década de 2010. Con esta tecnología, las tarjetas originales basadas en chip se han vuelto aún más útiles, ya que en lugar de tener que insertarlas en terminales de pago y cajeros automáticos, todo lo que se necesita es tocar un dispositivo de pago con NFC para transferir dinero. ¿Qué puede ser un dispositivo de pago? Además de las tarjetas sin contacto, los teléfonos ahora también pueden cumplir esta función a través de servicios como Apple Pay o Google Pay, que, después de cargar los datos de su tarjeta en el servicio, le permiten usar su teléfono para realizar pagos. Tanto las tarjetas como los teléfonos pueden servir como métodos de pago mediante la tecnología NFC. (Fuente: Shutterstock) El proceso mediante el cual funciona el pago NFC funciona de manera bastante similar a Bluetooth u otros sistemas de comunicación inalámbrica, utilizando ondas de radio para activar y verificar la información que se transmite. Estos datos luego son decodificados por una antena. En concreto, en el caso de un pago, el terminal recibe información del teléfono, que luego procesa y aprueba para facilitar la transacción. Debido al muy corto alcance de NFC, no es útil para grandes transferencias de datos. A diferencia de Wi-Fi o Bluetooth, es más lento y requiere que los dos dispositivos que se comunican estén muy cerca. Esto tiene cierto parecido con las transferencias de archivos por infrarrojos del pasado, que funcionaban de manera similar pero eran mucho menos convenientes y solo funcionaban la mitad del tiempo: había que ser muy preciso al colocar los teléfonos y los sensores tenían que casi tocarse (aquí está un manual antiguo que muestra la función). ¿Qué tan seguro es NFC? Dado que su aplicación principal es facilitar transacciones sin contacto, se podría suponer que debe ser completamente seguro, ¿verdad? Más o menos lo es. En comparación con otros métodos de comunicación inalámbrica, es mucho más difícil de interceptar debido a la proximidad necesaria para que funcione, pero eso no significa que sea imperceptible para algunas formas de ciberataques. Uno de los métodos de ataque más comunes cuando se trata de comunicaciones inalámbricas son los ataques de intermediario (MITM). Para que funcionen, es necesario que haya alguna herramienta (equipo, sitio web falso, correos electrónicos) que intercepte la comunicación entre dos dispositivos/usuarios, que luego descifre y transmita los datos requeridos al atacante. Ésta es una de las razones por las que utilizar una red Wi-Fi pública es tan peligroso; No se necesita mucho para configurar un punto de acceso falso con el mismo nombre que una empresa/ciudad, y dado que la gente quiere usarlos, un delincuente puede fácilmente comprometer la comunicación procedente de dispositivos que utilizan esos puntos de acceso. ¿Se aplican los ataques MITM a NFC? Algo así como. Si bien técnicamente existe como una amenaza, simplemente no es tan viable por varias razones. En primer lugar, para “rotear” la comunicación NFC, un lector debe acercarse bastante a la tarjeta/teléfono para poder leer los datos requeridos. En segundo lugar, el hacker también necesita tener alguna herramienta especial para hacerlo. Honestamente, sería mucho más fácil simplemente robar tu teléfono/tarjeta. Potencialmente, los terminales de pago pueden verse comprometidos. Sin embargo, a diferencia del robo de tarjetas normal, la comunicación NFC está cifrada y tokenizada, lo que significa que una tarjeta difícilmente se puede duplicar gracias a que su información está oculta. Sin embargo, no asuma que un oportunista no intentaría «chocar» con usted para obtener los datos de su tarjeta, y dado que también existen ataques inalámbricos con llaves de automóviles (que utilizan una tecnología RFID similar para funcionar como NFC), las tarjetas de crédito y los teléfonos son todavía en peligro. La seguridad no debe darse por sentada Si bien es cierto que la tecnología NFC es más segura, especialmente cuando se trata de realizar pagos, no significa que sea infalible, ya que los actores maliciosos pueden explotar fácilmente ciertas vulnerabilidades para conseguir lo que quieren. Por ejemplo, en 2021, un investigador demostró un ataque en el que utilizó una aplicación de Android para simplemente «saludar» a los cajeros automáticos habilitados para NFC y comprometerlos. Esto fue posible debido a ciertos errores de software en esas máquinas, que muy bien pueden ser una realidad también para otras formas de terminales de pago. Siempre existirán fallas en el sistema y agujeros de seguridad, razón por la cual incluso los proveedores de seguros cibernéticos a menudo subrayan que los parches de vulnerabilidades son un requisito para la cobertura. Es más, dado que los pagos NFC se basan inherentemente en el aspecto de la conveniencia, existe una falta de autenticación adicional (como un PIN) que requeriría una tarjeta normal con chip, por ejemplo. Por lo tanto, si alguien roba su tarjeta de crédito, puede realizar pagos fraudulentos fácilmente sin necesidad de ingresar un código (hasta un cierto valor) y, dependiendo de los límites de pago establecidos, las sumas pueden ser bastante altas. Pagos telefónicos: ¿son más seguros? Como se mencionó anteriormente, las capacidades NFC también están presentes en los teléfonos. ¿Pero son más seguros? Dado que Apple Pay, Google Pay y otros requieren seguridad adicional en forma de PIN, huella digital, escaneo facial o cualquier otra cosa que pueda tener disponible en su teléfono, de hecho existe cierta seguridad adicional. Además, ambos servicios de pago solo funcionan cuando están habilitados, por lo que hay menos posibilidades de que alguien simplemente inicie un pago por su parte. Además, el uso de Apple o Google Pay no transmite los detalles de su cuenta y, en caso de que pierda su dispositivo, es bastante fácil desactivar estos servicios de forma remota. Servicios como Apple Pay requieren verificación biométrica adicional para realizar pagos. (Crédito: Christiann Koepke en Unsplash) Del mismo modo, si bien los relojes inteligentes son excelentes en muchos sentidos, permitir pagos a través de ellos puede ser problemático, principalmente debido a la falta de autenticación adicional más allá de un PIN corto requerido para desbloquear el reloj. Se supone que el hecho de que el reloj esté en la muñeca del propietario sirve como forma de autenticación. Sin embargo, teniendo en cuenta que los relojes pueden ser robados y a menudo están protegidos con un PIN de cuatro dígitos, es posible que este no siempre sea un método suficientemente seguro para las transacciones. Cómo hacer que sus pagos sin contacto sean más seguros Para finalizar este artículo con una nota más positiva, existen formas de hacer que sus pagos sin contacto sean más seguros. He aquí cómo: Pruebe los bloqueadores RFID: son tarjetas o billeteras pequeñas que crean una barrera entre su tarjeta y el mundo exterior, mitigando posibles ataques de robo. Establezca límites de pago bajos: esto puede hacerse a través de su banco o su software, donde puede establecer un límite máximo de cuánto puede comprar mediante pagos sin contacto. Utilice pagos telefónicos: aunque estas aplicaciones pueden tener sus defectos, siguen siendo un poco más seguras que las tarjetas sin contacto, gracias a los requisitos de autenticación adicionales. Utilice efectivo: probablemente esto no necesite explicación. Sin embargo, es posible que le preocupe llevar grandes cantidades de dinero en su billetera, que también pueden ser robadas. Omita los relojes inteligentes: debido a la menor seguridad, permitir pagos en relojes inteligentes puede plantear problemas potenciales. Obtenga una tarjeta de viaje: si le preocupa el ángulo de los pagos exprés, obtenga una tarjeta de viaje con recarga, si es posible, en lugar de usar su propia tarjeta de crédito/teléfono como medio para pagar los boletos. Y estos son sólo algunos métodos que puedes emplear para tener pagos más seguros. Por supuesto, ninguna solución de seguridad puede ofrecerle una garantía del 100%, pero incluso pasos pequeños y simples pueden contribuir en gran medida a reducir las probabilidades de sufrir desgracias. Antes de ir: Aplicaciones de pago móvil: cómo mantenerse seguro al pagar con su teléfono

Saber si su RAM es adecuada depende de su capacidad para verificar su capacidad actual. Afortunadamente, este proceso es sencillo y rápido, lo que le permite decidir si desea actualizar su memoria o si su RAM existente es suficiente. Si es un usuario avanzado, seguramente sabrá la cantidad de RAM que tiene actualmente su PC. Sin embargo, si eres un usuario ocasional o moderado, o tienes una PC de segunda mano sin una hoja de especificaciones detallada, esta guía puede ser útil para conocer la cantidad exacta de RAM que tiene tu PC. Si eres un jugador o trabajas constantemente con varios programas, cuantos más, mejor. Por eso es importante conocer la capacidad de su PC y saber si necesita una actualización para mejorar su flujo de trabajo. (Vía: DigitalTrends) ¿Qué es la memoria RAM? La memoria de acceso aleatorio (RAM) es un componente crucial del hardware de una computadora que sirve como almacenamiento temporal de datos e instrucciones a las que la CPU (Unidad Central de Procesamiento) necesita acceder rápidamente. A diferencia de los dispositivos de almacenamiento como los discos duros o SSD, que retienen datos incluso cuando la computadora está apagada, la RAM es memoria volátil, lo que significa que su contenido se borra cuando la computadora se apaga. La RAM juega un papel fundamental en el rendimiento de un sistema informático al proporcionar un acceso rápido a datos y programas de uso frecuente. Cuando abres una aplicación o un archivo, el sistema operativo lo carga en la RAM, lo que permite que la CPU acceda a los datos mucho más rápidamente que si tuviera que recuperarlos de un dispositivo de almacenamiento. Esto da como resultado una capacidad de respuesta general más rápida del sistema y una multitarea más fluida. La cantidad de RAM instalada en una computadora afecta directamente su capacidad para manejar múltiples tareas de manera simultánea y eficiente. Una RAM insuficiente puede provocar cuellos de botella en el rendimiento, lo que hace que los programas se ejecuten lentamente o incluso colapsen cuando el sistema se queda sin memoria. Además de la capacidad, la velocidad y el tipo de RAM también influyen en el rendimiento del sistema. Las velocidades de RAM más rápidas y las tecnologías más nuevas, como DDR4 o DDR5, pueden mejorar la capacidad de respuesta general del sistema y admitir aplicaciones y cargas de trabajo más exigentes. En general, la RAM es un componente crítico en los sistemas informáticos modernos, ya que permite un acceso rápido y eficiente a los datos para una amplia gama de tareas, desde navegación web básica hasta edición de video y juegos complejos. Por esa razón, es un componente vital y necesitas saber más al respecto. A través de esta guía, aprenderá exactamente cómo verificarlo en una PC con Windows o Mac. Cómo verificar la cantidad de RAM en Windows 10 y Windows 11 Aunque Windows 10 y Windows 11 son versiones diferentes, aún comparten configuraciones similares. A pesar de las diferentes imágenes, los pasos son los mismos para verificar la cantidad de RAM en su PC con Windows 10/11. Paso 1: abre la aplicación de configuración. La forma más sencilla es hacer clic derecho en el icono de Windows y seleccionar Configuración. Paso 2: En la aplicación Configuración, haga clic en «Sistema», luego desplácese hacia abajo y seleccione «Acerca de». Paso 3: busque su RAM instalada en «Especificaciones del dispositivo». Cómo comprobar tu RAM en Mac En MacOS, es fácil comprobar cuánta RAM tienes. Paso 1: simplemente haga clic en el menú Apple y elija «Acerca de esta Mac». Paso 2: Una vez que haya abierto «Acerca de esta Mac», verá la pestaña Descripción general seleccionada de forma predeterminada. Busque la cantidad de RAM instalada junto a «Memoria». ChromeOS Para comprobar cuánta RAM tienes en Chrome OS, sigue estos pasos: Paso 1: abre el navegador Chrome y escribe “chrome://system” en la barra de búsqueda. Luego presione Entrar. Paso 2: Desplácese hacia abajo para encontrar «meminfo» en la lista de información. Luego, haga clic en el botón «Expandir» al lado. Paso 3: Busque la cantidad de RAM en su PC que aparece junto a «MemTotal», medida en kilobytes (kB). Para convertirlo a gigabytes (GB), divídalo por 1.048.576. Luego, redondea para obtener la cantidad de RAM instalada. Por ejemplo, si muestra 16248736kB, dividir por 1.048.576 da 15,59GB. Redondea eso a 16 GB, que coincide con la RAM instalada conocida en la computadora portátil. Ubuntu Para comprobar la cantidad de RAM en Ubuntu, sigue estos pasos: Gizchina Noticias de la semana Abrir Terminal: Puedes hacerlo presionando Ctrl + Alt + T en tu teclado o buscando “Terminal” en el menú de aplicaciones. Ejecute el comando: en la ventana Terminal, escriba el siguiente comando y presione Entrar: Ver el resultado: el comando mostrará información sobre el uso de la memoria de su sistema, incluida la cantidad total de RAM instalada. Busque la línea denominada «Mem» o «total» para ver la cantidad total de RAM en su sistema, expresada en gigabytes (GB). ¡Eso es todo! Ahora ha verificado la capacidad de RAM en su sistema Ubuntu. Razones para actualizar su RAM Ahora que verificó exitosamente la cantidad de RAM en su sistema, es hora de evaluar si es bueno para su uso o necesita actualizar para mejorar el rendimiento y el flujo de trabajo. Algunas de las razones para aumentar la capacidad de su RAM incluyen: Rendimiento mejorado: actualizar la RAM puede mejorar significativamente el rendimiento de su sistema. Si ejecuta con frecuencia varios programas o aplicaciones exigentes simultáneamente. Con más RAM, su computadora puede manejar tareas de manera más eficiente, reduciendo la desaceleración y mejorando la capacidad de respuesta general. Multitarea mejorada: si cambia con frecuencia entre aplicaciones o ejecuta varias pestañas del navegador simultáneamente, actualizar la RAM puede brindarle una experiencia multitarea más fluida. La RAM adicional le permite ejecutar más programas simultáneamente sin experimentar una degradación del rendimiento. Mejor experiencia de juego: muchos juegos modernos requieren una cantidad significativa de RAM para funcionar sin problemas. Actualizar su RAM puede mejorar el rendimiento de los juegos al reducir los tiempos de carga, minimizar la tartamudez o el retraso y permitir configuraciones de gráficos más altas. Procesamiento de datos más rápido: la RAM juega un papel crucial en el procesamiento de datos y el almacenamiento temporal. Con más RAM, su computadora puede procesar grandes conjuntos de datos más rápidamente. Conduce a un análisis de datos, renderizado y otras tareas computacionales más rápidos. Preparación para el futuro: a medida que el software y los sistemas operativos consumen más recursos con el tiempo, tener suficiente RAM garantiza que su sistema siga siendo capaz de manejar nuevas actualizaciones de software y aplicaciones sin cuellos de botella en el rendimiento. Actualizar la RAM puede prolongar la vida útil de su computadora y retrasar la necesidad de una actualización completa del sistema. Virtualización optimizada: si utiliza software de virtualización para ejecutar múltiples sistemas operativos o máquinas virtuales simultáneamente, actualizar la RAM es esencial. La RAM adicional permite un rendimiento más fluido de la máquina virtual y le permite asignar más recursos a cada entorno virtual. Experiencia de navegación web mejorada: los navegadores web y los sitios web modernos pueden consumir mucha memoria, especialmente cuando se ejecutan varias pestañas o se accede a contenido rico en medios. Actualizar la RAM puede mejorar su experiencia de navegación web al reducir los tiempos de carga de la página y evitar fallas del navegador debido al agotamiento de la memoria. Verifique la capacidad máxima de RAM admitida por su dispositivo Vale la pena señalar que debe verificar la capacidad de RAM admitida por su dispositivo. Antes de continuar con la actualización, debe asegurarse de que su dispositivo ofrezca soporte para más. La RAM máxima puede relacionarse con un máximo físico, como tener solo una cierta cantidad de ranuras para instalar RAM. En otros casos, también está relacionado con el diseño del producto. Las últimas MacBooks de Apple tienen memoria unificada en la CPU, por lo que la capacidad de RAM que obtienes es la que viene con ellas. Además, algunos portátiles vienen con módulos fijos de RAM y una única ranura para RAM convencional. Por lo tanto, sólo es posible agregar una única memoria RAM. Busque en el sitio web de su fabricante o en el manual para averiguar cuánta RAM puede soportar su dispositivo. Descargo de responsabilidad: Es posible que algunas de las empresas de cuyos productos hablamos nos compensen, pero nuestros artículos y reseñas son siempre nuestras opiniones honestas. Para obtener más detalles, puede consultar nuestras pautas editoriales y conocer cómo utilizamos los enlaces de afiliados.

Otra empresa tecnológica holandesa se ha visto atrapada en las tensiones latentes entre Occidente y China. En medio de crecientes llamados para frenar el acceso chino a los equipos de fabricación de chips de ASML, un ministro holandés ha dado la alarma por separado sobre la venta de Anteryon, una escisión de Philips. Aunque el desarrollador de óptica digital sigue con su sede en Eindhoven, la empresa fue comprada en 2019 por la china Jingfang Optoelectronics. Según se informa, la empresa con sede en Suzhou gastó entre 40 y 50 millones de euros en la adquisición. Tras una compra separada en 2021, la empresa de chips China Wafer se convirtió en el accionista mayoritario de Jinfang. Estos acuerdos despertaron la preocupación de Micky Adriaansens, el Ministro de Economía holandés saliente. Según un nuevo informe del medio de comunicación FD (traducido a través de Google Translate), Adriaansens dijo que la transacción «puede representar un riesgo para la seguridad nacional». El comentario surgió en un reciente caso judicial holandés. Un juez de Rotterdam dictaminó que Anteryon no necesitaba informar del cambio de propiedad al Ministerio holandés de Asuntos Económicos. Adriaansens no estaba de acuerdo. El <3 de la tecnología de la UELos últimos rumores de la escena tecnológica de la UE, una historia de nuestro sabio fundador Boris y algo de arte de IA cuestionable. Es gratis, todas las semanas, en tu bandeja de entrada. ¡Regístrese ahora! Al final, Anteryon ganó el caso. El director ejecutivo de la compañía desestimó las preocupaciones de que la tecnología de Anteryon tuviera aplicaciones militares u otras características sensibles, dijo FD. El fallo judicial supondrá un duro golpe para Adriaansen. Pero la disputa es una prueba más de que los gobiernos occidentales están aumentando el escrutinio de los negocios con Beijing. Para las empresas tecnológicas holandesas con vínculos con China, es posible que haya más intervenciones políticas en el horizonte. Mientras contamos la conferencia TNW en Ámsterdam los días 20 y 21 de junio, estamos aumentando nuestra cobertura del sector de TI holandés. Si está interesado en asistir al festival tecnológico, tenemos una oferta especial para nuestros lectores. En la caja de boletos, use el código TNWXMEDIA para obtener un 30% de descuento en su pase comercial, pase de inversionista o paquetes de inicio (Bootstrap y Scaleup).

AnuncioEn criptología, la infraestructura de clave pública (PKI) es un sistema que puede emitir, distribuir y verificar certificados digitales. Los certificados emitidos dentro de una PKI se utilizan para proteger la comunicación asistida por computadora. Con la ayuda de un criptosistema asimétrico, los mensajes en una red se pueden firmar y cifrar digitalmente. Los criptosistemas seguros no pueden romperse en un período de tiempo razonable, al menos según el estado actual de los conocimientos, si los parámetros (por ejemplo, la longitud de la clave) se eligen adecuadamente, incluso si se conoce el procedimiento (cf. principio de Kerckhoffs). En los criptosistemas asimétricos, el remitente necesita la clave pública del destinatario para la transmisión cifrada. Este podría enviarse por correo electrónico o descargarse desde una página web, por ejemplo. Hay que garantizar que se trata realmente de la clave del destinatario y no de una falsificación de un estafador. Ahora se utilizan certificados digitales para este fin, que confirman la autenticidad de una clave pública y su ámbito de aplicación y validez permitidos. El propio certificado digital está protegido por una firma digital, cuya autenticidad puede verificarse con la clave pública del emisor del certificado. Para comprobar la autenticidad de la clave del emisor, se requiere un certificado digital. De esta forma se puede establecer una cadena de certificados digitales, cada uno de los cuales confirma la autenticidad de la clave pública que puede utilizarse para verificar el certificado anterior. Esta cadena de certificados se denomina ruta de validación o ruta de certificación. Los interlocutores deben poder confiar en la autenticidad del último certificado (y de la clave certificada por él) sin necesidad de otro certificado. Componentes de los certificados digitales de la infraestructura de clave pública (PKI): datos electrónicos firmados digitalmente que se pueden utilizar para demostrar la autenticidad de los objetos. Autoridad de certificación (CA): la organización que proporciona el certificado de CA y firma las solicitudes de certificado. Autoridad de registro (RA): Una organización a la que personas, máquinas o incluso autoridades de certificación subordinadas pueden solicitar certificados. Este último comprueba la exactitud de los datos de la solicitud de certificado y, si es necesario, lo aprueba. En el caso de una verificación manual, la realiza el Oficial de la Autoridad de Registro. La información de la solicitud aprobada luego puede ser firmada por la CA, lo que da como resultado el certificado deseado.Lista de revocación de certificados (CRL): una lista de certificados que fueron revocados antes de la fecha de vencimiento. Los motivos incluyen el compromiso del material clave, pero también la invalidez de los datos del certificado (p. ej., correo electrónico) o el abandono de la organización. Una lista de revocación de certificados tiene un tiempo de ejecución definido, después del cual se crea nuevamente y se actualiza. En lugar de la CRL también se puede utilizar una lista blanca, en la que sólo se introducen todos los certificados válidos actualmente. En principio, una PKI siempre debe ofrecer una verificación del estado del certificado. Sin embargo, además de la CRL (o lista blanca) como control de estado fuera de línea, también se pueden utilizar los llamados controles de estado en línea, como OCSP o SCVP (consulte Servicio de validación). Las comprobaciones de estado en línea se utilizan normalmente cuando es importante comprobar el certificado en el momento adecuado, por ejemplo, para transferencias financieras, etc. Servicio de directorio: un directorio con capacidad de búsqueda que contiene certificados emitidos, normalmente un servidor LDAP, con menor frecuencia un servidor X.500. Validación Servicio de autoridad (VA): servicio que permite la verificación en tiempo real de certificados, como OCSP o SCVP. Documentación: una PKI conserva uno o más documentos que describen los principios de funcionamiento de la PKI. Los puntos clave son el proceso de registro, el manejo de la clave privada, la generación de claves central o descentralizada, la protección técnica de los sistemas PKI y cualquier garantía legal. En los certificados X.509 se puede vincular el CPS en las extensiones de un certificado. Algunos de los documentos que se enumeran a continuación son comunes.CP (Política de Certificados): En este documento, PKI describe su perfil de requisitos para su propia forma de trabajar. Es utilizado por terceros para analizar la confiabilidad y así incluirla en el navegador. CPS (Declaración de prácticas de certificación): describe la implementación concreta de los requisitos de PKI. Este documento describe la implementación de la CP.PDS (Declaración de divulgación de política): Este documento es un extracto de la CPS en caso de que la CPS no deba publicarse.Más:Suscriptor: El titular de un certificado. Pueden ser servicios, personas, servidores, routers o similares. Participante: Usuarios de los certificados (aquellos que confían en ellos). Los Modelos de Confianza en Certificados de Clave Pública son esencialmente certificaciones digitales. Así, la confianza entre el examinador y el emisor de un certificado, así como la forma en que se establece esta confianza, es la base esencial para el uso de los certificados digitales. Por el contrario, estos modelos de confianza normalmente sólo pueden implementarse técnicamente mediante certificados. PK estrictamente jerárquica Los certificados se utilizan a menudo dentro de una PKI completamente jerárquica. Este modelo de confianza supone la existencia de una CA raíz: una CA suprema en la que confían todas las partes participantes. Sin embargo, en la práctica no existe tal entidad a nivel global. Por ejemplo, diferentes países y empresas multinacionales operan cada uno sus propias PKI jerárquicas con sus propias autoridades de certificación raíz. La razón de esto no es tanto la falta de confianza en otras PKI o autoridades de certificación raíz, sino más bien el deseo de tener un control completo de las reglas dentro de la propia PKI. Los certificados de una CA raíz se denominan certificados raíz y representan los anclajes raíz de PKI. Los certificados raíz de importantes CA raíz suelen estar integrados en el software de procesamiento. Sin embargo, el problema aquí es que las declaraciones sobre los requisitos para la emisión de los certificados y, por tanto, sobre su fiabilidad y sus áreas de aplicación permitidas, sólo pueden realizarse a través de la documentación PKI correspondiente. Visualización de una cadena de certificados en Windows Desde el certificado raíz, y por lo tanto, toda la jerarquía de certificados sigue siendo confiable solo mientras su clave privada (que está almacenada en la CA raíz) sea conocida solo por la parte emisora; la protección de la CA raíz es de suma importancia. Por lo general, está protegido físicamente (asegurando el acceso y solo a personas o grupos de personas autorizadas según el principio de los cuatro ojos o de los múltiples ojos) y opera exclusivamente «offline», es decir, sin acceso a través de una red externa. Las claves del siguiente nivel se generan o firman en el marco de una llamada ceremonia de claves según un protocolo definido con precisión. A menudo, la máquina de CA raíz también está protegida contra manipulación física desde el exterior, por ejemplo, las claves a menudo se eliminan automáticamente al abrirlas o agitarlas. Dado que la pérdida de las claves privadas (por ejemplo, debido a un fallo del hardware) requeriría que toda la PKI jerárquica recibiera nuevos certificados, también es necesario establecer un procedimiento seguro para restaurar los certificados raíz. Para ello, las llaves suelen dividirse y distribuirse entre varias personas para su custodia. Las partes clave deben ser proporcionadas y reintroducidas por las personas apropiadas en caso de restauración del certificado raíz. Debido al alto nivel de protección requerido por la CA raíz, el procesamiento automático de las solicitudes de firma o cifrado se lleva a cabo con subcertificados que se han firmado con el certificado raíz y tienen una validez más corta (normalmente de unos meses a años) que el certificado raíz (que suele ser válido durante varios años o décadas). La validez de los subcertificados se elige de tal manera que pueda considerarse improbable que las claves privadas pertenecientes al certificado puedan calcularse dentro del período de validez seleccionado con la capacidad informática disponible actualmente. De este modo se crea una cadena de certificados en la que se hace referencia al certificado firmante como autoridad emisora. Esta cadena suele suministrarse como parte de un certificado para permitir comprobar la fiabilidad, la validez y, si es necesario, la revocación del certificado a lo largo de toda la cadena de certificados. Las cadenas de certificados SSL, que se utilizan para proteger la comunicación entre el navegador y el servidor, se pueden verificar mediante la fijación de clave pública HTTP y protegerse contra ataques de intermediarios. Certificación cruzada Una forma de permitir la aplicación de certificados a través de los límites de diferentes jerarquías Las PKI se realizan mediante certificación cruzada. En este caso, dos autoridades de certificación (normalmente instancias raíz) emiten un certificado (cruzado) entre sí. A diferencia de los certificados normales en una PKI jerárquica, los certificados cruzados expresan la confianza de dos partes iguales, es decir, las reglas de una instancia principal no son vinculantes para la PKI de la otra instancia principal, o solo en la medida en que no se contradicen. sus propias reglas. Por lo tanto, la interpretación de la relación de confianza expresada por un certificado cruzado a veces no es fácil y en muchos casos ni siquiera está clara. Otro problema con la certificación cruzada bilateral es que el número de certificados cruzados aumenta cuadráticamente con el número de organismos de certificación. Por ejemplo, si hay 20 instancias raíz, se necesitarían 380 certificados cruzados entre estas instancias raíz (20*19=380). Una solución a esto sería realizar una certificación cruzada de todas las instancias raíz con una CA de puente neutral. Intercambia certificados cruzados con todas las instancias raíz participantes, de modo que los certificados de cada PKI se puedan rastrear hasta los certificados de cada otra PKI participante a través de los certificados cruzados de la CA puente. En otras palabras, la CA puente está en el centro de las relaciones de confianza entre las instancias raíz. Por esta razón, el modelo de confianza inducido por una CA puente también se conoce como hub and Spoke en el mundo de habla inglesa. Web of TrustUn modelo de confianza que es completamente contrario a la jerarquía de certificación es utilizado por el software de cifrado PGP y el software de cifrado abierto. -variante fuente GNU Privacy Guard. Ambos están basados en OpenPGP y son compatibles entre sí. Cualquier usuario (miembro de Web of Trust) puede generar un certificado. Si un usuario cree que una clave pública realmente pertenece a la persona que la publica, crea un certificado firmando esa clave pública. Otros usuarios pueden utilizar este certificado para decidir si quieren confiar o no en que la clave pertenece al usuario especificado. Cuantos más certificados se adjunten a una clave, más seguro podrá estar de que esta clave realmente pertenece al propietario especificado. Una autoridad certificadora también puede generar un certificado en Web of Trust. Dado que una autoridad de certificación casi siempre establece las reglas para la emisión y el uso de los certificados, en este caso Web of Trust pasa a un modelo de confianza parcialmente jerárquico.

Batman: Arkham’s Shadow, la última aventura de la serie Batman: Arkham de una década de antigüedad, llegará a los auriculares Meta Quest 3 VR a finales de 2024, según una publicación oficial del fabricante del dispositivo. “El mal acecha en las calles. La ciudad de Gotham está en peligro. Y tú eres el único que puede guardarlo”, dice el eslogan de Oculus. El juego será exclusivo de Meta Quest. Se espera un avance cinematográfico el 7 de junio a las 5 p. m. EDT durante el Summer Game Fest 2024. Batman: Arkham’s Shadow es desarrollado por Camouflaj y Oculus Studios en asociación con Warner Bros. Interactive Entertainment y DC Comics. Batman: la próxima misión de Arkham es solo en realidad virtual. La serie Arkham de videojuegos de Batman se encuentra entre las mejores versiones del Caballero Oscuro. Volviendo a Batman: Arkham Asylym de Rocksteady Games de 2009, la serie traza el descenso de la relación del Joker y Batman desde los confines de Arkham Asylum hasta las extensas calles de Gotham en las últimas tomas del juego. El tráiler del anuncio de Arkham Shadow contiene muchas pistas visuales, como una avalancha de roedores y una máscara particular en la cuneta. Esto apuntaría a un villano de Batman sinónimo de las alimañas que acechan las calles y las celdas de la prisión de Blackgate. Otis Flaannegan, el Cazarratas. Volviendo a la Trilogía de Arkham puedes resolver el enigma: «El Cazarratas necesitaba algo más que su encanto para liderar su ejército», al encontrar la máscara y los guantes de Flanegan en un conducto de ventilación. «Es capaz de causar tanto daño dentro como fuera de la prisión, utilizando a sus leales mascotas para transmitir mensajes y transportar materiales dentro del laberinto de conductos de ventilación que serpentean por toda la prisión gigante», dicen las notas del caso, que se pueden encontrar en el Arkham original. juego. No se ha publicado nada oficial sobre el villano, salvo el anuncio en video con el cruzado con capa navegando por el aire nocturno en primera persona. Batman: Arkham VR, lanzado en 2017, fue la versión anterior de realidad virtual del personaje justiciero de Bruce Wayne, por lo que este es nuestro primer regreso a este escenario en algún tiempo. Queda por ver si Ratcatcher será el villano protagonista del juego, pero todas las pistas apuntan a una batalla con los roedores en la sombría noche de Gotham en realidad virtual a través de Meta Quest 3. Warner Bros espera que esto asumir el universo DC será mejor recibido a raíz del rugiente incendio de basura que fue Suicide Squad: Kill the Justice League. Como informamos, el juego obligó a Sony a emitir reembolsos por el supuesto título AAA. Imagen: Meta.

El gobierno del Reino Unido apunta a los dispositivos IoT que se envían con contraseñas débiles o predeterminadas, un ladrón de identidad pasa dos años en prisión después de ser confundido con la persona que robó su nombre, y ¿está usted al tanto de las últimas estafas? Todo esto y mucho más se analiza en la última edición del podcast “Smashing Security” de los veteranos de la ciberseguridad Graham Cluley y Carole Theriault, a los que se unió esta semana Paul Ducklin. Advertencia: este podcast puede contener locuras, temas para adultos y lenguaje grosero. Anfitriones: Graham Cluley – @gcluleyCarole Theriault – @caroletheriault Invitado: Paul Ducklin – @duckblog Enlaces de episodios: Patrocinado por: Firewall de permisos en la nube de Sonrai: una solución de un solo clic para otorgar privilegios mínimos sin interrumpir DevOps. ¡Comience una prueba gratuita de 14 días ahora! Vanta: amplíe el alcance de su programa de seguridad con la automatización de cumplimiento líder en el mercado… mientras ahorra tiempo y dinero. ¡Los oyentes de Smashing Security obtienen un 20% de descuento! Kolide: Kolide garantiza que si su dispositivo no es seguro no podrá acceder a sus aplicaciones en la nube. Es Device Trust para Okta. ¡Mira la demostración hoy! Apoye el programa: puede ayudar al podcast contándoles a sus amigos y colegas sobre «Smashing Security» y dejándonos una reseña en Apple Podcasts o Podchaser. ¡Conviértase en partidario a través de Patreon o Apple Podcasts para obtener episodios sin publicidad y nuestro feed de lanzamiento anticipado! Síganos: siga el programa en Twitter en @SmashinSecurity, o en Mastodon, en el subreddit Smashing Security, o visite nuestro sitio web para ver más episodios. Gracias: Tema musical: “Vinyl Memories” de Mikael Manvelyan. Efectos de sonido variados: AudioBlocks. ¿Encontró interesante este artículo? Siga a Graham Cluley en Twitter, Mastodon o Threads para leer más del contenido exclusivo que publicamos.

Tras el lanzamiento de Nothing OS 2.5.5 para los dispositivos más nuevos de Nothing hace un tiempo, la compañía anunció recientemente que finalmente lanzó su última actualización de firmware para su teléfono de primera generación, el Nothing Phone 1. La nueva actualización viene con una Un montón de correcciones de errores y actualizaciones de seguridad diferentes, además de la tan esperada integración ChatGPT. Dicho esto, Nothing ha incluido las siguientes actualizaciones: Nueva opción de gesto en la aplicación Nothing X para iniciar una conversación de voz con ChatGPT. Funciona a través de Nothing Ear y Nothing Ear (a). Próximamente en otros productos de audio Nothing. Se agregaron nuevos widgets ChatGPT para un acceso rápido y fácil desde su pantalla de inicio. Se agregó un botón en la ventana emergente de captura de pantalla y portapapeles para pegar contenido directamente en una nueva conversación en ChatGPT. Se agregó una opción para que Nothing Icon Pack se aplique solo a la pantalla de inicio, para mejorar la accesibilidad en el cajón de aplicaciones. Ahora puede desplazarse por las páginas en la pantalla de inicio mientras mantiene presionados los íconos de aplicaciones para una experiencia más intuitiva mientras organiza los íconos. Se agregó una opción personalizada para habilitar/deshabilitar la página deslizable hacia abajo de Configuración rápida en la interfaz de la pantalla de bloqueo. Nuevas opciones para personalizar iconos dentro de la barra de estado. Se agregó la función RAM Booster. Mejoras generales y corrección de errores. El Nothing Phone 1 fue el primer teléfono inteligente de la compañía y se lanzó en 2022. Dicho esto, los usuarios pueden verificar las actualizaciones de su teléfono 1 yendo a Configuración> Sistema> Actualización del sistema.

Sony ha revelado una nueva función de PS5 que permitirá a los jugadores generar enlaces para compartir que permitirán a otros acceder rápidamente a sus sesiones multijugador sin necesidad de ser amigos de PSN primero. Una vez que llegue la función, en algún momento de «los próximos meses», según Sony, los jugadores podrán crear enlaces directamente en su consola PlayStation 5 o utilizando la aplicación PlayStation. El enlace resultante se puede compartir como una simple URL o un código QR escaneable a través de las redes sociales o la plataforma de mensajería de su elección. Además, Sony está trabajando en una versión del widget de Discord de la función de enlace que, cuando se publica en el chat, se actualizará dinámicamente para mostrar el estado de la sesión multijugador, de modo que los destinatarios puedan ver inmediatamente si todavía está activo y si vale la pena acceder. Noticiero: ¿Compraremos PlayStation 5 Pro? Míralo en YouTube Según el anuncio de Sony, su nueva función de enlace está «diseñada para complementar los métodos existentes para unirse a una sesión desde un juego de PS5 y es consistente para cualquier juego de PS5 compatible». Sin embargo, un «pequeño porcentaje» de títulos puede requerir una actualización antes de que la sesión funcione sin problemas. Y eso no es todo; Sony también está trabajando para hacer posible generar un enlace que apunte directamente al perfil de PlayStation Network de un jugador, para que el destinatario pueda, por ejemplo, enviar rápidamente una solicitud de amistad. Esta característica también estará disponible «en los próximos meses». «Estos son sólo algunos de los pasos que estamos tomando para facilitarle la conexión con jugadores en línea y participar juntos en sesiones multijugador», concluye Sony. «Estamos comprometidos con la innovación continua en este espacio y con escuchar sus comentarios, ¡así que díganos lo que piensa!»

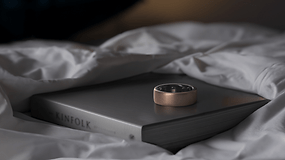

El mercado de los anillos inteligentes parece estar cada vez más activo en los próximos meses. Tras la presentación del Amazfit Helio Ring a principios de este año, Zepp Health anunció la disponibilidad y el precio de su primer rastreador de anillo inteligente esta semana. Precio y disponibilidad de Amazfit Helio Ring En un comunicado de prensa, Zepp Health mencionó que Amazfit Helio Ring estará disponible en los EE. UU. el 15 de mayo primero. También planea lanzar pronto el anillo inteligente en más países, aunque no ha especificado la fecha. En cuanto al precio, el Amazfit Helio Ring cuesta 299 dólares cada uno. Sin embargo, la compañía de dispositivos portátiles lo incluye con el Amazfit Pace Pro y el Amazfit T-Rex Ultra, lo que reduce el precio del anillo a 150 dólares. El anillo Amazfit Helio de Zepp Health está hecho de una aleación de titanio. / © Zepp Health Zepp Health parece dispuesto a socavar las ofertas de anillos inteligentes tanto de Ultrahuman como de Oura. A modo de comparación, el Ultrahuman Ring Air, que se fabricará en EE. UU., tiene actualmente un precio de 350 dólares. Por otro lado, el Oura Ring gen 3 se vende entre $ 300 y $ 450, según el acabado. Funciones de Amazfit Helio Ring El Amazfit Helio Ring cuenta con monitorización de la frecuencia cardíaca, SpO2 o nivel de oxígeno en sangre y monitorización del sueño, así como algunos otros modos de seguimiento de actividad. También viene con un sensor EDA para medir el estrés y la calidad de la respiración que se utilizará para proporcionar a los usuarios su puntuación de preparación y recuperación corporal. Cuando se combina con un reloj inteligente Amazfit, como el Amazfit Balance (revisión), se dice que las métricas del anillo se integran con las lecturas de la muñeca para obtener información aún más precisa. La compañía ofrece una suscripción gratuita a Zepp Aura de 3 meses con cada compra de anillo, que brinda un análisis más profundo y capacitación guiada, entre otros. El anillo Amazfit Helio de Zepp está hecho de un material de aleación de titanio con acabado dorado, lo que lo convierte en un anillo liviano. Está disponible en tamaños 10 y 12 con la opción más pequeña inclinando la balanza a 3,8 gramos, mientras que los otros tamaños se lanzarán más adelante. Además, está certificado para natación y actividades acuáticas mediante la clasificación 10 ATM. Sería interesante cómo se desarrollará el segmento de anillos inteligentes en los próximos meses, dado que también se espera que Samsung lance su primer anillo inteligente en 2024. Sin embargo, aún se desconoce cuánto costará el Galaxy Ring. Oferta de afiliado ¿Tiene la intención de comprar su primer rastreador de anillo inteligente este año? ¿Qué funciones de reloj inteligente le gustaría que se agregaran en un anillo portátil? Nos gustaría escuchar sus respuestas en los comentarios.